O que é uma plataforma de avaliação de exposição (EAP)?

Última atualização | 27 de janeiro de 2026 |

Por que sua superfície de ataque moderna precisa de uma EAP

Suas ferramentas de segurança mostram milhares de problemas. Uma plataforma de avaliação de exposição mostra a única história que importa: como um invasor violará você. Ver essa história completa é o segredo para evitá-la.

Índice

- Definição de EAP

- Qual é a função das EAPs em um programa de CTEM?

- Quais casos de uso são aceitos pelas EAPs?

- Quais são os principais fornecedores de gerenciamento de exposição que oferecem EAPs?

- Quais desafios de segurança impulsionam a adoção de uma EAP?

- Como as EAPs diferem das ferramentas de segurança proativas tradicionais?

- A evolução do gerenciamento de vulnerabilidades ao gerenciamento de exposição

- Quais são as principais diferenças entre avaliação de exposição e avaliação de vulnerabilidades?

- Quais são as principais diferenças entre gerenciamento de exposição e gerenciamento de vulnerabilidades?

- Recursos de EAP: como funciona uma plataforma de avaliação de exposição?

- Como selecionar a EAP correta: o que procurar em uma plataforma de avaliação de exposição

- Como o Tenable EAP oferece uma visão unificada da exposição

- Perguntas frequentes sobre plataformas de avaliação de exposição

- Isenção de responsabilidade

- Recursos da EAP

- Plataformas de avaliação de exposição

Definição de EAP

"As EAPs (exposure assessment platforms, ou plataformas de avaliação de exposição) identificam e priorizam continuamente exposições, como vulnerabilidades e configurações incorretas, em uma ampla gama de classes de ativos. Elas fornecem ou se integram nativamente com recursos de descoberta, como ferramentas de avaliação, que enumeram exposições, como vulnerabilidades e problemas de configuração, para aumentar a visibilidade." — Gartner Peer InsightsTM

Uma EAP também é comumente chamada de plataforma de gerenciamento de exposição ou plataforma de gerenciamento de exposição a ameaças contínuas (CTEM). A Gartner® criou o termo EAP para se referir a um conjunto específico de ferramentas que dão suporte a um programa CTEM.

"As EAPs usam técnicas como threat intel (TI) para analisar as superfícies de ataque e os pontos fracos de uma organização e priorizar as iniciativas de tratamento para exposições de alto risco, incorporando o cenário de ameaças, os negócios e o contexto de controle de segurança existente. Por meio de visualizações priorizadas e recomendações de tratamento, as EAPs ajudam a fornecer orientação para a mobilização, identificando as diferentes equipes envolvidas na mitigação e na correção. As EAPs são fornecidas principalmente como software auto-hospedado ou como serviço em nuvem e podem usar agentes para a coleta de informações sobre exposição."

Qual é a função das EAPs em um programa de CTEM?

Uma plataforma eficaz de avaliação da exposição ajuda a mudar seu programa de segurança de uma postura reativa para uma abordagem proativa e centrada na exposição. Ela oferece visibilidade unificada e contexto prático para apoiar um processo e programa de CTEM.

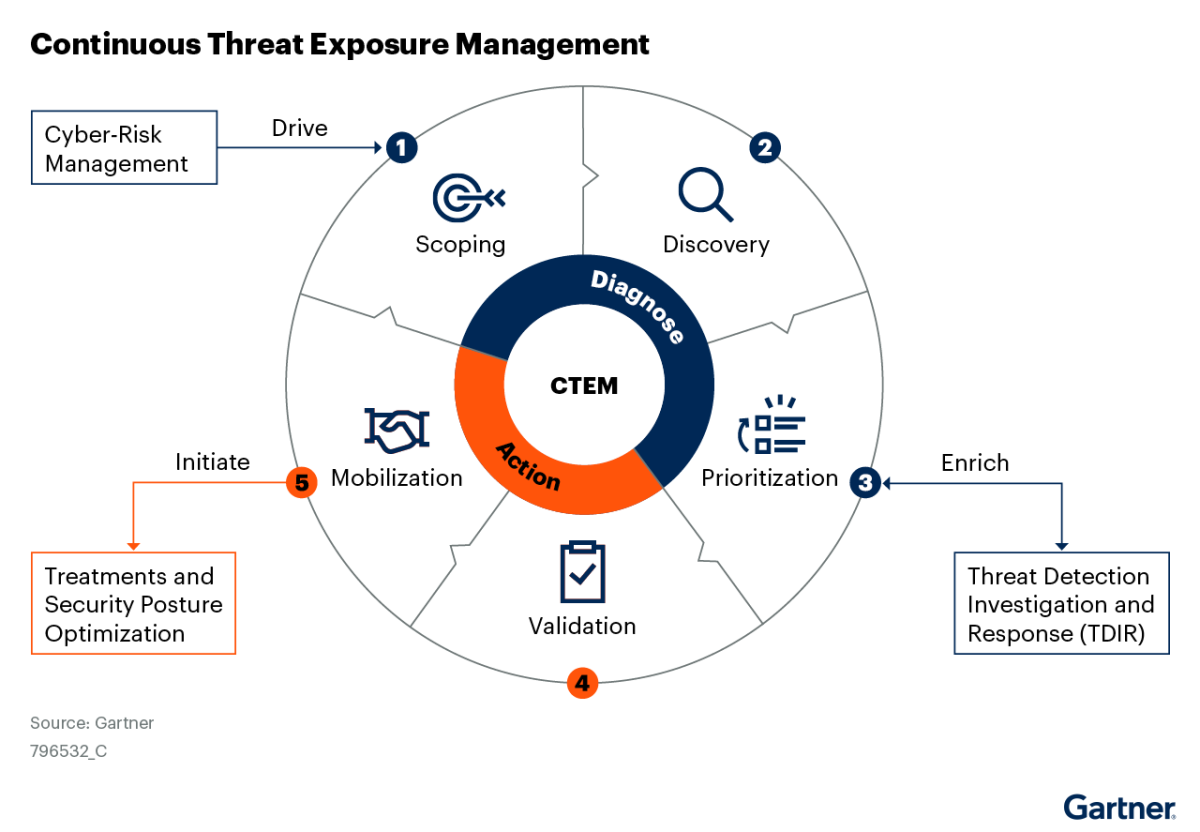

Os programas CTEM consistem em cinco etapas principais:

1. Definição do escopo para definir quais sistemas, ativos e processos do negócio devem ser avaliados, começando pelos mais críticos.

2. Descoberta de ativos para identificar todos os ativos e riscos, incluindo vulnerabilidades, configurações incorretas e sistemas não autorizados no seu ambiente.

3. Priorização para classificar as exposições de acordo com a probabilidade de explorabilidade e o possível impacto ao negócio a fim de concentrar as iniciativas onde mais importa.

4. Validação para testar e simular ataques com o intuito de confirmar quais exposições são ameaças reais e refinar sua resposta.

5. Mobilização para agir sobre os riscos validados por meio de correção, mitigação ou isolamento por meio de uma resposta coordenada entre as equipes.

Normalmente, as EAPs oferecem suporte a três dos cinco estágios, embora isso possa variar um pouco de acordo com a plataforma específica do fornecedor de EAP.

As EAPs oferecem:

- Descoberta de seus ativos e riscos.

- Priorização da exposição no contexto com base no possível impacto.

Mobilização de equipes com orientação de correção e métricas para rastrear a eficácia do programa e otimizar os investimentos.

Quais casos de uso são aceitos pelas EAPs?

Veja abaixo uma visão geral de como as EAPs possibilitam os principais casos de uso:

Descoberta

- Crie um inventário de ativos confiável e unificado com um contexto rico que abrange fornecedor, tipo, software, configuração, riscos associados, usuários etc. em toda a sua superfície de ataque.

- Essa etapa oferece suporte a insights mais profundos por meio do mapeamento de relacionamentos (ex.: vias de ataque, conexões do negócio) para decisões mais embasadas.

- Higiene cibernética com políticas pré-criadas para mostrar problemas comuns de higiene e opções que podem ser personalizadas para descobrir padrões de risco exclusivos.

- Ajuda as equipes a rastrear as tendências de higiene, investigar os ativos afetados e priorizar a correção.

Priorização

- A priorização da exposição aplica uma pontuação consistente em todos os domínios e, ao mesmo tempo, correlaciona dados de ativos, identidade e risco para destacar as vias de ataque viáveis.

- Permite a mitigação antecipada de ameaças que visam ativos de alto valor antes do início das violações.

Mobilização

- Análise de exposição para gerar painéis e relatórios alinhados ao negócio que quantificam a exposição cibernética e rastreiam os principais indicadores de desempenho (KPIs) para melhorar a comunicação com as partes interessadas e orientar o investimento estratégico.

- Resposta a emergências para visibilidade em tempo real de eventos de ameaças críticas e dedia zero, até o nível de ativos afetados e corrigidos. Inclui threat intel integrada de centenas de fontes para suporte à resposta rápida.

- Investigação de ameaças para capacitar os agentes de combate às ameaças e as equipes de resposta a incidentes com intel detalhada sobre ativos e riscos, incluindo dados de vias de ataque e possíveis impactos ao negócio, a fim de acelerar as investigações e a correção dos incidentes.

Quais são os principais fornecedores de gerenciamento de exposição que oferecem EAPs?

O 2025 Gartner Magic Quadrant (MQ) for Exposure Assessment Platforms (EAPs) avalia 20 dos principais fornecedores que ajudam as organizações a identificar, priorizar e reduzir continuamente as exposições cibernéticas em toda a superfície de ataque.

O Gartner posiciona cada fornecedor no quadrante com base no desempenho em dois eixos principais:

Critérios de avaliação:

- Capacidade de execução: avalia a capacidade de um fornecedor em entregar produtos confiáveis, atender às necessidades dos clientes e ter um bom desempenho no mercado atual.

- Abrangência de visão: reflete a compreensão do fornecedor sobre os requisitos futuros do mercado e a força de sua estratégia para atendê-los.

Essas classificações são baseadas em critérios de avaliação detalhados e determinam em qual dos quatro quadrantes cada fornecedor se encontra.

Posicionamento no Magic Quadrant

- Líderes demonstram forte capacidade de execução e uma visão clara e orientada para o futuro.

- Desafiantes são excelentes nas competências atuais, mas carecem de uma visão convincente a longo prazo.

- Visionários apresentam ideias inovadoras, mas ainda não demonstraram plenamente capacidade de execução.

- Players de nicho Concentram-se em segmentos ou regiões específicas, mas têm escala ou maturidade de planejamento limitadas.

Tenable entre os líderes do Magic Quadrant de 2025

Entre os fornecedores de EAP reconhecidos como líderes em 2025 estão: Tenable, Rapid7 e Qualys.

A Tenable está na vanguarda, reconhecida por suas abrangentes capacidades de gerenciamento de exposição com a Plataforma de gerenciamento de exposição Tenable One.

O Tenable One permite que sua organização visualize sua superfície de ataque da perspectiva de um agente de ameaças, fornecendo:

- Um inventário completo e unificado de todos os ativos e potenciais pontos de acesso.

- Visibilidade das vias de ataque e das combinações de riscos tóxicos que os adversários poderiam explorar.

- Contexto de risco alinhado aos negócios para identificar quais ameaças são mais relevantes.

- A capacidade de desmantelar proativamente cadeias de ataque antes que os invasores ganhem terreno.

O escopo da visibilidade entre domínios e a priorização contextual baseada em riscos que a Tenable oferece são os principais motivos pelos quais ela conquistou uma posição de liderança na análise do Gartner.

Quais desafios de segurança impulsionam a adoção de uma EAP?

Para proteger efetivamente sua organização, é preciso olhar além dos ativos de TI. Sua verdadeira superfície de ataque é um mapa complexo e entrelaçado de TI, infraestrutura da nuvem, tecnologia operacional (OT) e sistemas de identidade.

Esses domínios não são isolados. Eles estão profundamente conectados e criam complexas vias de ataque que podem ser exploradas pelos adversários.

Uma identidade comprometida, por exemplo, pode dar a um invasor acesso a seus dados críticos na nuvem ou a capacidade de interromper processos físicos de OT.

Para gerenciar os riscos, primeiro é preciso ter uma visão holística de como esses ambientes convergem e quais são as novas exposições que eles criam.

Como as EAPs diferem das ferramentas de segurança proativas tradicionais?

Sua pilha de segurança provavelmente inclui uma variedade de soluções confiáveis e especializadas: gerenciamento de vulnerabilidades, plataforma de proteção de aplicações nativas da nuvem (CNAPP), verificação de aplicações Web, gerenciamento de identidade e acesso e assim por diante.

Essas ferramentas de segurança proativas concentram-se em domínios específicos de tecnologia, TI, nuvem, identidades, TO, IoT, aplicações e tipos de risco, como vulnerabilidades, configurações incorretas e permissões.

De acordo com um recente estudo da força de trabalho de segurança cibernética do (ISC)², as equipes de segurança muitas vezes ficam sobrecarregadas, e essa abordagem em silos força os analistas a conectar manualmente os pontos em diferentes consoles. Esse processo é lento, ineficiente e propenso a erros.

Os invasores, no entanto, veem sua organização como um sistema interconectado e são especialistas em explorar as brechas de segurança entre suas defesas isoladas. Esse é exatamente o desafio que uma EAP resolve.

Os dados do Verizon Data Breach Investigations Report mostram consistentemente que os invasores não usam apenas as vulnerabilidades com maior pontuação. Eles usam as que oferecem o caminho mais fácil para atingir seu objetivo.

Sem o contexto da criticidade de ativos e da análise das vias de ataque que uma EAP oferece, sua equipe corre o risco de gastar um tempo valioso corrigindo problemas que não reduzem significativamente o risco ao negócio.

As EAPs unificam os dados entre ferramentas diferentes para obter uma visão unificada da sua superfície de ataque. Elas mapeiam as relações entre ativos, identidade e risco para fornecer uma visualização passo a passo das vias de ataque e das técnicas do MITRE que os invasores podem explorar para comprometer os ativos da joia da coroa.

Munidos da perspectiva do invasor, seus analistas de segurança podem se concentrar em interromper as vias de ataque que podem afetar significativamente sua organização.

A evolução do gerenciamento de vulnerabilidades ao gerenciamento de exposição

Uma das perguntas mais comuns feitas pelos líderes de segurança que desejam implementar um programa CTEM é: Por onde começar?

Embora as EAPs forneçam as ferramentas necessárias para apoiar um programa de gerenciamento de exposição, há também considerações importantes sobre pessoas e processos.

A maioria das organizações estabelecidas tem um programa existente de gerenciamento de vulnerabilidades, muitas vezes à frente de outros domínios de segurança, como a nuvem ou a OT. Como resultado, os programas de gerenciamento de vulnerabilidades costumam ser mais maduros do que outros. Por esse motivo, os analistas do setor recomendam a evolução do seu programa de gerenciamento de vulnerabilidades para um programa de gerenciamento de exposição.

Para fazer isso de forma eficaz, você deve ampliar a missão da sua equipe de modo a incluir todos os tipos de ativos e riscos, políticas de segurança e workflow na sua superfície de ataque. Essa é uma evolução das práticas de gerenciamento de vulnerabilidades em silos para o gerenciamento de exposição entre domínios como a principal responsabilidade da sua equipe de gerenciamento de vulnerabilidades. A intenção é centralizar a forma como sua organização aborda as funções de criticidade para liberar as equipes de domínio para que se concentrem em suas competências essenciais.

Deseja saber mais? Confira esta postagem do blog: Who owns threat and exposure management in your organization?

As EAPs desempenham um papel fundamental nessa evolução, agregando dados de todas as suas ferramentas em um único local e adicionando o contexto técnico e de negócio crítico necessário para identificar a exposição na superfície de ataque. As equipes de gerenciamento de exposição podem, então, fornecer visões direcionadas da exposição, ações recomendadas, relatórios e métricas alinhadas a proprietários individuais e unidades de negócios.

Essa jornada do gerenciamento de vulnerabilidades tradicional para um programa de gerenciamento de exposição abrangente é uma das mudanças estratégicas mais importantes que sua organização de segurança pode fazer.

Quais são as principais diferenças entre avaliação de exposição e avaliação de vulnerabilidades?

A avaliação de vulnerabilidades identifica e aplica patches a vulnerabilidades conhecidas, como falhas de software (vulnerabilidades e exposições comuns, CVEs) em ativos de TI. Seu objetivo é encontrar e corrigir pontos fracos individuais com base na severidade técnica.

A avaliação de exposição é mais ampla; vai além dos CVEs e inclui configurações incorretas, problemas de identidade e possíveis vias de ataque. A avaliação de exposição inclui o contexto completo de como um invasor poderia combinar essas exposições para causar uma violação e ajuda você a priorizá-las com base no risco real para o negócio.

Quais são as principais diferenças entre gerenciamento de exposição e gerenciamento de vulnerabilidades?

| Categoria | Gerenciamento de vulnerabilidades | Gerenciamento de exposição |

| Foco principal | Identificação e aplicação de patches em CVEs conhecidos | Gerenciamento holístico de todas as exposições que podem levar a uma violação |

| Pontuação de cobertura | Vulnerabilidades de software (CVEs) em ativos de TI | Inclui CVEs e muito mais |

| Tipos de ativos | Principalmente TI (servidores, endpoints) | TI, OT, nuvem, IoT, identidade, superfície de ataque externa |

| Contexto de risco | Limitado à pontuação do CVSS e, às vezes, à criticidade do ativo | Inclui o impacto ao negócio, a explorabilidade, as lacunas de controle, os relacionamentos |

| Priorização | Com base na severidade + valor do ativo | Prioriza com base nas vias de ataque e no potencial de comprometer as joias da coroa |

| Validação | Raramente validado; pressupõe que vulnerabilidade = explorabilidade | Oferece suporte à validação (ex.: análise de ponto de dificuldade, simulação de ataque, práticas de purple teaming) |

| Suporte à correção | Frequentemente manual ou baseado em emissão de tíquetes | Workflows automatizados com mapeamento de propriedade, rastreamento de SLA e sugestões de correção de IA |

| Objetivo do programa (primário) | Aplique patches rapidamente para reduzir vulnerabilidades conhecidas | Quebre as cadeias de ataque e reduza a probabilidade de quebra em todos os tipos de exposição |

| Medição do sucesso | Aplique patches rapidamente para reduzir vulnerabilidades conhecidas | KPIs alinhados ao negócio e visibilidade da postura de risco em nível de diretoria |

Obtenha o relatório IDC Worldwide Device Vulnerability and Exposure Management Market Shares.

Recursos de EAP: como funciona uma plataforma de avaliação de exposição?

Uma plataforma eficaz de avaliação de exposição faz com que seu programa de segurança passe de reativo a proativo, permitindo a validação contínua da postura de segurança.

Agora, vamos explorar como os recursos da EAP se unem para dar suporte a um programa geral:

Veja tudo, em qualquer lugar

O recurso básico de uma plataforma de avaliação de exposição oferece às suas equipes de segurança um inventário de ativos abrangente e sempre atualizado. É mais do que as verificações de rede tradicionais. Inclui a descoberta de ativos de TI, serviços em nuvem, aplicações Web, ambientes em contêiner e sistemas de identidade críticos.

As EAPs também se integram diretamente às ferramentas de segurança específicas do domínio para coletar informações relevantes sobre ativos e riscos. Elas agregam e normalizam esses dados para criar uma visão única e unificada de todos os ativos na sua superfície de ataque para reduzir os pontos cegos que os invasores costumam explorar.

As equipes de segurança podem executar consultas específicas de IA usando pesquisa em linguagem natural para identificar problemas comuns de higiene de segurança, como agentes ausentes, software em fim de vida útil, autenticação multifator (MFA) ausente ou qualquer combinação de atributos exclusivos.

Separe as exposições das descobertas ruidosas que as pontuações de vulnerabilidade estáticas criam

Quando uma EAP descobre um ativo, ela analisa vulnerabilidades, configurações incorretas e excesso de permissões. Ela enriquece a análise com camadas de contexto crítico.

Ele agrega os dados de risco de cada ativo e os normaliza em todos os domínios de segurança para obter uma asset exposure score (AES) geral.

A AES leva em conta as principais variáveis, incluindo a criticidade de negócio de um ativo, a acessibilidade por agentes de ameaças, a explorabilidade de um ponto fraco específico, como o Catálogo Known Exploited Vulnerabilities (KEV) da CISA e threat intel atualizada em tempo real. Isso é destilado em uma única métrica compreensível que comunica o risco do ativo em um relance. Isso permite entender rapidamente quais ativos representam o maior risco geral.

É nesse ponto que uma plataforma de avaliação de exposição se diferencia. Em vez de apenas identificar ativos e pontos fracos, ele também mapeia relações.

As equipes podem visualizar instantaneamente as relações entre ativos, identidade e risco. Essas vias de ataque permitem que um invasor aproveite uma série de exposições aparentemente de baixo risco para chegar a um ativo de destaque.

Ele alinha os negócios e prioriza as vias de ataque para que suas equipes possam focar na correção das exposições que representam o maior risco potencial para a sua organização.

A orientação de correção baseada em IA encontra pontos de dificuldade específicos nas vias de ataque. Ao compreender essas cadeias, que geralmente imitam as TTPs comuns dos adversários, e os pontos de dificuldade, sua equipe pode interromper proativamente os cenários de violação mais prováveis antes que eles aconteçam.

As EAPs também se integram a tecnologias como ferramentas de simulação de violação e ataque e de teste de penetração, uma categoria que o Gartner chama de validação de exposição adversarial (AEV) (Gartner, Market Guide for Adversarial Exposure Validation, por Eric Ahlm, Dhivya Poole et al., 11 de março de 2025). Em seguida, é possível testar e validar ativamente se as vias de ataque são um risco teórico ou uma ameaça real e explorável ao seu ambiente.

Aja e quantifique a exposição e comunique o impacto às partes interessadas

Depois de validar uma exposição, as EAPs desempenham uma função crítica na orquestração do ciclo de vida da correção. A plataforma pode determinar automaticamente o proprietário apropriado do ativo e acionar ações de workflow, como a abertura de tíquetes em ferramentas como JIRA, ServiceNow ou Slack.

Os detalhes do ponto de dificuldade e a orientação de correção orientada por IA aceleram a resposta, sugerindo patches apropriados, alterações de configuração ou controles de compensação.

As EAPs rastreiam continuamente o status da correção, monitoram a conformidade com o SLA e garantem a responsabilidade entre as equipes.

Por fim, uma EAP pode ajudar sua organização com a quantificação do risco cibernético para responder à pergunta crítica: "Até que ponto estamos seguros?"

Em vez de apresentar à liderança KPIs táticos, como a quantidade de vulnerabilidades corrigidas, as EAPs fornecem uma cyber exposure score alinhada ao negócio.

Em seguida, é possível rastrear as tendências de exposição ao longo do tempo, comparar o desempenho entre unidades de negócios ou organizações semelhantes e fazer análises comparativas com metas internas ou normas do setor.

Os painéis alinhados ao negócio facilitam a comunicação da postura de risco aos executivos e aos conselhos e justificam os investimentos necessários.

Saiba mais no nosso blog: "Como o gerenciamento de exposição ajuda a Tenable a reduzir os riscos e a se alinhar ao negócio".

Como selecionar a EAP correta: o que procurar em uma plataforma de avaliação de exposição

Há muitos critérios importantes a serem observados em uma EAP:

- Os guias do comprador, como o Tenable Buyer Guide for Exposure Management Platforms, detalham os mercados de componentes e os recursos necessários que compõem as plataformas de avaliação de exposição, além de outras considerações estratégicas para a escolha da plataforma.

- Os relatórios de analistas, como 2025 Gartner Magic Quadrant for Exposure Assessment Platforms e IDC MarketScape: Worldwide Exposure Management, 2025 Vendor Assessment são recursos valiosos para analisar uma ampla gama de critérios além das capacidades da plataforma.

Lista de verificação do comprador: plataforma de avaliação de exposição

- Cobertura abrangente: visualização unificada de TI, nuvem, identidade e OT.

- Priorização de exposição: pontuação de risco com reconhecimento de contexto e análise da vias de ataque.

- Relatórios práticos: orientação clara de correção e painéis no nível do negócio.

- Integrações simplificadas: APIs robustas para plataformas SIEM, SOAR e ITSM.

Como o Tenable EAP oferece uma visão unificada da exposição

Se quiser passar de uma abordagem de segurança reativa para uma estratégia proativa, é preciso transformar as práticas recomendadas de gerenciamento de exposição em uma realidade prática. Isso requer a plataforma correta de avaliação da exposição.

A Tenable oferece esse recurso por meio de uma abordagem abrangente que ajuda sua organização a criar e executar um programa moderno e proativo de continuous threat exposure management (CTEM).

Veja como o Tenable One pode dar a você uma visão unificada e contextual da exposição em toda a sua superfície de ataque. Solicite uma demonstração hoje mesmo.

Perguntas frequentes sobre plataformas de avaliação de exposição

À medida que as plataformas de avaliação de exposição tornam-se mais comuns na segurança cibernética, surgirão perguntas que muitos profissionais de segurança farão com frequência. Vamos dar uma olhada e responder a algumas dessas perguntas:

Qual é a principal diferença entre gerenciamento de exposição e gerenciamento de vulnerabilidades?

A principal diferença entre o gerenciamento de exposição e o gerenciamento de vulnerabilidades é que o gerenciamento de exposição é uma estratégia holística que avalia todos os tipos de ativos, pontos fracos e suas relações para obter uma visão priorizada das vias de ataque e da possível exposição do negócio. O gerenciamento de vulnerabilidades concentra-se em encontrar e priorizar CVEs individuais sem esse contexto mais amplo.

Como uma plataforma de avaliação de exposição ajuda no gerenciamento da superfície de ataque?

Uma plataforma de avaliação de exposição ajuda no gerenciamento da superfície de ataque, fornecendo uma visão abrangente dos ativos em toda a superfície de ataque, seus riscos e relacionamentos associados e insights contextuais para otimizar a higiene da segurança e reduzir a possível exposição do negócio.

Que tipos de exposição as EAPs podem encontrar?

As EAPs podem encontrar uma ampla gama de exposições, incluindo vulnerabilidades de software (CVEs), configurações incorretas na nuvem, permissões de usuário desprotegidas, serviços de aplicação Web expostos e falhas em sistemas de identidade, para citar alguns.

Por que o CVSS não é suficiente para a priorização?

A pontuação do CVSS concentra-se na severidade técnica e não inclui variáveis importantes que enriquecem a priorização, como acessibilidade, explorabilidade, threat intel e contexto de negócio. As EAPs levam em conta essas variáveis adicionais.

Como as plataformas de avaliação de exposição ajudam os CISOs?

Uma EAP traduz dados técnicos complexos em métricas claras de risco ao negócio para que os CISOs possam comunicar com mais eficácia os riscos de segurança e do negócio ao conselho e aos executivos de segurança para justificar o investimento em segurança.

Veja como o Tenable One pode dar a você uma visão unificada de toda a sua superfície de ataque. Solicite uma demonstração hoje mesmo.

Isenção de responsabilidade

GARTNER é uma marca registrada e marca de serviço da Gartner, Inc. e/ou suas afiliadas nos EUA e internacionalmente. PEER INSIGHTS é uma marca registrada da Gartner, Inc. e/ou suas afiliadas e é usada aqui com permissão. Todos os direitos reservados.

O conteúdo do Gartner Peer Insights consiste nas opiniões de usuários finais individuais com base em suas próprias experiências e não deve ser interpretado como declarações de fato, nem representa as opiniões da Gartner ou de suas afiliadas. A Gartner não endossa nenhum fornecedor, produto ou serviço descrito neste conteúdo nem oferece garantias, expressas ou implícitas, com relação a este conteúdo, sobre sua precisão ou integridade, incluindo garantias de comercialização ou adequação a uma finalidade específica.

Este gráfico foi publicado pela Gartner, Inc. como parte de um documento de pesquisa mais amplo e deve ser avaliado no contexto de todo o documento. O documento da Gartner está disponível mediante solicitação à Tenable.

Recursos da EAP

Plataformas de avaliação de exposição

As notícias de segurança cibernética mais relevantes

- Tenable One