Tenable

Identity Exposure

A solução essencial para

gerenciamento de postura de segurança de identidade (ISPM)

Fortaleça sua postura de segurança e defenda-se contra ataques baseados em identidade.

Interrompa as explorações baseadas em identidade

Conheça a realidade completa de suas identidades

Elimine os silos empresariais e unifique sua infraestrutura de identidade híbrida, incluindo o Active Directory e o Entra ID.

Descubra

as principais

lacunas de identidade

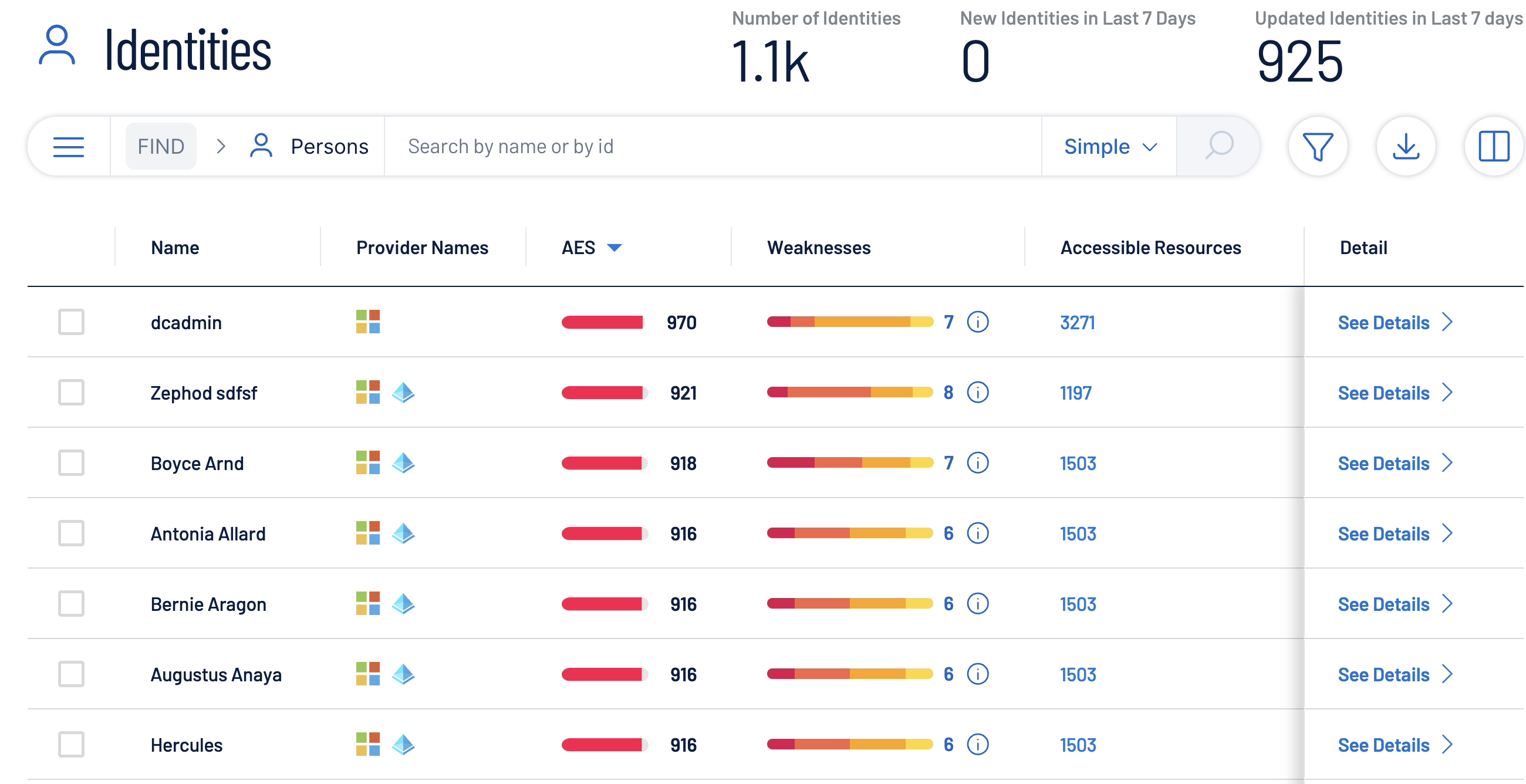

Avalie suas identidades usando pontuação de risco para localizar aquelas mais arriscadas que exigem atenção.

Elimine rapidamente as exposições baseadas em identidade

Aproveite orientações detalhadas de correção e scripts prontos para automação para tomar medidas imediatas.

Elimine a exposição da identidade para reduzir o risco

Identidades são o novo perímetro: identidades comprometidas estão no centro de quase todos os ataques cibernéticos bem-sucedidos. Ao descobrir configurações incorretas, acesso com privilégios excessivos e pontos fracos no Active Directory (AD) e no Entra ID, o Tenable Identity Exposure fortalece sua postura de segurança e previne ataques baseados em identidade antes que eles ocorram.

Veja o quadro geral

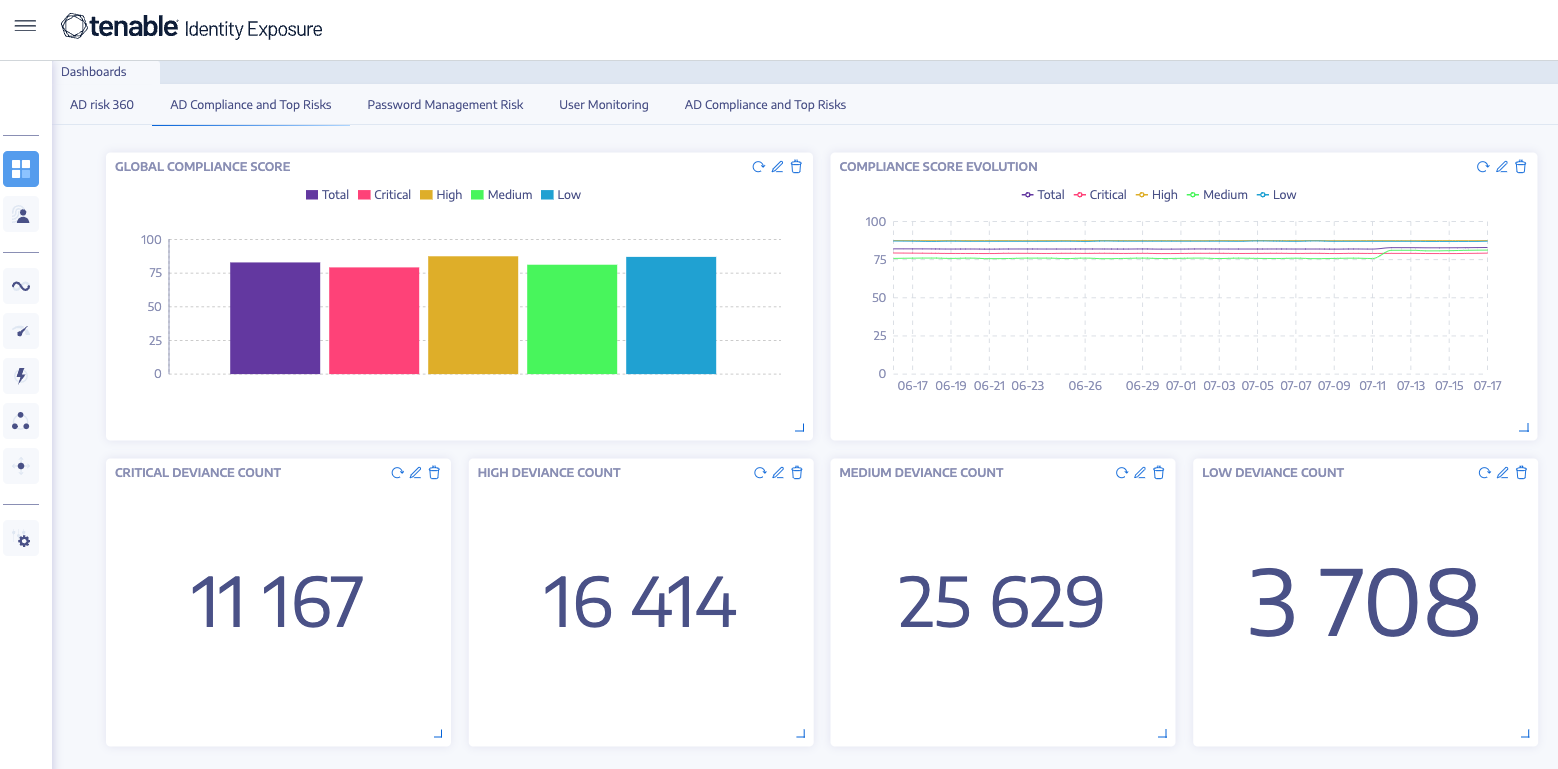

O Tenable Identity Exposure unifica e analisa sua superfície de risco de identidade, validando continuamente o AD e o Entra ID em busca de pontos fracos, configurações incorretas e permissões perigosas. Integrar um contexto profundo de identidade à Plataforma de gerenciamento de exposição Tenable One pode ajudar a eliminar silos, descobrir combinações tóxicas e priorizar riscos, para que você possa corrigir as exposições mais importantes.

Interrompa as vias de ataque

O Tenable Identity Exposure interrompe as exposições e as vias de ataque que os criminosos poderiam explorar, garantindo que os invasores tenham dificuldade para encontrar um ponto de apoio e não tenham como fazer nada a respeito caso consigam bater à porta.

Movimento

inicial

por meio de phishing ou vulnerabilidade

Explorar

Movimento lateral em todo o ambiente pretendido

Elevar

Obter acesso privilegiado

Evitar

Ocultar presença forense

Estabelecer

Instalar o código para permanência

Extrair

Extrair dados ou reter alvo para resgate

Infraestrutura de identidade híbrida segura

- Mapeie e consolide identidades entre provedores de identidade para eliminar pontos cegos criados pela proliferação de identidades e dos quais os invasores dependem.

- Identifique relacionamentos de confiança arriscados e vias de ataque entre domínios entre o AD local e o Entra ID na nuvem para impedir a escalada de privilégios e a movimentação lateral.

- Classifique identidades, configurações incorretas e contas com privilégios excessivos por impacto de segurança para concentrar os esforços de correção onde eles são mais necessários.

- Rastreie alterações de identidade e detecte atividades maliciosas em toda a infraestrutura de identidade híbrida, no momento em que elas acontecem.

- Identifique e corrija credenciais obsoletas, contas com privilégios excessivos e configurações incorretas que expõem o AD e o Entra ID a um risco.

Previna ataques com confiança antes que eles ocorram

Implantado do seu jeito

Protege o Active Directory (AD) e o Entra ID com opções de implantação flexíveis: no local para controle total sobre seus dados de identidade ou SaaS para segurança escalável baseada em nuvem.

Seguro sem risco

O Tenable Identity Exposure é totalmente sem agente, operando apenas com uma conta de usuário padrão para auditar configurações e detectar ameaças avançadas de identidade em tempo real.

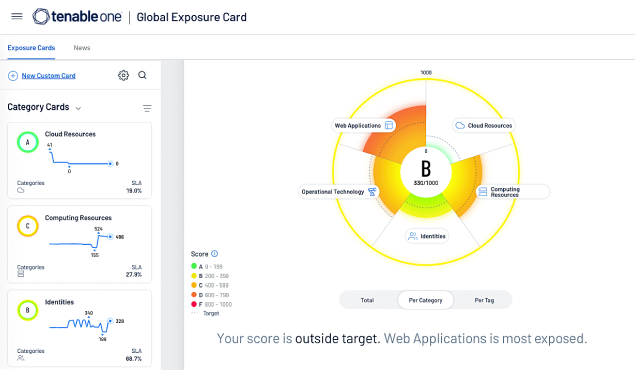

Disponível no Tenable One: a única plataforma de gerenciamento de exposição do mundo somente com tecnologia de IA

O Tenable One resolve o desafio central da segurança moderna: uma abordagem profundamente dividida para ver e lutar contra o risco cibernético. Eliminamos riscos unificando a visibilidade, as informações e a ação de segurança em toda a superfície de ataque para descobrir e fechar lacunas rapidamente. Os clientes usam o Tenable One para eliminar vulnerabilidades cibernéticas prioritárias e se proteger contra ataques a diferentes ambientes, como a nuvem, a infraestrutura crítica ou da TI, entre outros.

Saiba mais

Perguntas frequentes

-

Quais são os principais recursos do Tenable Identity Exposure?

-

O Tenable Identity Exposure fornece segurança de identidade proativa para proteger contra ameaças baseadas em identidade no Active Directory (AD), Entra ID e outros provedores de identidade, para que você possa gerenciar toda a sua superfície de risco de identidade com eficiência.

Principais recursos do Tenable Identity Exposure:

- Unifique a visibilidade da identidade: obtenha uma visão consolidada de todas as identidades humanas e de máquina no Active Directory (AD), Entra ID e outros provedores de identidade (IDPs).

- Expor riscos de identidade: detecte e priorize configurações incorretas, permissões excessivas e vias de ataque que os adversários podem explorar.

- Correção simplificada: forneça etapas de correção guiadas e scripts automatizados para corrigir lacunas de segurança de forma eficiente.

-

O que é gerenciamento de postura de segurança de identidade (ISPM)?

-

O gerenciamento de postura de segurança de identidade (ISPM) é uma abordagem proativa para proteger infraestruturas de identidade por meio da avaliação, monitoramento e mitigação contínua de riscos relacionados à identidade. O ISPM vai além do gerenciamento tradicional de identidade e acesso (IAM) ao se concentrar na identificação de configurações incorretas, permissões excessivas, relacionamentos de confiança arriscados e vias de ataque que os invasores podem explorar.

O Tenable Identity Exposure incorpora os princípios do ISPM ao fornecer uma visão completa dos riscos de segurança de identidade em ambientes híbridos como o Active Directory (AD) e o Entra ID. Ele mapeia continuamente os indicadores de exposição (IoEs) para identidades, para que você possa priorizar e corrigir os riscos antes que os agentes de ameaças os explorem.

Enquanto as soluções tradicionais de detecção e resposta a ameaças de identidade (ITDR) reagem a ataques em andamento, o ISPM previne ataques abordando lacunas de segurança antes que elas se tornem ameaças. O ISPM também se integra a estratégias mais amplas de gerenciamento contínuo de exposição a ameaças (CTEM) para fornecer à sua organização uma visão holística da superfície de risco de identidade.

-

Quais ataques e técnicas do Active Directory (AD) e do Entra ID o Tenable Identity Exposure detecta?

-

O Tenable Identity Exposure detecta muitas das técnicas que os agentes de ameaças usam em ataques cibernéticos para obter privilégios elevados e permitir movimentação lateral, incluindo DCShadow, Brute Force, Password Spraying, DCSync, Golden Ticket e muito mais.

-

Como o Tenable Identity Exposure audita o Active Directory (AD) e o Entra ID?

-

O Tenable Identity Exposure é a única solução no mercado que não requer implementação em controladores de domínio, endpoints ou ambientes Entra ID. Além disso, o Tenable Identity Exposure requer apenas uma conta de usuário padrão para operar. Essa arquitetura exclusiva permite que suas equipes de segurança auditem rapidamente configurações e detectem ataques sofisticados em tempo real, eliminando complexidades de implantação e minimizando riscos de segurança associados a agentes e contas privilegiadas.

-

O Tenable Identity Exposure é uma ferramenta de auditoria de segurança pontual para infraestrutura de identidade híbrida?

-

Não. O Tenable Identity Exposure não é uma ferramenta de auditoria de segurança pontual. Configurações incorretas e vulnerabilidades em infraestruturas de identidade híbrida, como Active Directory (AD) e Entra ID, podem ocorrer a qualquer momento, tornando as auditorias pontuais desatualizadas quase imediatamente após sua conclusão.

O Tenable Identity Exposure monitora continuamente infraestruturas de identidade híbridas, do local à nuvem, em busca de novos pontos fracos e técnicas avançadas de ataque. Ele fornece alertas em tempo real para que você possa identificar e resolver vulnerabilidades rapidamente e mitigar riscos de forma eficaz, sem depender de avaliações periódicas e desatualizadas.

-

Quais fontes de dados o Tenable Identity Exposure usa?

-

O Tenable Identity Exposure utiliza dados de identidade do Active Directory (AD), Entra ID e outros provedores de identidade (IDP) para avaliar exposições de identidade. Ele também se integra com dados na plataforma Tenable One, como segurança na nuvem, gerenciamento de vulnerabilidades e tecnologia operacional (OT), para fornecer uma solução completa de gerenciamento de exposição.

-

O Tenable Identity Exposure é uma solução de gerenciamento de ativos cibernéticos (CAM)?

-

O Tenable Identity Exposure não é uma ferramenta tradicional de gerenciamento de ativos cibernéticos (CAM). Em vez disso, ele fornece visibilidade específica de identidade e perspectivas de risco que resultam em uma abordagem de CAM mais ampla. Ao oferecer uma visão completa de todas as identidades no Active Directory (AD) e no Entra ID, o Tenable Identity Exposure identifica vulnerabilidades e riscos exclusivos dos sistemas de identidade.

Por meio de sua integração com o Tenable One, ele alinha a segurança de identidade com os princípios de gerenciamento contínuo de exposição a ameaças (CTEM), preenchendo a lacuna entre a descoberta de ativos e a redução proativa de riscos. Enquanto as soluções CAM se concentram em descobrir e gerenciar uma ampla gama de ativos cibernéticos, o Tenable Identity Exposure é especializado em análises profundas e focadas em identidade, essenciais para prevenir ataques baseados em credenciais e proteger sua superfície de identidade em constante expansão.

-

Posso exportar dados do Tenable Identity Exposure?

-

Sim. Você pode baixar descobertas de tabelas de dados. Você pode personalizar as exportações para mostrar as colunas específicas que você precisa. O formato de arquivo permitido atualmente para exportação é .CSV.

-

Como o Tenable Identity Exposure ajuda com a visibilidade centralizada dos riscos de identidade?

-

O Tenable Identity Exposure fornece uma visão centralizada dos pontos fracos da identidade, como configurações incorretas e permissões excessivas, em ambientes do Active Directory (AD), Entra ID e híbridos. Ele ajuda sua organização a identificar, priorizar e corrigir rapidamente os riscos de identidade em escala, reduzindo as vias de ataque e fortalecendo a postura de segurança.

-

O que é o Identity Asset Exposure Score (AES)?

-

O Identity Asset Exposure Score (AES) é um sistema de pontuação baseado em IA que avalia e classifica cada identidade com base em seu nível de risco. Ele considera:

- Vulnerabilidades inerentes, como credenciais fracas, configurações incorretas e contas obsoletas

- Riscos herdados de ativos associados, como dispositivos vulneráveis ou associações de grupos de risco

-

O Tenable Identity Exposure requer agentes ou contas privilegiadas?

-

Não. O Tenable Identity Exposure é completamente sem agente e não requer contas privilegiadas para monitoramento, facilitando a implantação e reduzindo os riscos de segurança.

-

Como o Tenable Identity Exposure se integra a outras soluções da Tenable?

-

O Tenable Identity Exposure integra-se ao Tenable One, aproveitando o gerenciamento de vulnerabilidades, a segurança na nuvem e os dados de tecnologia operacional para fornecer uma visão holística dos riscos relacionados à identidade dentro da superfície geral de ataque de uma organização.

-

Como o Tenable Identity Exposure ajuda com os requisitos de conformidade?

-

O Tenable Identity Exposure oferece suporte aos esforços de conformidade identificando e mitigando continuamente os riscos relacionados à identidade que podem levar a violações regulatórias. Ele ajuda as organizações a se alinharem com as principais estruturas de segurança, incluindo:

- Controles NIST CSF e CIS: ao abordar lacunas de segurança de identidade, o Tenable Identity Exposure auxilia no cumprimento de controles de segurança críticos necessários para uma governança de identidade robusta.

- ISO 27001 e SOC 2: ajuda a aplicar políticas de acesso de identidade e práticas recomendadas de segurança para dar suporte aos esforços de conformidade regulatória.

- GDPR e CCPA: garante visibilidade e controle sobre riscos relacionados à identidade, contribuindo para mandatos de proteção de dados e privacidade.

- Zero Trust e ordens executivas: fortalece a segurança da identidade como parte de iniciativas mais amplas de Zero Trust e conformidade com as diretrizes governamentais de segurança cibernética.

Ao detectar e corrigir proativamente configurações incorretas, contas com privilégios excessivos e vias de ataque de identidade, o Tenable Identity Exposure ajuda as organizações a manter a conformidade de segurança, ao mesmo tempo que reduz o risco de violações baseadas em credenciais.

Recursos relacionados

Conheça O Tenable Identity Exposure

Ao implementar o Tenable Identity Exposure no nosso perímetro global, pudemos oferecer aos interessados a tão cobiçada visibilidade dos riscos de segurança cibernética corporativa.

- Tenable Identity Exposure