O que é CTEM?

Última atualização | 27 de janeiro de 2026 |

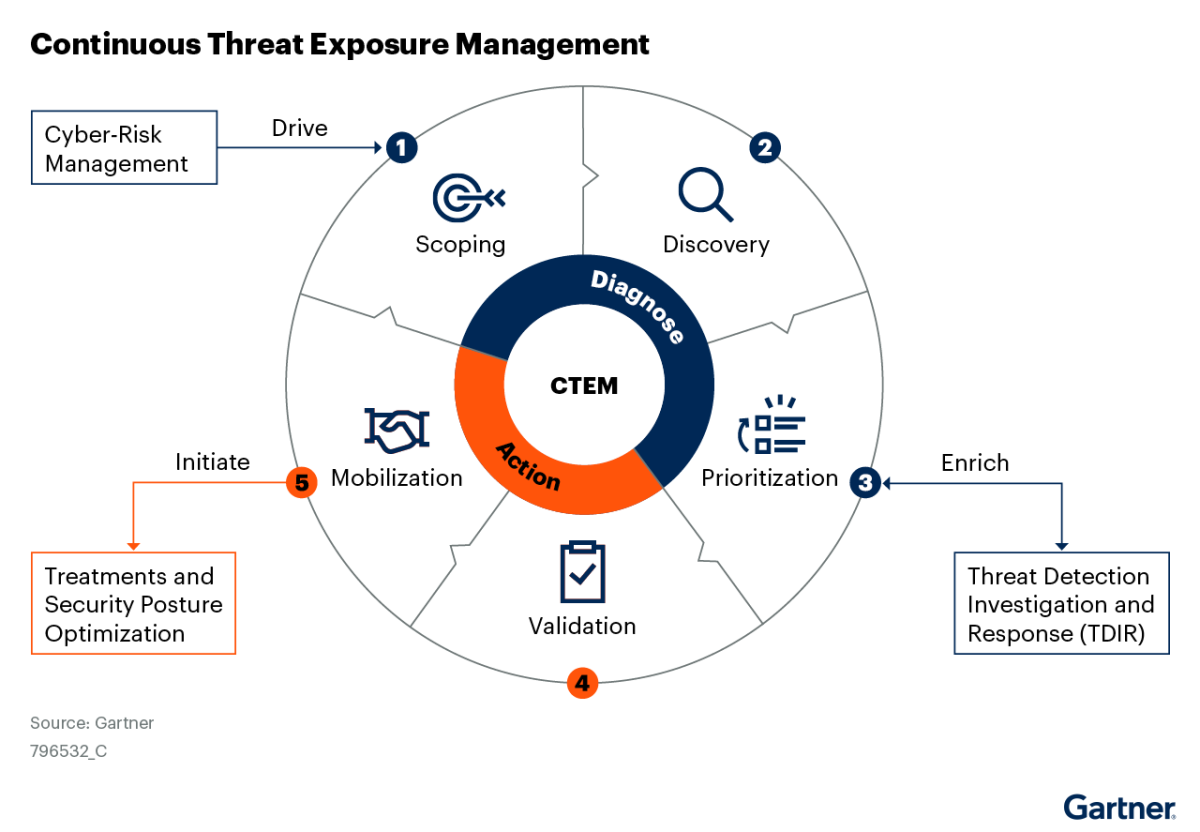

Continuous Threat Exposure Management

Fique à frente das ameaças com um programa de Continuous Threat Exposure Management

Índice

- O que é Continuous Threat Exposure Management?

- As cinco etapas de um ciclo de CTEM e as práticas recomendadas

- Qual é a diferença entre CTEM e gerenciamento de vulnerabilidades?

- Três pilares do CTEM

- A função das plataformas de avaliação de exposição (EAP) no CTEM

- O papel do CAASM no CTEM

- O papel do EASM no CTEM

- Principais benefícios de um programa de CTEM na segurança cibernética

- Como escolher uma solução de CTEM

- Recursos do CTEM

- Produtos de CTEM

O que é Continuous Threat Exposure Management?

Um programa de Continuous Threat Exposure Management é estruturado para ajudar suas equipes a avaliar e priorizar com eficácia a mitigação de riscos e, ao mesmo tempo, amadurecer continuamente sua postura de segurança cibernética.

Estabelecido pelo Gartner em 2022, "CTEM é uma metodologia que abrange totalmente pessoas, processos e tecnologias, permitindo que uma organização avalie de forma contínua e sistemática a acessibilidade, a exposição e a explorabilidade de seus ativos digitais e físicos.”

As cinco etapas de um ciclo de CTEM e as práticas recomendadas

O CTEM é um ciclo contínuo que se adapta às mudanças em uma base contínua de cinco etapas. Cada etapa respalda uma função diferente.

- Defina o escopo e a cadência das avaliações de exposição. Estabeleça o escopo da superfície de ataque que você deseja avaliar. Priorize ativos, sistemas e processos críticos ao negócio para alinhar seu programa às prioridades da organização. Foque primeiro áreas de maior impacto.

- Aprimore a descoberta para incluir superfícies de ataque não corrigidas. Identifique ativos e exposições, incluindo vulnerabilidades, configurações incorretas, credenciais perigosas e dispositivos ou serviços não aprovados para obter visibilidade dos sistemas de TI, OT, nuvem, IoT e externos.

- Use a priorização para se concentrar em exposições ativamente exploradas. Priorize as exposições com base em fatores como severidade, explorabilidade, criticidade dos ativos, contexto do negócio e probabilidade de impacto para otimizar os processos e a alocação de recursos.

- Use a validação para encontrar o tratamento mais impactante. Teste os riscos identificados por meio de simulações como testes de penetração ou exercícios de simulação de ataque (red team) e atividades colaborativas para melhorar a defesa (purple team) a fim de confirmar a explorabilidade das vulnerabilidades e entender as possíveis vias de ataque. A validação ajuda a refinar a priorização e os planos de correção.

- Mobilize uma correção eficaz integrando fluxos de trabalho existentes e colaborando com equipes não relacionadas à segurança. Mitigue ou corrija riscos identificados e validados, incluindo controles de compensação ou alterações nos processos e nas configurações. Colabore com as equipes de TI, segurança e negócio.

Qual é a diferença entre CTEM e gerenciamento de vulnerabilidades?

CTEM é diferente de gerenciamento de vulnerabilidades. Ele aborda as complexidades do gerenciamento da superfície de ataque moderna, enquanto o gerenciamento de vulnerabilidades tradicional foca na identificação e nos patches das vulnerabilidades. O CTEM aumenta o escopo de cobertura para incluir uma abordagem proativa e alinhada ao negócio, e assim gerenciar a exposição em toda a sua superfície de ataque.

De acordo com uma pesquisa da Gartner®, Como transformar o gerenciamento de vulnerabilidades em gerenciamento de exposição (em inglês) de novembro de 2024, "as abordagens atuais para a superfície de ataque não estão acompanhando o ritmo acelerado da evolução digital. As organizações devem reduzir rapidamente a exposição para tornar seus ativos públicos menos visíveis e acessíveis."

O relatório revela que “criar listas priorizadas de vulnerabilidades de segurança não é suficiente para cobrir todas as exposições ou encontrar soluções práticas”. É por isso que é fundamental que os líderes de segurança comecem a pensar sobre gerenciamento de exposição x gerenciamento de vulnerabilidades e migrem do gerenciamento de vulnerabilidades de tecnologia tradicional para uma prática de CTEM mais ampla e dinâmica.

Principais diferenças entre o CTEM e o gerenciamento de vulnerabilidades

- Os programas de gerenciamento de vulnerabilidades começam com as vulnerabilidades de software nos sistemas de TI.

- O CTEM proporciona visibilidade unificada dos sistemas de TI, nuvem, OT, IoT e identidade e avalia todas as possíveis exposições.

- Os programas avançados de gerenciamento de vulnerabilidades aplicam uma abordagem baseada em riscos para a priorização.

- O CTEM usa contexto adicional de relações e de negócio para descobrir combinações tóxicas de riscos, incluindo vias de ataque de ativos críticos, para que você possa entender melhor o possível impacto dos riscos.

- Os programas de segurança tradicionais usam ferramentas de segurança proativas separadas, como avaliações de vulnerabilidades, gerenciamento de vulnerabilidades e controles de segurança reativos, como resposta a ameaças e incidentes.

- O CTEM alinha dados, fluxos de trabalho e objetivos entre essas funções separadas, por exemplo, compartilhar vias de ataque e contexto do negócio para melhorar a tomada de decisão.

- Os programas de gerenciamento de vulnerabilidades costumam ser lineares e focados em TI.

- O CTEM enfatiza a importância do alinhamento do negócio para entender melhor as relações entre ativos, riscos e os serviços, processos ou funções do negócio que eles respaldam.

Três pilares do CTEM

O gerenciamento de exposição tem três pilares principais. Cada pilar aborda diferentes aspectos da compreensão e da mitigação de riscos.

- Gerenciamento da superfície de ataque: concentra-se em entender como sua superfície de ataque aparece para os possíveis invasores.

- Envolve a identificação e a priorização de riscos cibernéticos visíveis sob uma perspectiva externa, como sistemas expostos ou configurações incorretas.

- As soluções incluem o gerenciamento de superfície de ataque externa (EASM) para visibilidade externa e o gerenciamento de superfície de ataque de ativos cibernéticos (CAASM) para descoberta de ativos internos.

- Gerenciamento de vulnerabilidades: identifica vulnerabilidades e configurações de software que aumentam o risco de ataques cibernéticos. Ferramentas como avaliação de vulnerabilidades e priorização de riscos podem ajudar você a descobrir, categorizar e priorizar as vulnerabilidades para correção com base no risco.

- Validação da postura: avalia o desempenho das suas defesas e processos em um ataque do mundo real. Ferramentas como o CAASM e as plataformas de avaliação de exposição podem coletar informações de várias fontes de fornecedores, detalhando os controles existentes que ajudam a validar se um agente de ameaças pode explorar uma exposição — por exemplo, nenhum agente EDR em um dispositivo.

A função das plataformas de avaliação de exposição (EAP) no CTEM

As plataformas de avaliação de exposição (EAP) são cruciais nos processos contínuos de gerenciamento da exposição a ameaças. Elas centralizam a identificação, a priorização e o gerenciamento de riscos cibernéticos em diversos tipos de ativos.

As EAPs detectam vulnerabilidades, configurações incorretas e outras exposições continuamente; também consolidam os dados para aumentar a visibilidade e orientar a correção. As EAPs integram-se a outras ferramentas de descoberta para obter perspectivas práticas, um alicerce do gerenciamento de exposição moderno.

Como as EAPs respaldam os programas de CTEM

As EAPs são essenciais para a implementação do Continuous Threat Exposure Management. Suas ferramentas e seus dados abordam o escopo, a descoberta, a priorização, a validação e a mobilização.

As EAPs permitem:

- Visibilidade abrangente com dados agregados em ambientes de TI, OT, nuvem e IoT. Você obtém uma visão holística da sua superfície de ataque para rastrear todos os ativos, incluindo shadow TI e componentes de terceiros.

- Priorização contextual com base na severidade, na criticidade dos ativos, na probabilidade de exploração e no impacto ao negócio para focar a correção nos problemas de segurança que têm mais chances de afetar a organização.

- Tomada de decisão embasada nos riscos, consolidando os dados de exposição em um painel de controle único. As EAPs respaldam decisões estratégicas com perspectivas práticas de vulnerabilidades de alto risco e o possível impacto.

O papel do CAASM no CTEM

As ferramentas de CAASM oferecem visibilidade unificada da sua superfície de ataque interna. As soluções de CAASM agregam dados de diferentes ferramentas e plataformas de segurança para identificar e entender seus ativos, configurações, vulnerabilidades e lacunas de segurança.

O CAASM apoia e alinha-se com os ciclos de CTEM:

- Define o escopo interno da superfície de ataque ao identificar ativos em TI, OT, nuvem e outros ambientes;

- Permite um inventário de ativos internos e perfil de risco detalhado, destacando configurações incorretas, vulnerabilidades e shadow TI;

- Integra a criticidade dos ativos e o contexto do negócio para priorizar os riscos;

- Facilita os testes com integrações de ferramentas de avaliação ou alimentação de dados de ativos em simulações;

- Fornece perspectivas práticas para corrigir os riscos identificados e descobrir as ameaças cibernéticas.

O papel do EASM no CTEM

As ferramentas de EASM monitoram continuamente os ativos voltados à Internet para descobrir e avaliar vulnerabilidades, configurações incorretas e outros riscos cibernéticos que os invasores podem explorar.

O EASM apoia e alinha-se com os ciclos de CTEM:

- Define ativos voltados ao exterior, como ambientes de nuvem pública, integrações de terceiros e shadow TI;

- Identifica e mapeia continuamente os ativos visíveis externamente e os riscos associados;

- Destaca exposições externas críticas, como as suscetíveis a explorações ativas ou com dependências de sistemas de alto valor;

- Apoia a validação por meio de simulações de ataques ou testes manuais de riscos externos;

- Fornece dados práticos para proteger os ativos expostos, muitas vezes envolvendo uma colaboração com TI ou fornecedores terceirizados.

Principais benefícios de um programa de CTEM na segurança cibernética

As ferramentas de Continuous Threat Exposure Management oferecem muitos benefícios:

- Consolida perspectivas de TI, OT, nuvem e IoT para eliminar os silos de segurança;

- Identifica e aborda os riscos antes que os invasores os explorem;

- Concentra-se em vulnerabilidades de alto impacto com base na severidade, na explorabilidade e no impacto ao negócio;

- Simplifica os fluxos de trabalho e reduz a avaliação e a correção manual de riscos;

- Garante que os controles de segurança cibernética protejam as funções críticas do negócio e apoiem os objetivos estratégicos do negócio;

- Mitiga ameaças avançadas mapeando e tratando as vias de ataque e os movimentos laterais;

- Fornece perspectivas contextuais para decisões embasadas sobre riscos e alocação de recursos;

- Oferece suporte à conformidade regulatória com uma documentação clara e processos de gerenciamento de riscos;

- Refina as estratégias de segurança para responder às ameaças em evolução e às mudanças na organização;

- Eleva as práticas de segurança cibernética, integrando-as em uma estrutura dinâmica e iterativa.

Como escolher uma solução de CTEM

Existem muitas plataformas de CTEM no mercado, mas elas não têm os mesmos recursos e funcionalidades. A solução de CTEM certa para a sua organização deve alinhar diretamente seus recursos para abordar seus desafios de segurança exclusivos.

Aqui estão cinco etapas recomendadas para ajudar você na sua jornada de comprador de CTEM:

Entenda suas necessidades e seus objetivos de segurança. Antes de se aprofundar nos fornecedores de CTEM e nos recursos dos produtos, você precisa entender o apetite de risco da sua organização, os requisitos de segurança e conformidade e as metas do programa.

Pergunte:

- Onde há lacunas na visibilidade da superfície de ataque?

- Quais são nossos objetivos de segurança mais importantes?

- A solução precisa atender a quais requisitos de conformidade (ex.: GDPR, HIPAA)?

- Precisamos melhorar o gerenciamento de vulnerabilidades, a detecção de ameaças ou ambos?

Envolva as principais partes interessadas de diferentes departamentos e equipes. Um CTEM pode proporcionar visibilidade a vários departamentos, como TI, gerenciamento de riscos, segurança, DevOps e executivos. Entender as necessidades deles ajudará você a priorizar os principais recursos de CTEM de cada solução avaliada.

Pergunte:

- Quais são as principais partes interessadas que devemos incluir nesse processo?

- Quais são as necessidades ou os desafios específicos dos diferentes departamentos (segurança, TI, risco)?

- Como o CTEM se alinha aos objetivos gerais do negócio?

- De que nível de treinamento ou suporte as partes interessadas precisarão para usar o CTEM de forma eficaz?

Defina o escopo. Entenda sua superfície de ataque atual para definir o que a solução deve cobrir.

Pergunte:

- Quais ambientes fazem parte da nossa superfície de ataque (nuvem, local, ambiente híbrido, OT, IoT etc.)?

- Precisamos do CTEM para abordar tipos específicos de ativos?

- Qual é o nível de visibilidade desejado em toda a nossa superfície de ataque?

- O escopo da cobertura pode evoluir conforme nossa organização cresce ou muda?

Avalie os recursos e as funcionalidades. O marketing é sedutor mas, para tomar a melhor decisão, faça sua lição de casa para entender cada funcionalidade do CTEM.

Pergunte:

- Como o CTEM prioriza as vulnerabilidades com base no contexto do negócio?

- Ele tem fluxos de trabalho de correção automatizados?

- Como a ferramenta oferece suporte à análise das vias de ataque para visualizar o potencial de exploração?

- Ele pode escalar e flexibilizar de acordo com as necessidades do meu negócio?

- Ele tem recursos de detecção em tempo real para vetores de ataque e ameaças emergentes?

Avalie as integrações. Um CTEM que não funciona com suas ferramentas de segurança existentes pode ser mais um obstáculo do que uma ajuda.

Pergunte:

- Qual é o nível de integração com as nossas ferramentas de segurança existentes (ex.: SIEM, SOAR)?

- Em quanto tempo podemos implementar e integrar o CTEM nos fluxos de trabalho atuais?

- Ele tem recursos de configuração flexíveis para atender às dinâmicas necessidades de segurança?

- Qual é o nível de correlação e consolidação de dados de diferentes fontes para melhorar a detecção e a resposta a ameaças?

Confira os produtos e os recursos adicionais de CTEM da Tenable para entender melhor o Continuous Threat Exposure Management e como ele pode reforçar sua segurança cibernética.

*GARTNER é uma marca registrada e marca de serviço da Gartner, Inc. e/ou suas afiliadas nos EUA e internacionalmente e é usada aqui com permissão. Todos os direitos reservados.

Recursos do CTEM

Produtos de CTEM

As notícias de segurança cibernética mais relevantes

- Tenable One