Como reduzir o foco: melhorias do VPR da Tenable e como ele se compara a outros modelos de priorização

A Tenable está lançando uma série de melhorias no Vulnerability Priority Rating (VPR), incluindo threat intel enriquecida, insights e explicabilidade orientados por IA e metadados contextuais. Saiba como a eficácia da priorização aprimorada do VPR se compara a outras estratégias comuns de priorização.

Introdução

A priorização eficaz de vulnerabilidades requer uma combinação de cobertura e eficiência para reduzir a grande quantidade de descobertas que as equipes de segurança e de TI precisam analisar. Neste blog, exploramos as estratégias mais comuns usadas pelas equipes de segurança para priorizar vulnerabilidades que precisam ser corrigidas e discutimos como elas se comparam na identificação das descobertas que representam o maior potencial de ameaça para a organização.

A Tenable lançou e patenteou a versão original do Vulnerability Priority Rating (VPR) em 2019 para capacitar as equipes de segurança a priorizar as vulnerabilidades de forma mais eficaz nas iniciativas de correção. Agora, em 2025, estamos lançando melhorias do VPR, tornando-o duas vezes mais eficiente do que a versão original na identificação de CVEs que estão sendo exploradas no mundo real ou que têm alta probabilidade de serem exploradas no curto prazo.

O problema da priorização de vulnerabilidades

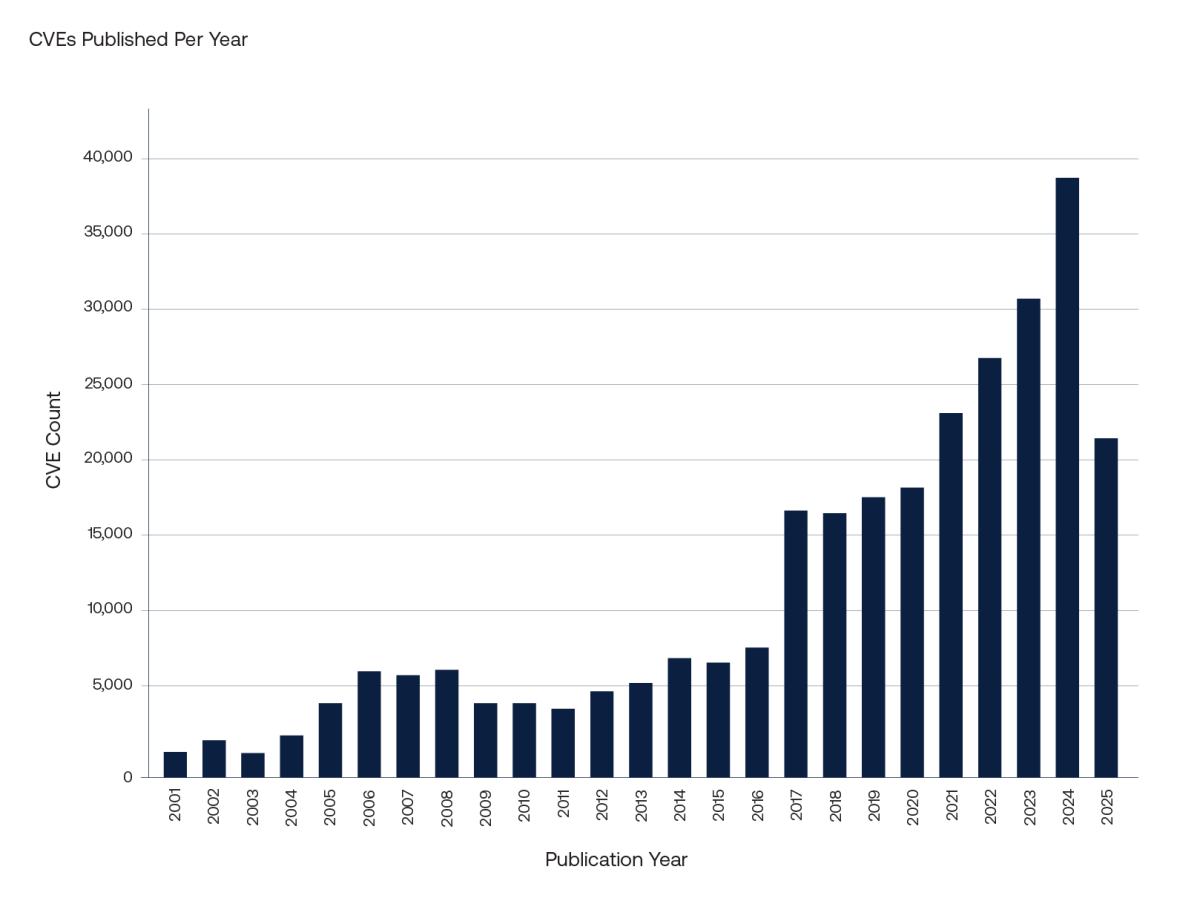

A priorização de vulnerabilidades desafia as equipes de segurança há muitos anos, exacerbada pela publicação constante de uma quantidade cada vez maior de vulnerabilidades de software.

O gráfico de barras acima mostra o número de CVEs (Common Vulnerabilities and Exposures) publicados por ano. Essa quantidade tem aumentado constantemente e se acelerou significativamente desde 2022. No momento da publicação deste blog, mais de 20 mil novas vulnerabilidades foram publicadas no National Vulnerability Database (NVD) desde o início de 2025.

A Tenable reconhece há muito tempo a necessidade crítica de priorização eficaz de vulnerabilidades, e o VPR fornece sistematicamente informações práticas e precisas às equipes de segurança para enfrentar esse desafio. O VPR está disponível nos seguintes produtos da Tenable:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

Embora o VPR seja um componente integral das soluções de gerenciamento de vulnerabilidades da Tenable desde o lançamento, o cenário de ameaças em constante evolução e o grande volume de novas vulnerabilidades exigem inovação contínua. Temos o prazer de apresentar a você os recentes aprimoramentos do VPR no Tenable Vulnerability Management, que são uma resposta direta ao crescimento acelerado das vulnerabilidades divulgadas, com o objetivo de refinar ainda mais nossos recursos de priorização e capacitar as organizações a se concentrarem nas ameaças mais importantes, com ainda mais precisão e eficiência.

Melhorias no modelo de pontuação VPR

O algoritmo de pontuação aprimorado do VPR consiste em dois componentes principais:

- Pontuação de impacto do Common Vulnerability Scoring System (CVSS)

- Uma pontuação de ameaça baseada na probabilidade de atividade de exploração em curto prazo no mundo real

Um modelo de classificação Random Forest é usado para prever a probabilidade de atividade de exploração de curto prazo com base em dados de recursos coletados nos 180 dias anteriores.

Diversas fontes de dados são usadas para derivar esses recursos do modelo.

- A equipe da Tenable Research fornece dados especializados, como: se um CVE foi recentemente explorado no mundo real, se o CVE é um dia zero ou se foi explorado por malware. Essas tags são baseadas em artigos de notícias confiáveis lidos pelos nossos pesquisadores de segurança.

- A IA generativa é utilizada para processar uma lista selecionada de artigos de notícias em escala e fornecer informações semelhantes, além de outros detalhes, como agentes de ameaças que têm o CVE como alvo.

- Os dados de envio de malware são obtidos de feeds de threat intel, enquanto outros metadados de CVEs são obtidos do NVD e da Cybersecurity and Infrastructure Security Agency (CISA).

A probabilidade de exploração gerada pelo modelo de machine learning é mapeada para uma pontuação de ameaça no intervalo de 0 a 5 e combinada com a pontuação de impacto do CVSS para chegar ao VPR. A pontuação é feita em um intervalo de 0 a 10, como a pontuação de base do CVSS.

VPR = (pontuação de impacto/6)*5 + pontuação de ameaçaA severidade do VPR é classificada como Baixa (0–4), Média (4–7), Alta (7–9) ou Crítica (9–10), como a severidade do CVSS. A equipe da Tenable Research também monitora as pontuações do VPR e pode fazer upgrade ou downgrade de qualquer pontuação considerada anormal.

Para obter informações mais detalhadas sobre o modelo do VPR, consulte nossa publicação técnica disponível publicamente.

Estratégias de priorização

A seguir estão algumas estratégias comuns usadas pelas equipes de segurança para priorizar as vulnerabilidades.

Severidade do CVSSv3

A severidade do CVSS mencionada anteriormente é uma das estratégias de priorização mais usadas. No entanto, ela padece com o problema de que muitos CVEs são classificados como de severidade alta ou crítica. Isso leva à situação em que muitos CVEs são priorizados para correção, tornando impossível para as equipes saber quais realmente importam ou por onde começar, a menos que utilizem dados adicionais.

EPSS

O Exploit Prediction Scoring System (EPSS) tem um objetivo semelhante ao do modelo de ameaças do VPR, pois busca identificar os CVEs com maior probabilidade de serem explorados no mundo real. O resultado do modelo é a probabilidade de exploração. Na publicação "Aprimorar a priorização de vulnerabilidades: previsões de exploração orientadas por dados com insights orientados pela comunidade" (em inglês), os pesquisadores do EPSS apresentam o limite de decisão otimizado de 0,36 para determinar quais CVEs devem ser corrigidos. Esse limite é o usado na nossa análise abaixo para determinar quais CVEs são priorizados e, portanto, avaliar o desempenho. O usuário é livre para escolher um limite de decisão próprio, então essa não é a única possibilidade.

KEV da CISA

A CISA mantém uma lista de vulnerabilidades conhecidas exploradas (KEV). Uma possível estratégia de priorização seria primeiro corrigir tudo o que aparece nessa lista. Embora se saiba que tudo nessa lista está sendo explorado, pode levar algum tempo para que os CVEs sejam adicionados a ela, o que pode dar aos invasores uma janela de tempo na qual os CVEs explorados podem passar despercebidos. O KEV da CISA também tem um escopo específico para produtos usados por organizações sob a alçada da CISA. Ele não cobre todos os produtos.

VPR da Tenable

A versão original do VPR oferece um conjunto muito menor de CVEs para focar, em comparação com o CVSS. Ele também fornece algumas informações contextuais para explicar a pontuação. Os aprimoramentos no VPR reduzem ainda mais o tamanho do conjunto de CVEs priorizados sem nenhuma perda na cobertura dos CVEs que são explorados no mundo real. A versão aprimorada do VPR também fornece muito mais informações contextuais, que são abordadas na nossa publicação.

A versão aprimorada disponibiliza o modelo de probabilidade de exploração (probabilidade de ameaças) para o usuário final. Isso abre a porta para outra estratégia de priorização baseada puramente no limite da probabilidade de ameaças, de forma semelhante ao EPSS. Essa estratégia não leva em conta a pontuação de impacto do CVSS da mesma forma que a pontuação do VPR; portanto, pode não ser apropriada para algumas equipes de segurança. O limite de decisão otimizado que equilibra falsos negativos e falsos positivos é 0,23, ou seja, cada CVE com uma probabilidade de ameaças superior a esse limite é priorizado para correção. O desempenho desse limite, chamado abaixo de "probabilidade de ameaças do VPR aprimorado (A), e de outro limite ("probabilidade de ameaças do VPR aprimorado" (B)) é avaliado a seguir.

Como funcionam as estratégias comuns de priorização de vulnerabilidades

Uma estratégia de priorização de vulnerabilidades pode cometer dois tipos de erros:

- Falsos negativos: não priorizar um CVE que posteriormente é associado a uma atividade de exploração de curto prazo.

- Falsos positivos: priorizar um CVE que posteriormente não é associado a uma atividade de exploração de curto prazo.

As métricas a seguir são usadas para avaliar o desempenho de cada uma das estratégias comuns de priorização com relação aos erros descritos acima:

- Cobertura: porcentagem de CVEs associados a atividades de exploração no período subsequente de 28 dias e corretamente priorizados pela estratégia de correção.

- Eficiência: porcentagem de CVEs priorizados pela dada estratégia de correção e associados a atividades de exploração no período subsequente de 28 dias.

Geralmente, há uma relação inversamente proporcional entre cobertura e eficiência. Para reduzir o número de falsos negativos (mais cobertura), provavelmente será necessário priorizar mais CVEs, o que costuma gerar mais falsos positivos (menos eficiência) e vice-versa. As equipes de segurança costumam priorizar a alta cobertura em detrimento da eficiência, em uma iniciativa para minimizar a superfície de ataque e reduzir a probabilidade de uma violação bem-sucedida. No entanto, isso vem com o ônus de gastar mais recursos ou tempo em vulnerabilidades menos críticas, resultando em desperdício de esforço. Portanto, é importante que a carga de trabalho em si (ou seja, a quantidade de vulnerabilidades sinalizadas como altas ou críticas) seja reduzida para que as equipes possam trabalhar com eficiência.

Como as estratégias comuns de priorização de vulnerabilidades se comparam à exploração observada

Para avaliar o desempenho preditivo de cada uma das estratégias de priorização definidas acima, as respectivas pontuações foram registradas pela Tenable Data Science em 24 de março de 2025. Com base nessas pontuações, foram determinados quais CVEs seriam priorizados para correção em cada estratégia. Embora não haja uma maneira de saber realmente quais CVEs são explorados ativamente no mundo real a qualquer momento, podemos fazer uma aproximação com base em alguns indicadores. Os CVEs foram determinados como ativamente explorados no mundo real com base em um ou mais dos seguintes critérios:

- se foram publicamente relatados como explorados no período;

- se foram adicionados ao KEV da CISA KEV no período; ou

- se observamos envios de malware usando o CVE no período.

No total, 648 CVEs foram explorados ativamente no mundo real durante o período de 28 dias após 24 de março de 2025.

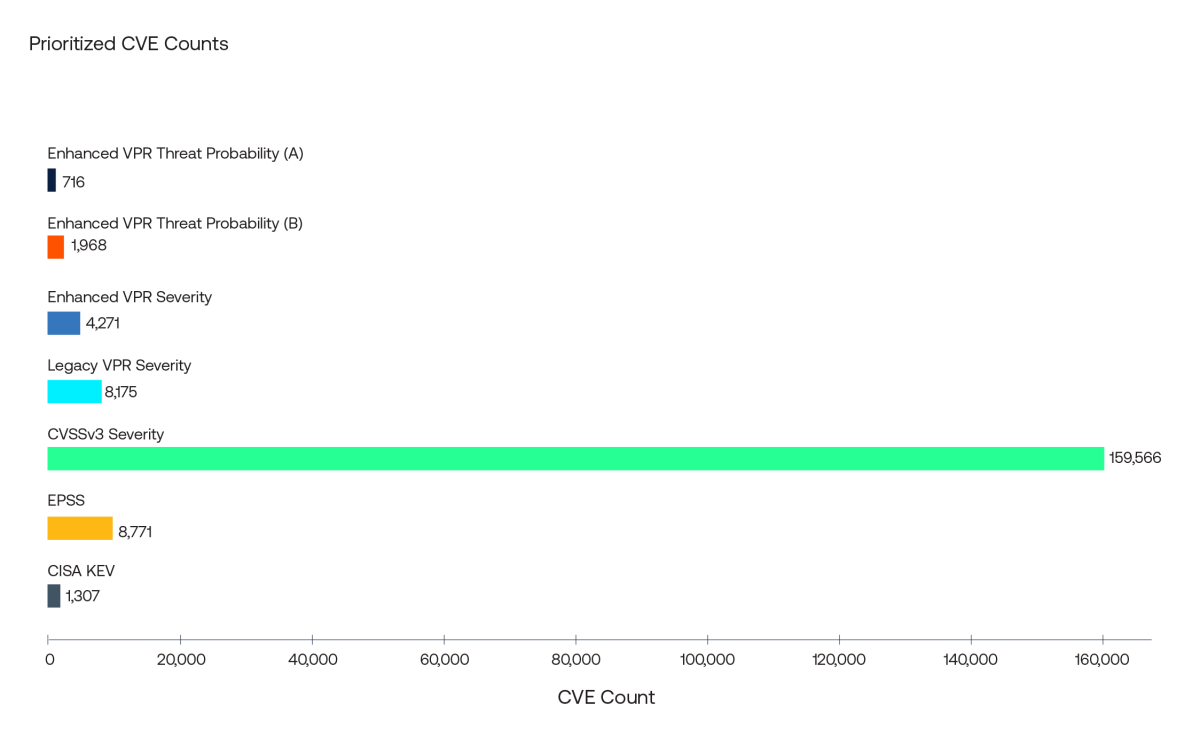

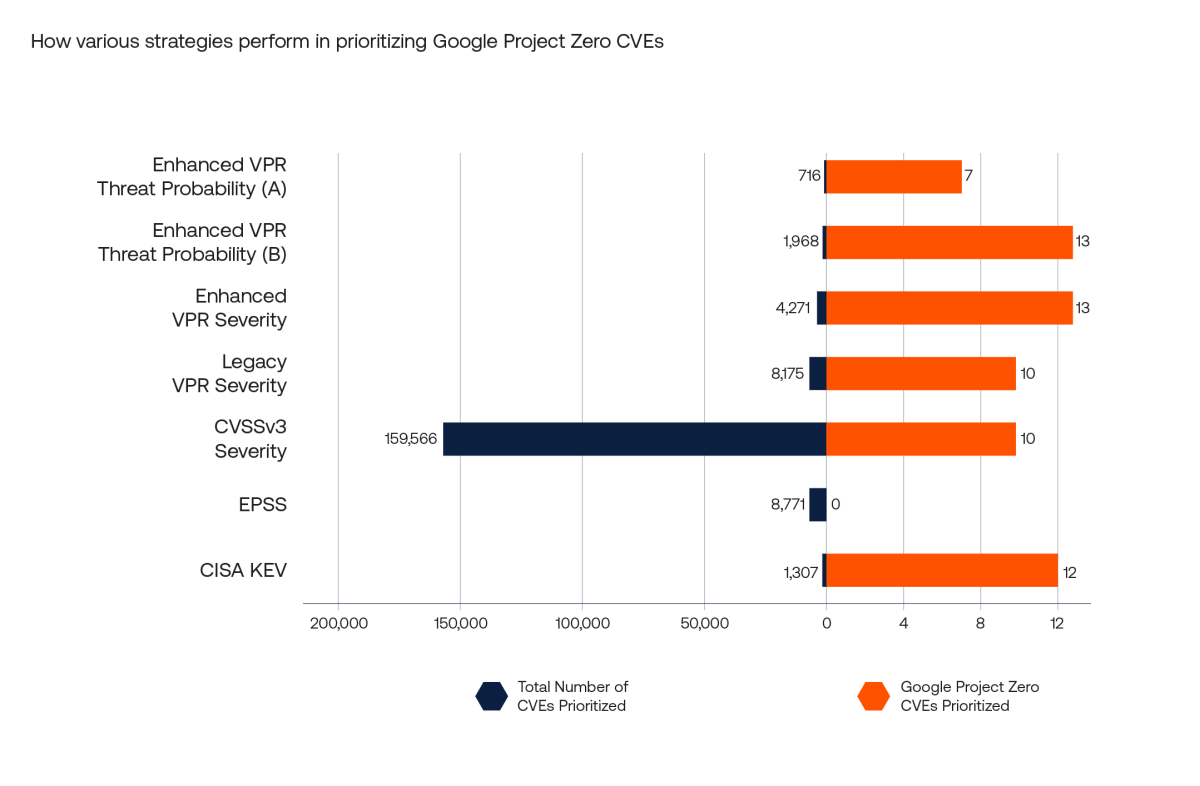

O gráfico de barras abaixo mostra o número de CVEs priorizados por cada uma das estratégias comuns de priorização descritas acima. As estratégias de severidade do CVSSv3, de severidade do VPR aprimorado e de severidade do VPR legado priorizam CVEs que têm severidade Alta ou Crítica em cada métrica, respectivamente. É possível perceber imediatamente o problema com a severidade do CVSSv3: CVEs demais são priorizados. As duas estratégias de probabilidade de ameaças do VPR aprimorado estão incluídas: A probabilidade de ameaças do VPR aprimorado (A) usa o limite otimizado de 0,23 e a probabilidade de ameaças do VPR aprimorado (B) usa um limite alternativo de 0,02. O primeiro facilita uma comparação justa entre a probabilidade de ameaças do VPR aprimorado e o EPSS, pois o EPSS é avaliado usando seu limite otimizado de 0,36. O segundo limite prioriza a cobertura em detrimento da eficiência, diminuindo o limite de decisão para 0,02.

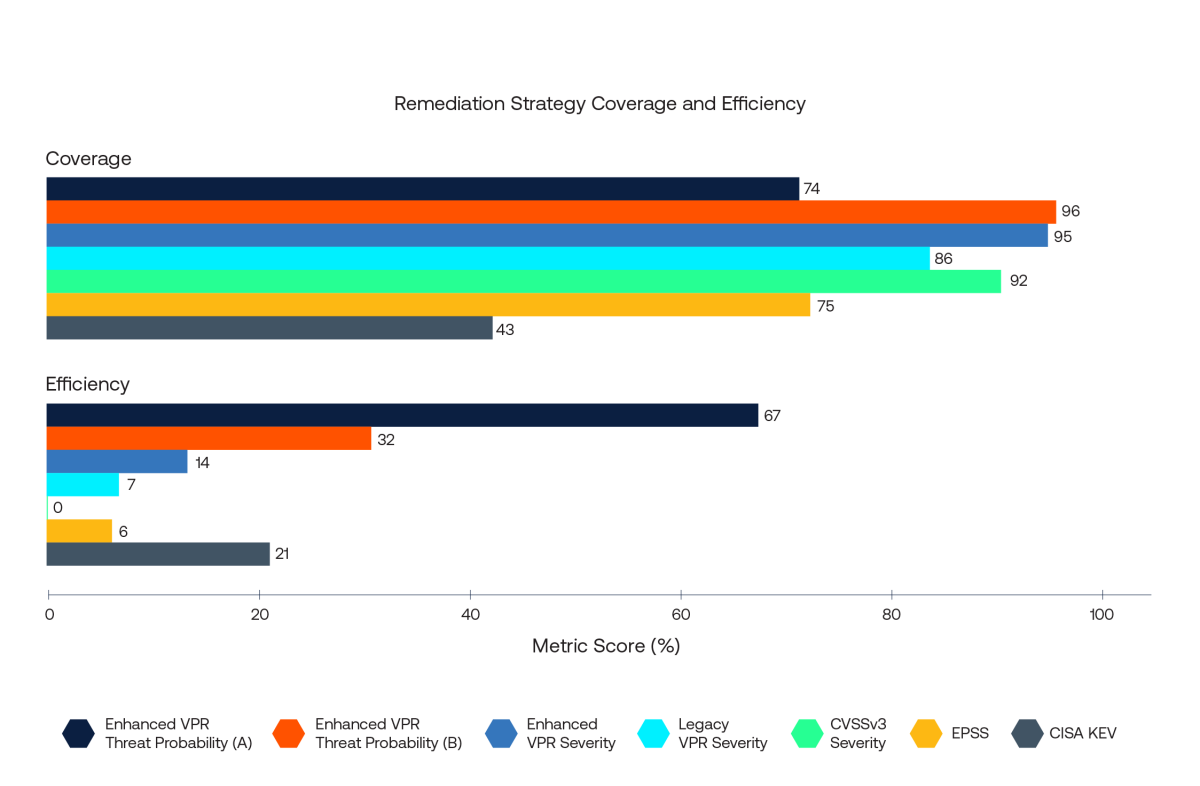

As métricas de cobertura e eficiência de cada uma dessas estratégias são apresentadas no gráfico de barras a seguir.

Pode-se observar que a probabilidade de ameaças do VPR aprimorado (B), a severidade do VPR aprimorado, a severidade do VPR legado e a severidade do CVSSv3 têm uma pontuação muito alta em termos de cobertura. Essas quatro estratégias priorizaram corretamente entre 560 e 620 dos 648 CVEs associados à atividade de exploração. A diferença crucial está na quantidade total de CVEs que cada estratégia priorizou. Para atingir sua alta cobertura, a severidade do CVSSv3 priorizou quase 160 mil CVEs, uma carga de trabalho enorme para as equipes de segurança, que se reflete na estatística de eficiência de aproximadamente 0%.

Em contrapartida, a severidade do VPR aprimorado tem uma pontuação de cobertura comparável à severidade do CVSSv3, mas priorizou aproximadamente 4 mil CVEs (14% de eficiência). Esse é um salto altíssimo em eficiência. A probabilidade de ameaças do VPR aprimorado (B) tem uma pontuação de cobertura ligeiramente maior, de 96%, e priorizou menos de 2 mil CVEs, resultando em 32% de eficiência. Conforme observado anteriormente, as duas estratégias de probabilidade de ameaças do VPR não levam em consideração a pontuação de impacto do CVSS v3.

Comparando a estratégia de probabilidade de ameaças do VPR aprimorado (A) com o EPSS (ambas as estratégias usam os respectivos limites de decisão otimizados), pode-se observar que a probabilidade de ameaças do VPR aprimorado (A) tem um desempenho comparável ao do EPSS em termos de cobertura (74% vs. 75%), mas supera o EPSS em termos de eficiência (67% vs. 6%). A probabilidade de ameaças do VPR aprimorado (A) e o EPSS identificaram de forma correta, respectivamente, 479 e 483 dos 648 CVEs associados à atividade de exploração. No entanto, o número total de CVEs priorizados pela estratégia de probabilidade de ameaças do VPR aprimorado (A) é de apenas 716, em comparação com quase 8.800 do EPSS. Por fim, priorizar somente os CVEs no KEV da CISA cobre apenas 276 dos 648 CVEs explorados (43% de cobertura), mas a eficiência é relativamente alta, de 21%.

Em comparação com a cobertura fornecida por outras estratégias de priorização conhecidas, o VPR aprimorado tem um desempenho igual ou melhor ao destacar de forma correta os CVEs que são explorados ativamente no mundo real. No entanto, é na eficiência do esforço que a versão aprimorada realmente se destaca. Esses níveis semelhantes de cobertura são atingidos apesar de as estratégias do VPR aprimorado priorizarem muito menos CVEs do que as alternativas. Esse ganho de eficiência diferencia o VPR das estratégias de priorização concorrentes.

Como funcionam as estratégias comuns de priorização de vulnerabilidades para vulnerabilidades recentes de alto perfil

A análise acima mostra o desempenho de cada estratégia em relação às vulnerabilidades exploradas ativamente no mundo real. Como não é possível saber quais CVEs estão sendo explorados em um determinado momento, a primeira comparação aproxima isso com base nos indicadores de exploração observados. A mesma definição de "exploração no mundo real" é usada para treinar o modelo do VPR aprimorado, o que introduz um certo viés. Para resolver isso, outra visão seria comparar o desempenho de cada estratégia em relação a uma lista de vulnerabilidades recentes de alto perfil — CVEs divulgados que são conhecidos por terem sido explorados — que esperamos que sejam priorizadas. Podemos comparar o número de CVEs de alto perfil priorizados por cada estratégia, mas também precisamos ter em mente o número total de CVEs priorizados por cada estratégia. A melhor estratégia seria aquela que priorizasse os CVEs de maior visibilidade, equilibrada com um pequeno número total de CVEs priorizados. Essa combinação permite que as equipes de segurança trabalhem com eficiência, sem comprometer a segurança.

Google Project Zero

A equipe do Project Zero no Google mantém um conjunto de dados disponível publicamente com casos conhecidos de explorações de dia zero detectadas. As estratégias de priorização discutidas acima são comparadas com a lista de 13 dessas vulnerabilidades que foram divulgadas entre 1º de janeiro de 2025 e 24 de março de 2025. Esperamos que cada uma das estratégias priorize uma alta porcentagem desses CVEs, pois eles são de alto perfil, explorados no mundo real e publicados há relativamente pouco tempo.

Ao avaliar o desempenho de cada estratégia, o número total de CVEs priorizados também deve ser levado em conta. O gráfico abaixo mostra o número de CVEs do Google Project Zero que foram priorizados por cada uma das estratégias, juntamente com o número total de CVEs priorizados por cada estratégia.

A probabilidade de ameaças do VPR aprimorado (B) e a severidade do VPR aprimorado superam todas as outras estratégias em relação aos CVEs do Google Project Zero, pois ambas priorizam todos esses 13 CVEs para correção. A severidade do VPR legado e a severidade do CVSSv3 têm desempenho semelhante na priorização de uma alta porcentagem de CVEs do Google Project Zero. Observe, entretanto, a disparidade no número total de CVEs priorizados: Assim como na nossa análise anterior, nesse caso, cada uma das estratégias do VPR aprimorado prioriza, de longe, os menores volumes totais (com exceção do KEV da CISA), o que torna essas estratégias muito mais eficientes. O KEV da CISA identifica 12 dos 13 CVEs do Google Project Zero para priorização, mas não é uma estratégia voltada para o futuro e tem um mau desempenho em cobertura de vulnerabilidades recém-exploradas. Isso é demonstrado pela baixa cobertura dessa estratégia contra as vulnerabilidades exploradas no mundo real na seção Desempenho vs. exploração observada acima.

A estratégia de probabilidade de ameaças do VPR aprimorado (A) identificou apenas 7 CVEs, pois tenta equilibrar cobertura e eficiência. Porém, a probabilidade de ameaças do VPR aprimorado (B), que enfatiza a cobertura em detrimento da eficiência, prioriza todos os 13 CVEs. O EPSS, por outro lado, identifica um total de 8.771 CVEs para correção, o que é mais do que as estratégias de probabilidade de ameaças do VPR aprimorado (A), probabilidade de ameaças do VPR aprimorado (B) e severidade do VPR aprimorado. Apesar disso, ele não prioriza nenhum desses CVEs para correção.

Conclusão

O principal objetivo de desempenho do VPR é priorizar com eficiência a correção dos CVEs que são associados a atividades de exploração de curto prazo no mundo real, levando em conta também o impacto esperado dessa exploração. Nesse sentido, o objetivo é aproveitar a eficiência da versão legada, priorizando um conjunto ainda menor de CVEs sem nenhuma deterioração na cobertura de ameaças ativas.

Essa meta foi claramente atingida, pois a estratégia de severidade do VPR aprimorado prioriza metade dos CVEs que a estratégia de severidade do VPR legado, sem perdas relacionadas à cobertura. As informações adicionais fornecidas com a versão aprimorada também permitem que você crie estratégias baseadas na probabilidade de ameaças que podem oferecer mais ganhos de eficiência ou até mesmo usar a probabilidade de ameaças como uma camada extra na sua estratégia de priorização.

O VPR aprimorado está disponível atualmente no Tenable Vulnerability Management. Os aprimoramentos do VPR permitirão aos clientes da Tenable:

- melhorar a eficiência das suas iniciativas de correção;

- reduzir a fadiga de alertas que pode resultar da avalanche de descobertas geradas por outras estratégias;

- criar estratégias de correção novas e personalizadas baseadas em riscos, com base na probabilidade de ameaças;

- concentrar suas iniciativas nas ameaças mais importantes.

Saiba mais

- Para saber mais sobre os aprimoramentos feitos no VPR, consulte nossa publicação.

- Tudo pronto para ver o VPR em ação? Comece hoje mesmo uma avaliação gratuita do Tenable Vulnerability Management.

- Exposure Management

- Vulnerability Management