Produtos da Tenable

Isole e elimine as exposições relevantes que causam mais riscos

Identifique as vulnerabilidades cibernéticas prioritárias em toda a sua infraestrutura de TI, seja na infraestrutura crítica, em ambientes da nuvem, entre outros. Escolha entre uma solução de exposição individual ou proteja toda a sua superfície de ataque com o Tenable One, a única plataforma de gerenciamento de exposição empresarial do setor.

Segurança de IA

Segurança da nuvem

Gerenciamento de vulnerabilidades

Segurança de OT

Segurança de identidade

Produtos gratuitos da Tenable

Tenable One

A única plataforma de gerenciamento de exposição de ponta a ponta do mundo

Unifique radicalmente a visibilidade, a percepção e a ação em toda a superfície de ataque

Corrija o que está fragmentado

Obtenha a única visão onisciente do mundo sobre o risco cibernético em toda a sua superfície de ataque, expondo as lacunas letais que resultam em mais vulnerabilidade a ataques em todos os tipos de ativos e vias.

Conecte o que está desconectado

Obtenha uma única fonte de informações e conhecimento sobre a superfície de ataque, conectando pontos discrepantes para identificar os problemas prioritários e as relações tóxicas de risco que aumentam a exposição da sua empresa.

Integre recursos isolados

Mobilize suas equipes de negócios e segurança para erradicar as maiores exposições cibernéticas, reduzindo o risco empresarial da rede para como a nuvem, a rede, a OT, entre outros.

Inventário de ativos abrangente

Mapeamento dinâmico de vias de ataque

Priorização preditiva

Orquestração e correção

Análise e relatórios avançados

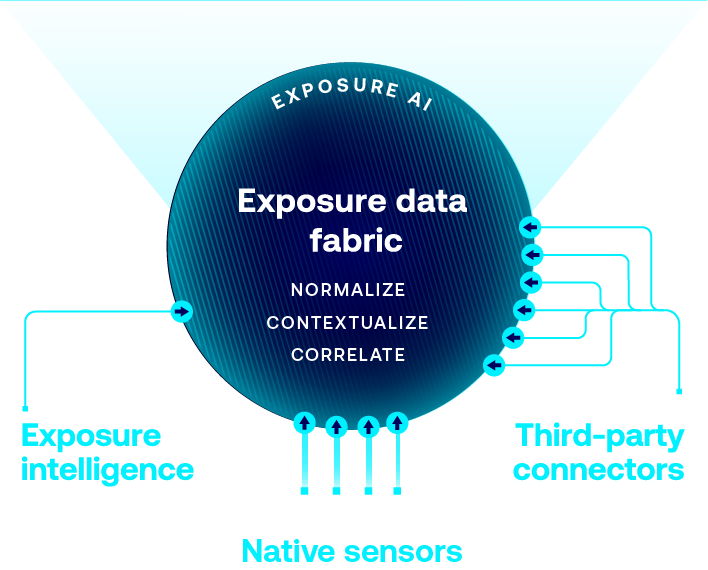

Acelere a pesquisa, as informações e a ação com a IA generativa que descobre riscos ocultos e amplia a expertise em segurança em todo o seu ambiente.

Obtenha uma visão unificada de todos os seus ativos e riscos em toda a superfície de ataque: ativos invisíveis, TI, OT, IoT, nuvem, identidades e aplicações.

Entenda a acessibilidade do invasor por meio de visualizações de relacionamentos entre domínios, para que você possa bloquear as vias de ataque mais críticas.

Concentre seus esforços no que é mais importante: as exposições críticas que os invasores têm mais probabilidade de explorar.

Acelere a resposta com fluxos de trabalho automatizados e orientação prescritiva que otimizam os esforços de correção.

Simplifique a medição e a comunicação da exposição cibernética com visões alinhadas aos negócios para otimizar a tomada de decisões e os investimentos.

Aproveite a base de conhecimento mais abrangente sobre ameaças e vulnerabilidades, combinando as informações da Tenable Research, do National Vulnerability Database (NVD) e de fontes de terceiros confiáveis.

Use a descoberta de superfície de ataque nativa para nuvem, identidades, TI, IoT, OT, IA, aplicações, contêineres e Kubernetes que os sensores de produtos da Tenable analisam.

Conecte perfeitamente os dados de ativos e exposição de suas ferramentas existentes para enriquecer a intel da Tenable e fornecer um contexto de exposição abrangente.

Aproveite o maior repositório mundial de contexto de ativos, exposição e ameaças que alimenta as informações incomparáveis do ExposureAI.

Organize os dados para reduzir a redundância e melhorar a integridade, a uniformidade e a eficiência.

Enriqueça os dados com informações adicionais, tornando-os mais práticos e úteis.

Identifique e revele o contexto crítico do relacionamento com os principais serviços e funções do negócio.

Conheça o Tenable One

O Tenable One ajudou nossos engenheiros a reduzir em 75% o tempo gasto em tarefas manuais para que eles pudessem se concentrar no trabalho efetivo de engenharia.