Adote soluções de segurança zero trust em ambientes federais

Apoie a implementação de zero trust da sua agência federal em TI, OT e nuvem com a Plataforma de gerenciamento de exposição Tenable One. Impeça o acesso não autorizado, evite a movimentação lateral e a escalada de privilégios e assegure as operações críticas da missão.

Como o gerenciamento da exposição apoia a política de zero trust

Acelere sua jornada rumo à zero trust com a Tenable.

Alcance zero trust em TI, OT e nuvem com a solução de gerenciamento de exposição autorizada da FedRAMP da Tenable. . Visibilidade unificada, priorização mais inteligente e visualizações de caminhos de ataque ajudam você a aplicar controles de acesso e impedir movimentos laterais.

Verifique todas as identidades.

Valide continuamente os usuários e seus privilégios para reduzir os riscos. Detecte contas com excesso de privilégios, monitore o comportamento e aplique o princípio do menor privilégio e o acesso just-in-time em ambientes de TI, nuvem e OT.

Acesse o webinarProteja todos os dispositivos

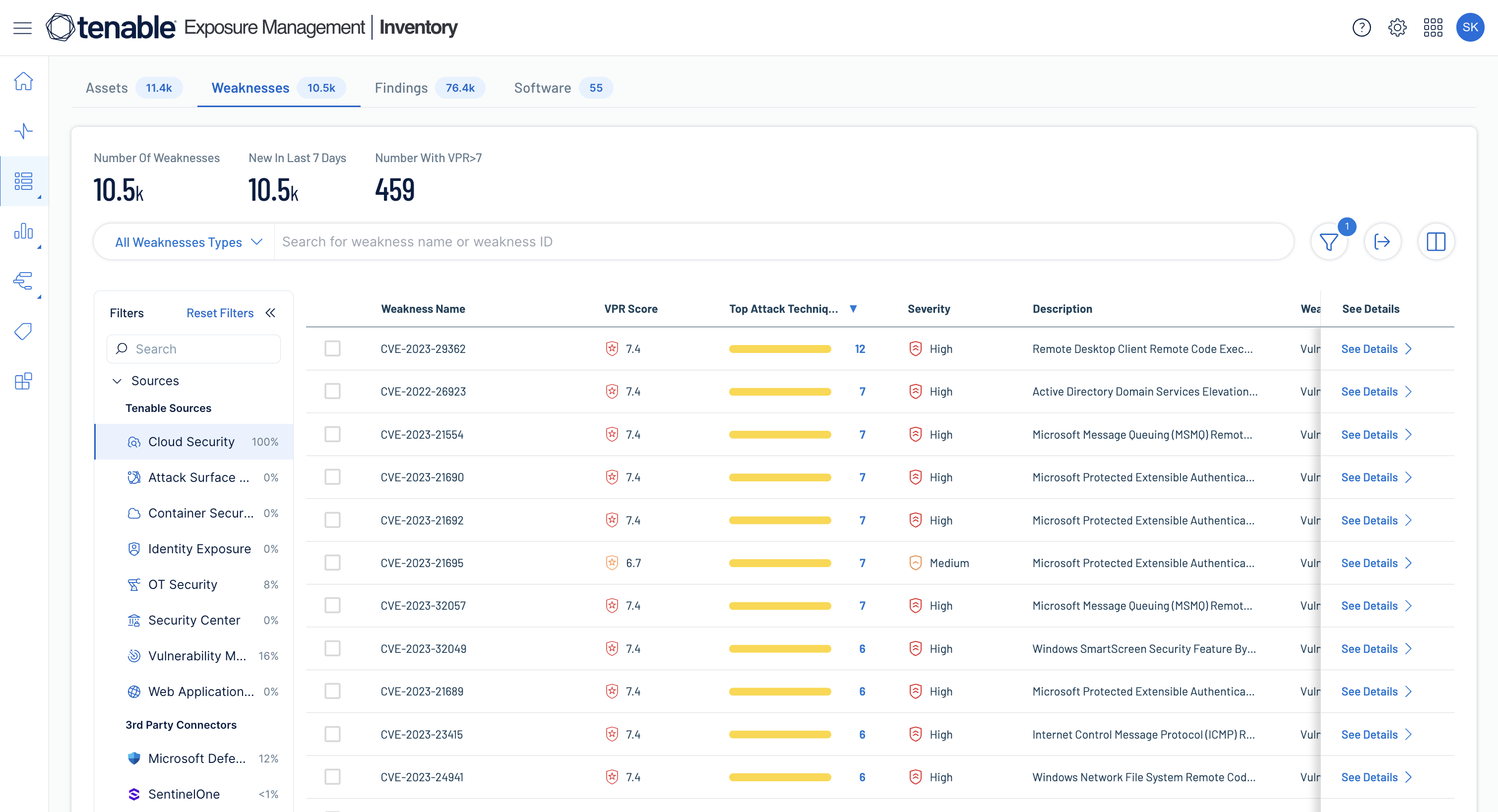

Obtenha visibilidade completa dos endpoints de TI, OT e IoT. Detecte vulnerabilidades, configurações incorretas e dispositivos não gerenciados, priorize riscos e automatize a correção para manter a confiança e a conformidade contínuas.

Saiba maisPrevina o movimento lateral

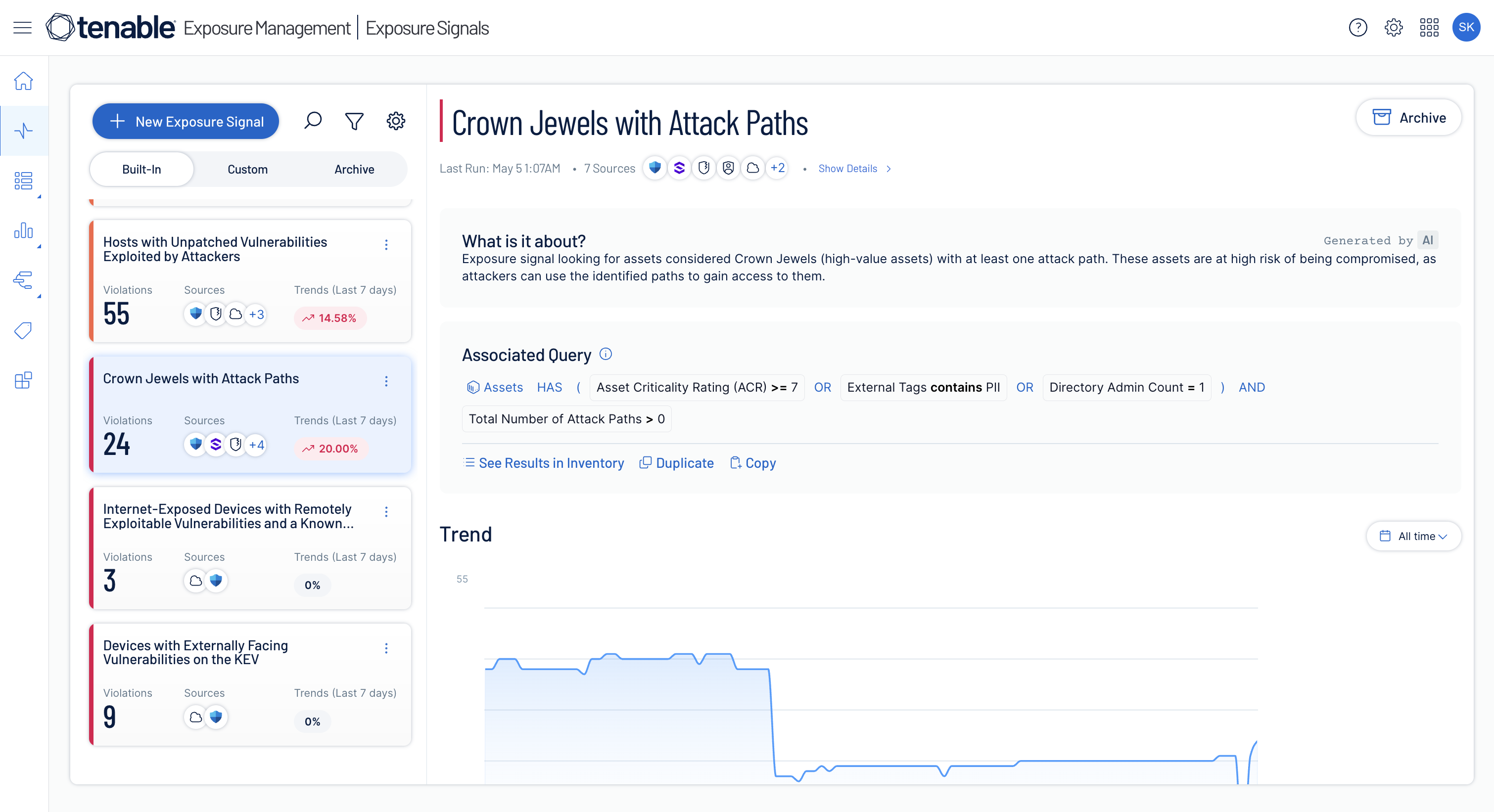

Mapeie possíveis caminhos de ataque, segmentar redes e monitorar o tráfego leste-oeste. Detecte configurações incorretas, imponha microsegmentação e integre com ferramentas de SDN e orquestração para reduzir a superfície de ataque e conter violações.

Saiba maisProteja aplicações e cargas de trabalho:

Proteja as cargas de trabalho na nuvem desde a compilação até a execução. Verifique IaC, imagens de contêiner e pipelines CI/CD, monitore vulnerabilidades em tempo de execução, imponha segmentação e priorize a correção para evitar movimentação lateral e reduzir a exposição.

Saiba maisProteja dados críticos

Descubra dados confidenciais em ambientes de nuvem e híbridos. Detecte acessos de risco, configurações incorretas e desvios de políticas para garantir o princípio do menor privilégio, prevenir exposições e manter a conformidade contínua.

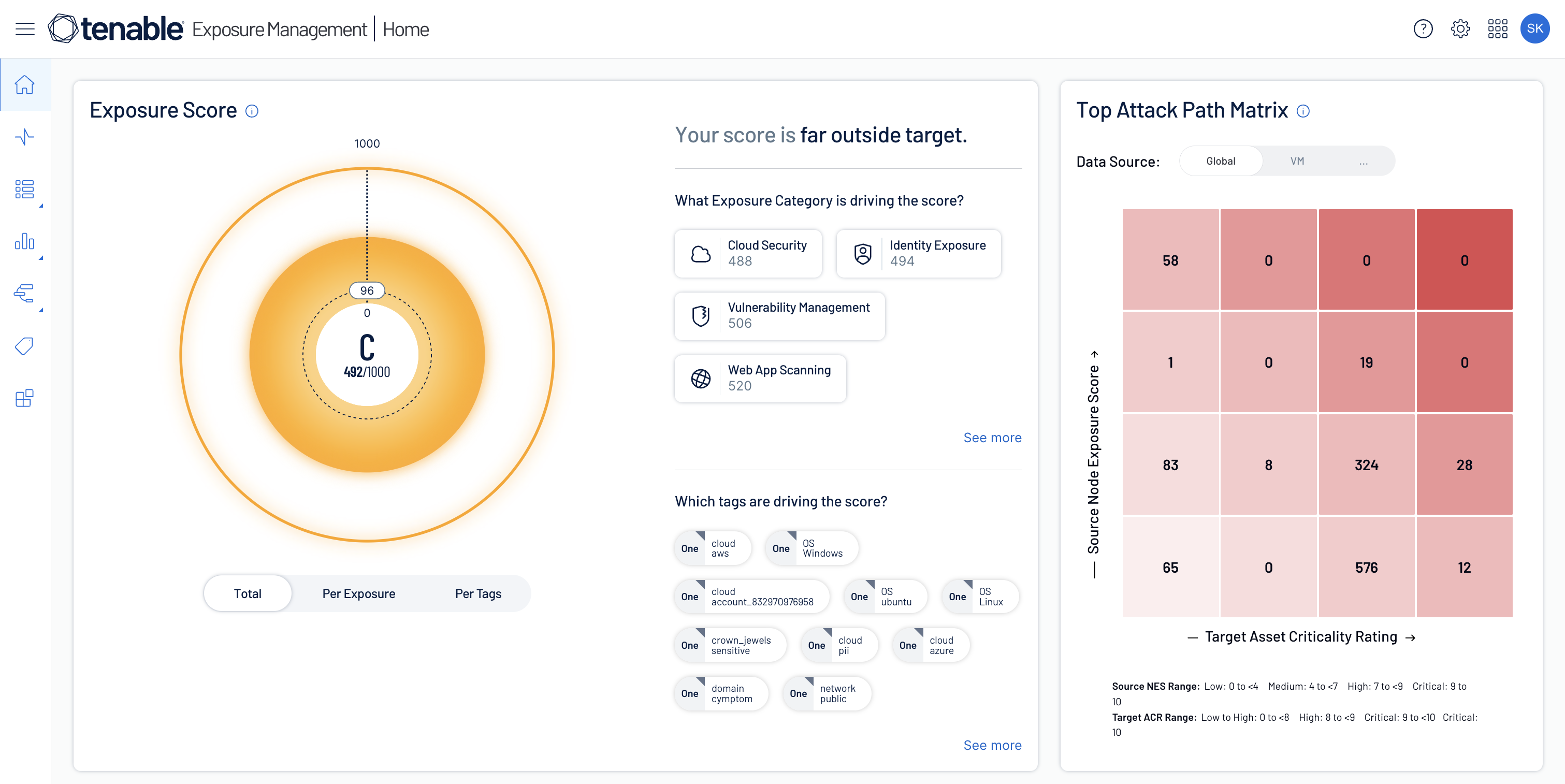

See and understand risk

Correlacione dados de identidade, dispositivo, nuvem e OT em insights unificados de exposição.Visualize vias de ataque, monitore anomalias e priorize a correção para reduzir continuamente o risco em todos os ambientes.

Faça um tour autoguiadoAutomatize a correção.

Otimize os fluxos de trabalho para aplicação de patches, emissão de tickets e cumprimento de políticas. Integre-se com ferramentas SOAR e ITSM para manter controles de zero trust em escala, ao mesmo tempo em que oferece suporte à governança, conformidade e redução contínua de riscos.

Produtos relacionados

Recursos relacionados

Conheça o Tenable One

O Tenable One ajudou nossos engenheiros a reduzir em 75% o tempo gasto em tarefas manuais para que eles pudessem se concentrar no trabalho efetivo de engenharia.

- Tenable Identity Exposure

- Tenable One

- Tenable Vulnerability Management