Gerenciamento de exposição da Tenable x CrowdStrike Falcon

Proteja proativamente sua superfície de ataque, não apenas seus endpoints

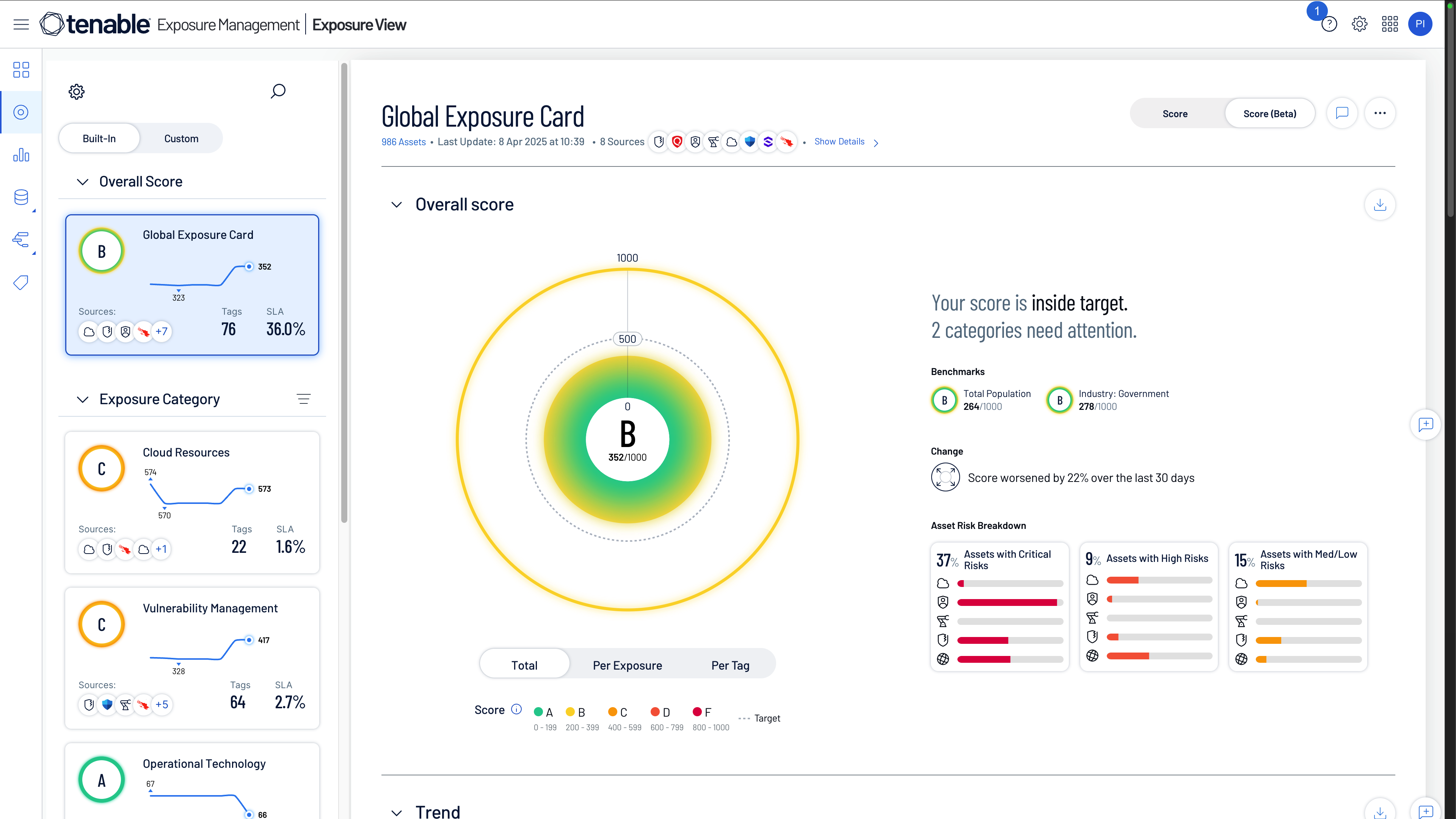

A Tenable vem definindo a segurança proativa com o melhor gerenciamento de vulnerabilidades há mais de duas décadas. E agora, estamos liderando o caminho para o gerenciamento de exposição. Embora a CrowdStrike seja especializada em resposta reativa a incidentes com detecção e resposta de endpoints (EDR), A Tenable possibilita que líderes de segurança identifiquem, priorizem e mitiguem riscos cibernéticos de forma eficaz antes que invasores possam explorá-los.

Veja a Tenable em ação

Quer ver como a Tenable pode ajudar sua equipe a descobrir e eliminar as principais vulnerabilidades cibernéticas que colocam seu negócio em risco?

Preencha este formulário para obter um orçamento ou demonstração personalizada.

Por que os clientes escolhem a Tenable em vez da CrowdStrike

Comparação do Tenable Exposure Management

com o CrowdStrike Falcon Exposure Management

Principal área de foco

Exposição unificada em TI, nuvem, identidade e OT

Exposição de endpoint e telemetria de identidade

Análise de gerenciamento de exposição

Combina métricas integradas entre gerenciamento de vulnerabilidades baseada em risco, verificação de aplicações Web (WAS), segurança da nuvem, exposição de identidade, segurança de OT, EASM e dados de terceiros

Falta de verificação de rede abrangente, segurança de aplicações Web (WAS), dados de identidade e contexto holístico além dos endpoints

Asset Inventory

Gráfico de ativos unificado entre TI, nuvem, OT e identidades

Com base em ativos de endpoint externos e gerenciados descobertos

Exposure Response

Exposure Response para monitorar a correção de riscos com SLAs, em vez de pontuações de risco cumulativas, e um único fluxo de trabalho de ponta a ponta e uma abordagem baseada em riscos, independentemente da disponibilidade de patches

Não oferecido

Conformidade

Abrange uma ampla variedade de estruturas de conformidade em vários sistemas operacionais

Suporte limitado para benchmarks CIS

Cobertura de vulnerabilidades

A cobertura mais ampla do setor publicada em https://pt-br.tenable.com/plugins

Não publicado

Benchmarking com empresas do setor

Comparação do risco cibernético com as empresas do setor e para identificar rapidamente as deficiências e os pontos fortes

Não oferecido

Escopo da cobertura

Cobertura para uma ampla variedade de tipos de ativos: endpoints, dispositivos de rede, OT, cargas de trabalho em nuvem, aplicações Web

Focado principalmente em endpoints com um agente Falcon e dispositivos de rede visíveis para um agente Falcon

Tecnologia de verificação

Verificação baseada em agente, sem agente e de rede

Verificação de rede e baseada em agente para dispositivos visíveis a um agente Falcon

Potencial de consolidação de ferramentas

Verificação de altas substituições, CSPM, ferramentas de risco IAM, gráficos de ataque, painéis personalizados

Contexto de baixa exposição adicional ao Falcon, mas não substitui as principais ferramentas de segurança

Veja por que a Tenable é líder em gerenciamento de vulnerabilidades

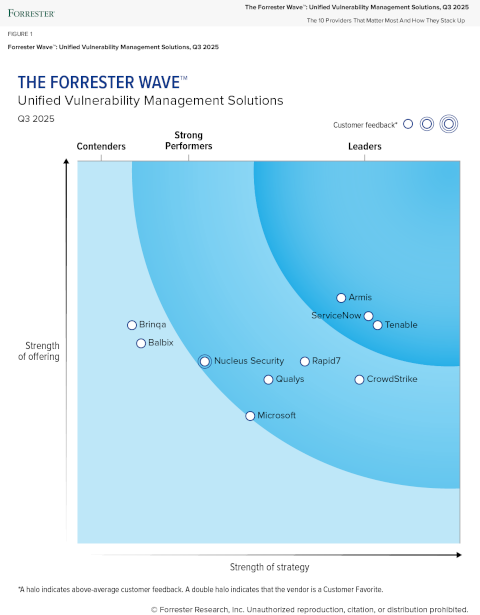

A Tenable foi nomeada líder no relatório The Forrester Wave™: Unified Vulnerability Management, 3º trimestre de 2025

A Tenable continua a expandir suas ofertas estabelecidas de avaliação de vulnerabilidades para o gerenciamento de exposição com sua plataforma Tenable One.

(tradução da Tenable)

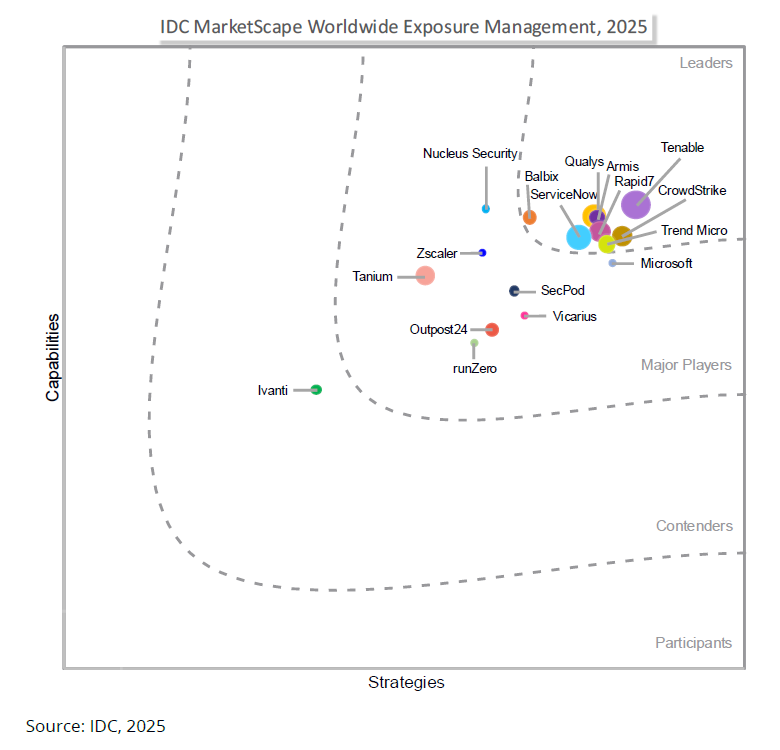

A Tenable foi nomeada líder no relatório IDC MarketScape Worldwide Exposure Management 2025 Vendor Assessment

“As organizações devem considerar o Tenable One ao buscar uma plataforma unificada de gerenciamento de exposição que ofereça ampla cobertura de ativos em ambientes de TI, nuvem, OT/IoT, identidade e aplicações.” (Tradução da Tenable)

Leia o relatórioConheça o Tenable One

O Tenable One ajudou nossos engenheiros a reduzir em 75% o tempo gasto em tarefas manuais para que eles pudessem se concentrar no trabalho efetivo de engenharia.