Visão geral da segurança da nuvem

Última atualização | 27 de janeiro de 2026 |

Proteja dados e workloads na AWS, no Azure e no GCP

Sua superfície de ataque na nuvem cresce mais rápido do que você consegue gerenciar manualmente, e as práticas tradicionais de gerenciamento de vulnerabilidades simplesmente não funcionam na nuvem. Este guia de segurança na nuvem ajuda você a assumir o controle. Saiba como as ferramentas de segurança na nuvem ajudam você a ver todos os riscos na nuvem, entender o que importa e agir antes que o risco se transforme em uma violação.

Índice

- O que é segurança na nuvem?

- Por que preciso de segurança na nuvem?

- Por que a segurança na nuvem é importante

- A diferença entre a segurança na nuvem e a segurança cibernética tradicional

- Por que a segurança na nuvem é importante?

- Como funciona a segurança na nuvem?

- Tipos de segurança na nuvem

- Práticas recomendadas de segurança na nuvem

- Plataformas de proteção de aplicações nativas da nuvem (CNAPP)

- Gerenciamento de vulnerabilidades na segurança na nuvem

- Gerenciamento de exposição na segurança na nuvem

- Gerenciamento de direitos na infraestrutura de nuvem (CIEM)

- Controle de acesso Just-in-Time (JIT)

- Privilégios mínimos na nuvem

- Arquitetura Zero Trust

- Gerenciamento da postura de segurança de dados (DSPM)

- KSPM (Kubernetes security posture management)

- Segurança de contêineres

- Proteção de workloads na nuvem (CWP)

- Integração do pipeline de CI/CD e segurança no teste antecipado (shift left)

- Detecção e resposta na nuvem (CDR)

- Configurações incorretas de identidade e infraestrutura

- segurança na nuvem por provedor: AWS, Azure e GCP

- Gerenciamento da postura de segurança na nuvem (CSPM)

- Desafios de segurança multinuvem e em nuvem híbrida

- Perguntas frequentes sobre a segurança na nuvem

- Assuma o controle da sua postura de segurança na nuvem

- Recursos de segurança na nuvem

- Produtos de segurança na nuvem

O que é segurança na nuvem?

A segurança na nuvem (ou cloud security) protege a infraestrutura, as aplicações e os dados que alimentam seu negócio na nuvem.

A segurança da nuvem abrange gerenciamento de identidade, monitoramento de configuração, proteção de workloads e resposta a riscos em provedores de serviços em nuvem (CSPs) como Microsoft Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP).

A definição de segurança na nuvem inclui as tecnologias, as políticas e os controles usados para proteger a infraestrutura, as aplicações e os dados baseados na nuvem contra ameaças cibernéticas.

Por que preciso de segurança na nuvem?

Quando você adota uma estratégia multinuvem, sua superfície de ataque aumenta. Isso introduz novos riscos, como identidades com excesso de permissões, recursos mal configurados e dados confidenciais expostos.

Uma solução sólida de segurança na nuvem avalia continuamente o seu ambiente, mostra os problemas mais críticos e ajuda sua equipe a corrigi-los rapidamente.

Por que a segurança na nuvem é importante

Sua superfície de ataque da nuvem aumenta a cada nova workload, conta e API. Estudos da Tenable Cloud Security, como o Relatório de risco da nuvem da Tenable 2024 (que analisa dados de janeiro a junho de 2024), descobriram que:

- 84% das organizações têm chaves de acesso perigosas.

- 23% das identidades na nuvem têm excesso de permissões de severidade alta ou crítica.

- 80% das workloads na nuvem tinham CVEs críticos não corrigidos, como a vulnerabilidade de escape de contêineres CVE-2024-21626, que permaneceu sem correção por longos períodos.

O X da questão? Se você não tiver visibilidade, automação e priorização de riscos contextuais, estará exposto.

A diferença entre a segurança na nuvem e a segurança cibernética tradicional

Compreender a função da segurança em nuvem na segurança cibernética ajuda a esclarecer por que as defesas de perímetro tradicionais não são suficientes em ambientes nativos da nuvem.

A segurança na nuvem não tem um perímetro fixo. Em vez disso, você gerencia o risco em serviços e infraestrutura dinâmicos.

Seu provedor de nuvem protege as camadas físicas e básicas, mas você é responsável por configurar workloads, identidades e controles de acesso. Esse modelo de responsabilidade compartilhada na nuvem aplica-se a todas as principais plataformas de nuvem.

A segurança cibernética na computação em nuvem requer a compreensão dos riscos que você gerencia em comparação com os riscos cobertos pelo provedor de nuvem, especialmente em relação a configurações, acesso e dados confidenciais.

Sua plataforma de segurança na nuvem deve levar em conta essa complexidade e deve:

- Unificar a visibilidade das contas;

- Integrar com seus sistemas de identidade;

- Monitorar padrões de acesso aos dados;

- Detectar o que a Tenable chama de combinações tóxicas, como uma workload pública que se conecta a dados confidenciais por meio de uma identidade com excesso de privilégios.

Quando você identifica esses riscos antecipadamente, pode corrigi-los antes que os invasores os explorem.

Você também precisa de ferramentas que funcionem nos seus ambientes de desenvolvimento e produção.

Por exemplo, você pode verificar a infraestrutura como código (IaC) em busca de configurações incorretas antes da implementação e, em seguida, monitorar como esses recursos se comportam quando estão ativos. Essa abordagem de teste antecipado (shift left) ajuda a incorporar a segurança nos seus pipelines de compilação desde o início.

Se você comparar as melhores plataformas de segurança na nuvem, vá além do gerenciamento da postura de segurança na nuvem (CSPM) básico. Procure uma solução que combine o contexto da workload, a governança de identidade e a confidencialidade dos dados em uma visão unificada. É assim que você reduz o risco real, não só o ruído.

Por que a segurança na nuvem é importante?

A infraestrutura da nuvem da sua organização evolui mais rápido do que a TI tradicional jamais poderia evoluir. O mesmo acontece com sua exposição ao risco.

À medida que as equipes adotam arquiteturas multinuvem e mudam para aplicações nativas da nuvem, elas criam inúmeros riscos à segurança na nuvem pública, como configurações incorretas, identidades com excesso de permissões e workloads não monitoradas.

Sua estratégia moderna de proteção da nuvem não se limita a proteger o perímetro. Você está gerenciando milhares de serviços implementados de forma independente, cada um com seus próprios privilégios, políticas e possibilidade de desvio.

A escala desse problema está clara no Relatório de risco da nuvem da Tenable 2024.

Os analistas descobriram que 45% dos ativos de nuvem analisados tinham pelo menos um risco explorável e 97% das organizações tinham vias de exposição na nuvem que os invasores poderiam percorrer para atingir ativos críticos.

Esses não são problemas isolados. São pontos fracos sistêmicos que exigem monitoramento contínuo e correção priorizada.

Identidades mal gerenciadas também geram riscos.

Uma pesquisa recente da Tenable, no Relatório 2025 sobre risco de segurança na nuvem, destaca consistentemente que padrões excessivamente permissivos, excesso de direitos e permissões permanentes concedidas a identidades na nuvem são um dos principais facilitadores de movimento lateral e escalonamento de privilégios.

Sem visibilidade contextualizada do risco de identidade, sua equipe não pode aplicar privilégios mínimos de forma confiável nem detectar combinações tóxicas.

A conformidade é outro fator importante.

Uma estratégia sólida de conformidade com a nuvem é essencial, quer sua equipe esteja trabalhando em conformidade com FedRAMP, ISO 27001 ou normas específicos do setor, como a HIPAA. Configurações incorretas na nuvem e excesso de permissões representam riscos de certificação.

Esses problemas geralmente decorrem da falta de gerenciamento contínuo da postura de segurança ou de trilhas de evidências prontas para auditoria.

Uma plataforma robusta de segurança na nuvem pode ajudar você a identificar violações antecipadamente, resolvê-las com agilidade e comprovar a conformidade durante as auditorias.

Mas isso é mais do que uma estratégia de defesa. Também é um facilitador.

Com as ferramentas corretas de gerenciamento de riscos na nuvem, você pode implementar novos serviços, escalonar a infraestrutura e inovar nas unidades de negócios sem introduzir riscos não gerenciados.

A Tenable respalda essa abordagem por meio da sua plataforma unificada. Em vez de inundar as equipes com alertas, o Tenable Cloud Security mapeia as relações entre ativos, usuários e dados para revelar o que realmente coloca sua organização em risco.

Por exemplo, um recurso voltado para o público com permissões de administrador e acesso direto ao armazenamento confidencial é crítico — mas pode ser corrigido.

Entender onde está o risco na sua nuvem e por que ele é importante ajuda a reduzir a superfície de ataque, acelerar a conformidade e avançar com mais agilidade na AWS, no Azure e no Google Cloud.

Como funciona a segurança na nuvem?

A cloud security começa com a verificação sem agentes, que descobre todos os ativos, como máquinas virtuais, contêineres, funções sem servidor e buckets de armazenamento, e valida sua configuração conforme as normas.

A partir daí, ferramentas como o Tenable Cloud Security avaliam continuamente o risco em todas as camadas do seu ambiente.

Ao mesmo tempo, a aplicação da política da nuvem começa durante o desenvolvimento, na IaC.

À medida que os desenvolvedores enviam manifestos do Terraform ou do CloudFormation, as verificações integradas verificam se há configurações incorretas, como regras de rede abertas ou funções com excesso de permissões, antes da implementação. Esse é um exemplo de segurança de teste antecipado (shift left) que suas equipes introduzem mais cedo no ciclo de vida de desenvolvimento de software.

Depois de executar as workloads, a governança de identidade entra em ação.

O monitoramento contínuo e o gerenciamento de direitos de infraestrutura em nuvem (CIEM) identificam privilégios não utilizados ou excessivos. Você reduz sua superfície de ataque com a aplicação de privilégios mínimos e a remoção de direitos obsoletos.

Se os sistemas detectarem um acesso incomum, como uma função Lambda que chama um banco de dados restrito, eles dispararão alertas ou removerão esse acesso dinamicamente.

Se uma vulnerabilidade parecer, por exemplo, uma imagem de contêiner exposta ou uma API pública, os fluxos de trabalho automatizados geram snippets de código de correção diretamente no pipeline de CI/CD. Esses snippets, formatados para Terraform ou YAML, permitem que você resolva o problema no controle de versão e reimplemente de forma rápida e consistente.

Os ambientes de nuvem estão sempre mudando.

O gerenciamento de exposição na nuvem ajuda você a ver como os ativos se conectam por meio de identidades e vias de privilégios. Um gráfico de exposição, por exemplo, mostra cadeias em tempo real que os invasores poderiam seguir, como de um bucket de armazenamento exposto por meio de uma chave de administrador ociosa para um banco de dados, e destaca onde você deve quebrar a cadeia.

Por fim, o monitoramento e a detecção contínuos (CMD) ou a detecção e resposta na nuvem (CDR) rastreiam eventos suspeitos, como alterações na política de IAM, alterações na rede ou comportamento anormal de contêineres, em clusters da AWS, do Azure, do GCP e do Kubernetes.

Você obtém detecção, ações priorizadas e integração com sistemas de emissão de tíquetes para que as equipes de correção possam coordenar as correções rapidamente.

Esse modelo de trabalho:

- Localiza cada ativo e verifica a postura por meio do CSPM, do Kubernetes security posture management (KSPM) e da proteção de workloads na nuvem (CWP).

- Garante que os dados permaneçam protegidos por meio do gerenciamento da postura de segurança de dados (DSPM).

- Controla todo o acesso à identidade por meio de CIEM e fluxos de trabalho Just-in-Time (JIT).

- Evita desvios usando políticas como código em pipelines de CI/CD.

- Mostra visibilidade ao vivo usando mapeamento de exposição e CDR.

Essa abordagem unificada ajuda a evitar tempestades de alertas, focar o que é importante e a permanecer ágil, atendendo às necessidades de conformidade.

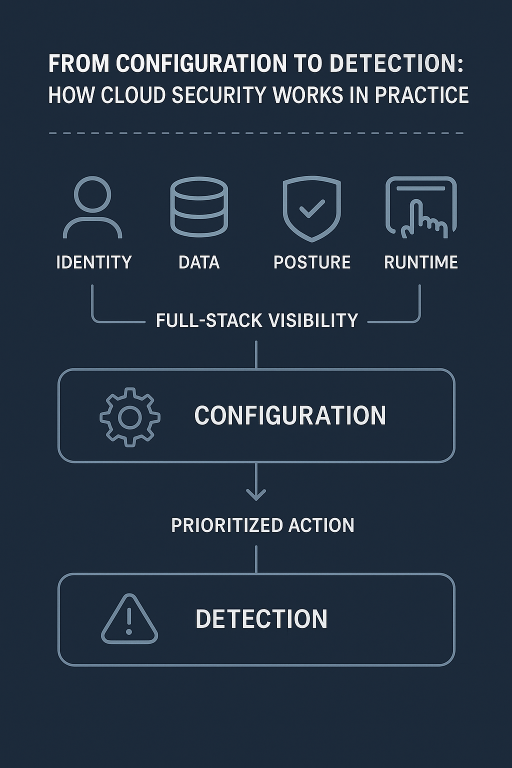

Este diagrama detalha como uma solução moderna de segurança na nuvem, como a Tenable, conecta as principais camadas, identidade, dados, postura e tempo de execução, para oferecer visibilidade da pilha completa e ação priorizada.

Tipos de segurança na nuvem

A segurança na nuvem abrange vários domínios; cada um deles é essencial para proteger seu ambiente de nuvem. Eles incluem:

- Segurança da infraestrutura, com ferramentas como o CSPM, que verifica suas configurações de computação, armazenamento e sem servidor em relação a estruturas como o CIS Benchmarks.

- Proteção de workloads, por meio de plataformas de proteção de workloads na nuvem (CWPP) que monitoram o comportamento do tempo de execução em contêineres, VMs e funções.

- Kubernetes e segurança de contêiner, combinando KSPM e aplicação de tempo de execução para proteger seus clusters e suas workloads.

- Governança de identidade, em que CIEM, acesso JIT e aplicação de privilégios mínimos reduzem seu raio de alcance.

- DSPM, que localiza e protege dados confidenciais em todos os serviços, vinculando padrões de acesso a riscos de exposição.

- Segurança de rede e API, usando políticas de segmentação e gateway para limitar a movimentação e o acesso externo.

- Corretores de segurança de acesso à nuvem (CASBs), que fornecem visibilidade do uso de SaaS, aplicam políticas de acesso e evitam a perda de dados em aplicações de nuvem.

- O CDR, juntamente com o mapeamento de exposição, mostra como as configurações incorretas, as identidades e os dados se combinam em vias de ataque reais.

Cada camada reforça as outras. Juntas, elas formam um modelo de defesa em profundidade que fortalece sua postura de segurança cibernética na nuvem em todos os provedores.

Explore cada domínio em detalhes no nosso guia Tipos de segurança na nuvem.

Práticas recomendadas de segurança na nuvem

Agora que você conhece os principais tipos de segurança na nuvem, veja como implementá-los.

Essas práticas recomendadas de segurança na nuvem aplicam-se à AWS, ao Azure e ao GCP e funcionam melhor quando sua plataforma unifica a visibilidade da postura, da identidade e da workload.

Use esta lista de verificação para orientar suas próximas etapas e confira cada seção para obter orientações mais detalhadas.

Aplique essas estratégias de alto impacto no seu ambiente multinuvem:

- Verificação contínua de configurações incorretas

- Encontre e corrija desvios em computação, armazenamento e sem servidor antes que se tornem uma exposição.

- Aplique privilégios mínimos com CIEM e acesso JIT

- Audite os direitos, remova as permissões não utilizadas e determine o escopo das funções dinamicamente.

- Proteja seus pipelines de CI/CD com antecedência

- Faça o teste antecipado (shift left) incorporando a IaC e as verificações de contêiner ao seu processo de desenvolvimento.

- Monitore o comportamento dos contêineres e das workloads

- Detecte anomalias no tempo de execução, como escalonamento de privilégios ou movimentação não autorizada.

- Mapeie e priorize as vias de exposição

- Use gráficos de exposição para encontrar cadeias de ataque críticas entre identidades, workloads e dados.

- Proteja dados confidenciais com DSPM

- Descubra, classifique e restrinja o acesso a conjuntos de dados críticos em sua nuvem.

- Detecte e responda em tempo real

- Integre a telemetria nativa da nuvem e automatize os fluxos de trabalho de correção.

Plataformas de proteção de aplicações nativas da nuvem (CNAPP)

A segurança na nuvem não se resume a encontrar configurações incorretas; trata-se de ver como as identidades, as workloads e os dados interagem no ambiente.

Aqui, as plataformas de proteção de aplicações nativas da nuvem (CNAPPs) entram em ação.

Em vez de fazer malabarismos com a postura, o comportamento no tempo de execução, as permissões e a visibilidade dos dados em diferentes ferramentas, a CNAPP oferece uma plataforma única e unificada. Uma CNAPP reúne CSPM, CWPP, KSPM, CIEM e DSPM em um fluxo de trabalho integrado.

Essa plataforma de segurança na nuvem oferece visibilidade de todo o ciclo de vida para que você possa gerenciar o risco na IaC, na atividade de tempo de execução e no acesso de identidade.

Ela ajuda você a:

- Rastrear o comportamento do contêiner ou da VM até a infraestrutura mal configurada ou os segredos expostos.

- Descobrir conexões entre workloads vulneráveis e dados confidenciais

- Priorizar alertas com base na exposição no mundo real, não apenas em CVEs estáticos.

Se uma imagem de contêiner estiver vulnerável, mas isolada, talvez não seja necessário agir. Mas se essa mesma workload for executada com excesso de privilégios e se conectar a um banco de dados de produção, você terá um risco crítico.

Uma CNAPP explica o porquê.

As melhores CNAPPs integram-se aos seus pipelines de CI/CD, aplicam política como código e analisam o risco da nuvem por meio de vias de exposição, não descobertas isoladas. Isso significa que sua equipe vê o que é importante, onde é importante e como corrigir antes que se torne uma violação.

Práticas recomendadas para usar a CNAPP em ambientes de nuvem

A proteção do seu ambiente de nuvem exige mais do que alertas. Você precisa de contexto, controle e uma estratégia que escale. Essas práticas recomendadas ajudam você a usar a CNAPP de forma eficaz e reduzir os riscos reais.

- Verifique se há configurações incorretas em todos os serviços de nuvem.

- Execute verificações contínuas de postura em computação, armazenamento, sem servidor e Kubernetes.

- Aplique privilégios mínimos e remova o acesso não utilizado.

- Use ferramentas de CIEM para detectar e eliminar as permissões que não estão sendo usadas.

- Observe as combinações de identidade, exposição e dados.

- Uma workload voltada para o público pode parecer segura até que se conecte a sistemas confidenciais por meio de acesso com excesso de permissões.

- Capture desvios entre o código e o tempo de execução.

- Certifique-se de que seu ambiente ativo corresponda à política que você definiu. Se isso não acontecer, você poderá estar exposto.

- Crie segurança no seu pipeline de CI/CD.

- Examine o Terraform, o YAML e as imagens de contêiner durante o desenvolvimento. Corrija problemas antes da implementação.

- Mapeie as vias de ataque usando insights de ativos e identidades.

- Priorize com base em como os invasores podem se mover entre os serviços, não apenas com base em descobertas isoladas.

- Monitore os contêineres durante o tempo de execução.

- Procure ações incomuns, como mudanças de privilégios ou movimento lateral nos seus clusters.

- Rastreie quem e o que pode acessar dados confidenciais.

- Os dados, por si só, não são perigosos. A via de acesso é o que os transforma em um risco.

- Aplique controles como código.

- Defina e aplique políticas na sua base de códigos para manter proteções consistentes e auditáveis.

- Priorize o contexto em vez do volume.

- Concentre sua energia onde o comportamento das workloads, as permissões e os dados confidenciais se sobrepõem.

Gerenciamento de vulnerabilidades na segurança na nuvem

O gerenciamento de vulnerabilidades na nuvem requer um contexto preciso. Vá além da verificação de código para entender onde ele é executado, quem o acessa e como ele se conecta a recursos confidenciais.

Os verificadores de vulnerabilidades tradicionais não detectam problemas em ambientes sem host ou em contêineres de curta duração.

O Relatório de risco da nuvem da Tenable 2024 constatou que 42% das workloads vulneráveis existiam apenas durante períodos transitórios, evaporando antes que as ferramentas convencionais pudessem sequer examiná-las.

Uma solução sólida de gerenciamento de vulnerabilidades para ambientes de nuvem funciona da seguinte forma:

- Faça a verificação entre as camadas.

- Verifique os contêineres em execução, as máquinas virtuais, as funções sem servidor e os arquivos da IaC armazenados. Sinalize imagens de base vulneráveis ou patches ausentes e vincule-os ao seu ambiente de tempo de execução atual.

- Adicione contexto à pontuação de risco.

- Faça referência cruzada das descobertas de vulnerabilidades com as camadas de identidade e exposição. Um CVE de baixa severidade torna-se de alto risco se afeta uma workload exposta à Internet e autenticada por meio de uma conta de serviço ociosa de alta permissão.

- Use a integração CI/CD.

- Aplique sugestões de correção e snippets de correção diretamente nas solicitações pull ou nos pipelines. Os desenvolvedores podem corrigir vulnerabilidades antes de mesclar e implementar, oferecendo suporte à segurança de teste antecipado (shift left).

- Automatize a correção.

- Gere snippets de patches nativos da nuvem, como Terraform, modelos ARM e CloudFormation, para corrigir falhas automaticamente, quando possível. Isso reduz o tempo de correção de semanas para horas.

- Priorize a triagem de resposta.

- As equipes de segurança recebem apenas alertas de alta prioridade, poupando o foco para as vulnerabilidades que os invasores têm maior probabilidade de explorar no seu fluxo de trabalho de gerenciamento de riscos na nuvem em tempo real.

Essa abordagem evita que vulnerabilidades não detectadas entrem em produção e mantém a infraestrutura à frente dos desvios.

Em vez de reagir a alertas, sua equipe elimina proativamente os riscos em contextos de contêineres, APIs e nativos da nuvem, com o apoio da automação e da priorização inteligente.

Deseja saber mais sobre o gerenciamento de vulnerabilidades na nuvem? Confira esta página de gerenciamento de vulnerabilidades na nuvem para se aprofundar.

Gerenciamento de exposição na segurança na nuvem

O gerenciamento de exposição mostra como os invasores podem passar de uma configuração incorreta para outra por meio de controles falhos ou direitos perigosos.

O Relatório de risco da nuvem da Tenable 2024 mostra que 97% das organizações possuíam pelo menos uma via explorável, combinando acessibilidade à Internet com privilégio de identidade e workloads vulneráveis.

Veja algumas sugestões para aplicar as práticas recomendadas de gerenciamento de exposição aos seus ambientes de nuvem:

- Mapeie sua superfície de ataque da nuvem.

- Identifique como os recursos, as identidades, os armazenamentos de dados e as rotas de rede interagem no seu ambiente de nuvem. Esse contexto permite que você identifique onde os riscos se sobrepõem e onde os invasores podem fazer o movimento lateral.

- Identifique combinações tóxicas.

- O risco nem sempre está relacionado a um único passo em falso. Uma API pública pode se conectar a um contêiner que executa um código desatualizado. Se esse contêiner usar uma conta de serviço privilegiada com acesso ao banco de dados, você terá criado uma cadeia de exposição. Gerenciar a exposição significa identificar essas combinações perigosas antes que os invasores as explorem.

- Priorize o que é explorável, não o que gera ruído.

- Configurações incorretas são comuns, mas nem todas são importantes. Concentre as iniciativas da sua equipe nas que geram vias de acesso a dados críticos ou sistemas de produção. A priorização com reconhecimento de exposição considera o escopo da identidade, a sensibilidade dos dados e a capacidade de alcance da rede, não só o volume de alertas.

- Interrompa as vias de exposição na fonte.

- Elimine cadeias inteiras de risco, não apenas vulnerabilidades individuais. Isso pode significar a remoção de permissões desnecessárias, o isolamento de workloads, a aplicação de limites de políticas ou o bloqueio de rotas de acesso não utilizadas. A interrupção antecipada das vias de exposição impede que os invasores encadeiem lacunas de baixo risco em grandes violações.

Leia o guia de gerenciamento de exposição na nuvem para obter informações mais detalhadas de como o gerenciamento de exposição fortalece sua estratégia de segurança na nuvem.

Gerenciamento de direitos da infraestrutura de nuvem (CIEM)

Os ambientes de nuvem crescem rapidamente.

Enquanto eles crescem, também aumenta a dispersão de usuários humanos, contas de serviço e funções de terceiros.

Muitos deles mantêm permissões excessivas, desatualizadas ou nunca usadas.

As ferramentas de CIEM auditam continuamente esses direitos. Elas sinalizam combinações perigosas, permissões não utilizadas e acesso que atravessa a AWS, o Azure, o GCP e o Kubernetes.

Para uma nuvem segura, considere mais do que apenas o acesso direto. Imagine uma conta de serviço em desenvolvimento que tenha permissões curinga. Se um invasor comprometer essa conta, ele poderá obter acesso a contêineres, workloads e dados de produção.

O CIEM ajuda você a descobrir essas vias indiretas que criam uma exposição real.

A solução CIEM correta oferece suporte à aplicação de privilégios mínimos e ao acesso Just-in-Time. Ao ver o que cada identidade realmente usa, você pode definir limites mais rígidos, revogar acessos não utilizados e fazer rodízio de credenciais sem interrupções.

Deseja explorar casos de uso e ferramentas específicos? Confira a página do CIEM.

Controle de acesso Just-in-Time (JIT)

Mesmo que o escopo das funções seja adequado, o acesso sempre ativo ainda gera riscos.

Em ambientes de nuvem, privilégios permanentes tornam-se alvos fáceis, especialmente se os usuários ou serviços mantiverem um acesso que não usam ativamente.

O JIT reduz essa janela de oportunidade. Para depuração, um desenvolvedor pode precisar de direitos de administrador em um ambiente de teste. Com o JIT, ele solicita acesso, executa a tarefa e perde esses privilégios quando a sessão termina. Isso aplica de forma mais eficaz os privilégios mínimos.

Você controla a forma de aprovação do acesso, o tempo de duração e as condições que ele deve atender. Também minimiza as vias de ataque, garantindo que menos identidades possam acessar recursos confidenciais em um determinado momento.

Para adotar o JIT em escala, você precisa ter visibilidade de todos os direitos e automação para lidar com a aplicação de políticas. Uma sólida plataforma de segurança na nuvem ajuda a criar essas proteções nos fluxos de trabalho de CI/CD e nas trilhas de auditoria.

Deseja entender melhor como o JIT se encaixa na sua estratégia de privilégios mínimos? Leia nosso guia completo de acesso Just-in-Time.

Privilégios mínimos na nuvem

Não é possível reduzir o risco da nuvem sem reduzir o acesso. Você precisa de privilégios mínimos, mas é difícil fazer isso bem sem automação e visibilidade, especialmente em ambientes multinuvem.

Os privilégios mínimos garantem que cada identidade humana ou de máquina tenha apenas o acesso necessário.

Isso pode ser difícil de aplicar manualmente na AWS, no Azure e no GCP. À medida que as permissões se acumulam, até mesmo políticas bem-intencionadas saem do escopo.

As ferramentas de CIEM ajudam, pois analisam o uso real e sinalizam direitos desnecessários ou perigosos. Com o CIEM e os fluxos de trabalho de acesso Just-in-Time (JIT), as equipes podem reduzir o excesso de privilégios, aplicar o escopo de funções e criar controles mais rígidos de infraestrutura como código que se alinhem às necessidades reais.

Arquitetura Zero Trust

Zero Trust na nuvem significa verificar cada solicitação de acesso com base na identidade, no contexto e no risco antes de concedê-la.

Você não pode presumir confiança só porque algo está dentro do seu perímetro, já que esse perímetro não existe na nuvem.

Os ambientes de nuvem modernos abrangem várias nuvens privadas virtuais (VPCs), regiões e plataformas. Sem verificações contínuas, um token de um ambiente pode desbloquear outro silenciosamente.

Aplicar Zero Trust significa ter visibilidade das identidades, das workloads e das suas interações para que você possa detectar comportamentos suspeitos e interromper o uso indevido de privilégios antes que ele aumente.

Uma estratégia sólida de Zero Trust requer controle de acesso dinâmico, contexto em tempo real e monitoramento de workload.

Por exemplo, se uma conta de serviço começar a acessar recursos confidenciais que nunca tocou antes, esse comportamento deverá acionar uma inspeção ou automação, sem esperar que um alerta seja escalado.

Deseja se aprofundar mais? Veja nosso guia completo de Zero Trust na nuvem e veja como ele se aplica a ambientes híbridos e multinuvem.

Gerenciamento da postura de segurança de dados (DSPM)

Suas workloads não são os únicos ativos que os invasores desejam. Os dados confidenciais costumam ser o verdadeiro alvo.

O DSPM ajuda você a descobrir, classificar e proteger esses dados antes que eles sejam expostos.

Sua nuvem não executa apenas workloads, ela armazena dados. Muitas vezes, isso inclui conteúdo regulamentado, como dados financeiros, informações pessoais de saúde (PHI) ou propriedade intelectual. No entanto, a maioria das organizações não tem visibilidade holística de onde esses dados confidenciais residem ou de como os usuários e os sistemas os acessam.

As ferramentas de DSPM examinam ambientes de nuvem para descobrir, classificar e monitorar os dados. Elas conectam esses dados às suas vias de acesso, como identidades, workloads, APIs, e ajudam a priorizar a proteção com base na confidencialidade e na exposição.

Esse contexto ajuda a priorizar a segurança dos dados na nuvem para que sua equipe possa lidar com o risco real da nuvem sem perder tempo com alertas de baixo risco.

Por exemplo:

- Um desenvolvedor pode fazer backup de um banco de dados de produção em um bucket de armazenamento não criptografado para teste.

- Uma workload pode solicitar dados de um conjunto de dados confidenciais usando uma identidade com excesso de permissões entre projetos.

- Uma política de IAM mal configurada pode expor um compartilhamento de arquivos que contém informações de clientes.

O DSPM mostra rapidamente esses problemas e mostra quais mudanças reduzirão o risco sem interromper o serviço.

Também oferece suporte à conformidade, identificando incompatibilidades de classificação de dados e ajudando a alinhar os controles de armazenamento e acesso às normas.

KSPM (Kubernetes security posture management)

O Kubernetes oferece altíssima flexibilidade, mas também aumenta a complexidade. Proteger os clusters significa observar como as workloads são executadas, como as identidades se comportam e como você aplica políticas em todas as camadas.

O Kubernetes orquestra contêineres em escala, mas também introduz novas camadas de configuração e risco de identidade.

Cada cluster contém nós, pods, contas de serviço, associações de funções e políticas de rede. Você precisa gerenciar tudo isso para impedir o acesso não autorizado e o movimento lateral.

Uma estratégia sólida de segurança do Kubernetes começa com a visibilidade. Você precisa entender o que foi implementado, como se comunica e quem tem acesso aos recursos do plano de controle e da workload. Isso inclui usuários humanos, pipelines de CI/CD e serviços automatizados executados dentro do cluster.

O KSPM lida com isso monitorando continuamente seus clusters em busca de configurações incorretas e vias de privilégios.

Por exemplo, ele pode detectar:

- Workloads executadas como root ou com contêineres privilegiados;

- Contas de serviço mal utilizadas que acessam a API do Kubernetes com amplas permissões;

- Configurações perigosas de controle de acesso baseado em função (RBAC) que permitem o escalonamento;

- Falta de segmentação de rede entre namespaces.

Ao combinar o KSPM com o monitoramento de workloads e identidades, você pode aplicar privilégios mínimos, bloquear comportamentos perigosos no tempo de execução e manter a conformidade com estruturas, como MITRE ATT&CK para contêineres, práticas recomendadas de segurança CNCF e diretrizes específicas do setor, como o NIST 800-190.

Segurança de contêineres

Os contêineres deixam suas workloads na nuvem ágeis e portáteis. Mas, sem grades de proteção, eles tornam-se pontos de entrada fáceis.

A segurança de contêineres protege as workloads em todo o seu ciclo de vida, do desenvolvimento ao tempo de execução, formando uma camada importante de segurança de workloads na nuvem, juntamente com as estratégias de CWPP e KSPM.

Essa segurança começa com o seu pipeline. As ferramentas examinam os arquivos do Docker e a IaC para detectar problemas antes da implementação, como pacotes desatualizados, segredos incorporados ou portas abertas.

Digamos que seu pipeline de CI/CD implemente um contêiner criado com base em uma imagem desatualizada do Node.js. Isso, por si só, não é uma violação, mas se o contêiner também for executado com acesso root e se conectar a um back-end com dados de clientes, você terá acabado de criar uma cadeia de exposição crítica.

Quando as workloads estão ativas, o monitoramento contínuo assume o controle.

Você pode detectar alterações não autorizadas em arquivos, comportamento suspeito de processos ou tentativas de movimento lateral.

E, como os ambientes em contêineres mudam rapidamente, é fundamental ter visibilidade em tempo real. O desvio acontece rápido, especialmente quando vários orquestradores, como o Kubernetes e o ECS, estão envolvidos.

A segurança de contêineres funciona melhor quando associada à sua estratégia mais ampla de gerenciamento de riscos na nuvem. Ela ajuda a aplicar privilégios mínimos, valida a configuração em relação às estruturas de conformidade e sinaliza as workloads que agem fora do escopo pretendido.

Confira nosso guia de segurança de contêineres para ver como reduzir o risco no tempo de execução sem atrasar o desenvolvimento.

Proteção de cargas de trabalho na nuvem (CWP)

Uma plataforma de proteção de workloads na nuvem (CWPP) protege as workloads já em execução nos ambientes de nuvem. Ela foca no comportamento em tempo real, não apenas nos resultados de verificação estática.

A CWP detecta as ameaças à medida que elas ocorrem, com base em como as workloads interagem com identidades, redes e dados.

Um contêiner pode passar por todas as verificações de segurança durante a implementação. Mas, quando começa a funcionar, pode acessar o armazenamento interno ou criptografar arquivos, o que pode ser um problema.

A CWPP vê esse comportamento, o sinaliza e dá à sua equipe o contexto para agir rapidamente.

Ela funciona aplicando políticas, observando ameaças como escalonamento de privilégios ou acesso inesperado a arquivos e mostrando como uma única vulnerabilidade pode levar a algo pior.

Use a CWPP para priorizar o que importa, responder a ataques no tempo de execução e fortalecer o restante da sua estratégia de risco na nuvem.

Integração do pipeline de CI/CD e segurança no teste antecipado (shift left)

A segurança de teste antecipado (shift left) fortalece suas defesas na nuvem ao detectar problemas mais cedo. Ela integra-se diretamente aos pipelines de CI/CD para verificar a IaC, imagens de contêineres e configurações de nuvem durante o desenvolvimento.

As ferramentas de segurança examinam os manifestos do Terraform, do CloudFormation e do Kubernetes durante solicitações ou compilações de pull. Elas sinalizam riscos como:

- Funções de IAM muito amplas;

- Portas abertas ou configurações de rede perigosas;

- Imagens de base vulneráveis;

- Desvio entre a política pretendida e o comportamento real.

Em vez de esperar alertas no tempo de execução, os desenvolvedores recebem um feedback instantâneo. As sugestões de correção aparecem diretamente no controle de versão para resolver problemas de forma rápida e precisa. Isso acelera a correção e mantém a infraestrutura alinhada com as políticas internas e as estruturas externas.

A segurança efetiva do teste antecipado (shift left) inclui:

- Verificação contínua da infraestrutura como código;

- Recomendações de correção baseadas em código;

- Aplicação de políticas por meio de fluxos de trabalho baseados em Git;

- Detecção de desvios no desenvolvimento e na produção;

- Pontuação de risco contextual que reflete a exposição no mundo real.

Confira nosso guia de segurança de teste antecipado (shift left) e integração de CI/CD para ver como ele funciona em ambientes reais.

Detecção e resposta na nuvem (CDR)

Algumas ferramentas de gerenciamento de eventos e informações de segurança (SIEM) não funcionam bem na nuvem porque foram criadas para ambientes locais. Elas deixam passar comportamentos críticos nativos da nuvem, especialmente quando as ameaças cruzam serviços, identidades e workloads.

Aqui, entra a detecção e resposta na nuvem.

As ferramentas de CDR monitoram a atividade na nuvem em busca de sinais de comprometimento, movimento lateral, escalonamento de privilégios e roubo de dados. Elas ingerem registros de provedores de nuvem, sinais de tempo de execução e atividades de identidades. Depois, correlacionam esses sinais para encontrar ameaças reais.

Uma plataforma de CDR sólida conecta o contexto à detecção. Em vez de alertas isolados, mostra o que aconteceu, por que é importante e como responder.

Por exemplo, sua equipe pode descobrir:

- Uma conta de serviço que acessa recursos incomuns;

- Uma workload que faz chamadas de API não autorizadas em contas de nuvem;

- Um padrão de alterações que espelha técnicas de ataque conhecidas.

As melhores ferramentas de CDR mostram como cada detecção está vinculada à identidade, à exposição de ativos ou ao risco de configuração. Isso ajuda você a responder com contexto.

Você também pode acionar ações como revogação de credenciais, isolamento de um recurso ou reversão de uma alteração.

As integrações com sistemas como Jira, ServiceNow, Slack e ferramentas de correção nativas da nuvem tornam isso rápido e repetível.

A CDR também oferece suporte à investigação. É possível analisar os registros, rastrear ações e criar linhas do tempo de identidade para entender o escopo completo de um incidente. Isso ajuda a sua equipe a aprender com cada evento e a documentá-lo para auditorias ou conformidade.

Configurações incorretas de identidade e infraestrutura

A maioria dos ataques na nuvem não começa com malware e sim com configurações incorretas. Essas configurações negligenciadas concedem acesso excessivo, expõem workloads ou desativam os registros. Individualmente, podem parecer inofensivas; mas, quando combinadas, formam as vias de ataque que os adversários tanto procuram.

As configurações incorretas de identidade e infraestrutura estão entre os riscos mais comuns na nuvem. Uma função de gerenciamento de identidade e acesso (IAM) pode acessar sistemas de armazenamento, computação e de terceiros sem a devida supervisão.

Uma workload pode ter uma exposição à Internet sem proteção de tempo de execução. Essas condições criam uma abertura para movimento lateral e comprometimento de dados.

O monitoramento contínuo da IaC e dos recursos implementados é essencial, incluindo:

- Funções excessivamente amplas ou credenciais não utilizadas;

- Workloads voltadas para o público vinculadas a sistemas confidenciais;

- Regras de firewall sem restrições ou contas de serviço mal utilizadas;

- Criptografia ausente ou logs de auditoria desativados;

- Relacionamentos de confiança que abrangem contas ou projetos.

Esses riscos são perigosos quando se cruzam. Imagine uma máquina virtual com um endereço IP público: pode parecer de baixa prioridade. Mas se essa instância usar uma função com acesso elevado e nenhum registro, será criada uma via clara para o comprometimento.

As configurações incorretas costumam se combinar de maneiras que as ferramentas padrão não percebem.

Para saber mais, confira nosso guia de detecção e correção de configurações incorretas na nuvem.

Segurança na nuvem por provedor: AWS, Azure e GCP

A segurança dos ambientes de nuvem começa com a compreensão de como cada provedor funciona. A AWS, o GCP e o Azure seguem o modelo de responsabilidade compartilhada, mas suas ferramentas, modelos de identidade e padrões de configuração variam de maneiras importantes.

O que parece ser uma pequena configuração em uma plataforma pode se tornar uma exposição grave em outra.

Por exemplo, as funções do AWS IAM costumam causar problemas quando as políticas permitem ações ou quando você não gerencia as relações de confiança.

No Azure, os riscos tendem a envolver acesso muito amplo entre assinaturas ou regras de grupo de segurança de rede (NSG) ausentes.

O GCP frequentemente introduz complexidade por meio da expansão da conta de serviço e do acesso entre projetos sem escopo rígido.

O gerenciamento manual dessas diferenças leva a políticas fragmentadas, pontos cegos e exposições ignoradas.

Uma solução unificada de segurança na nuvem ajuda a normalizar as descobertas entre os provedores, aplicar políticas consistentes e priorizar os problemas com base nos riscos.

Para obter uma comparação detalhada da plataforma CNAPP, confira nosso guia completo de segurança na nuvem por provedor.

Gerenciamento da postura de segurança na nuvem (CSPM)

Os ambientes de nuvem evoluem constantemente. Novos serviços são lançados, as permissões são alteradas e as workloads mudam entre regiões e contas.

Sem visibilidade centralizada, é difícil saber se sua infraestrutura permanece segura e em conformidade ao longo do tempo.

O CSPM enfrenta esse desafio auditando continuamente sua configuração de nuvem em relação às políticas de segurança e conformidade. Ele monitora configurações incorretas, desvios e ativos fora de conformidade em serviços como computação, armazenamento, rede e identidade.

Mas um CSPM eficaz faz mais do que sinalizar configurações incorretas: também deve vincular as violações de postura ao acesso à identidade e à sensibilidade dos dados.

O CSPM também oferece suporte à política como código. Sua equipe pode definir e aplicar linhas de base de configuração no código e depois validar durante a implementação e o tempo de execução. Ele impede que alterações fora de conformidade entrem em produção e garante que cada ativo da nuvem permaneça dentro dos limites aceitáveis.

Desafios de segurança multinuvem e em nuvem híbrida

Os ambientes híbridos e multinuvem aumentam a complexidade para as equipes de segurança.

Cada provedor usa seus próprios modelos de identidade, mecanismos de política e padrões de configuração.

Os sistemas locais geralmente acrescentam outra camada de ferramentas, logs e controles em silos.

O resultado? Visibilidade fragmentada, políticas inconsistentes e lacunas de exposição que os invasores podem explorar.

Esses desafios retardam a detecção e a resposta. Quando os registros de identidade estão em um painel, as descobertas de postura em outro e os eventos de workload em outro, a correlação dos problemas leva muito tempo. Isso, supondo que as equipes os percebam.

A visibilidade é o principal desafio. Sem ela, você terá dificuldades para responder a perguntas básicas como:

- Quem tem acesso ao que nas nuvens e nas contas?

- As configurações são consistentes entre as plataformas e as regiões?

- Onde as identidades na nuvem ultrapassam os limites ou carregam privilégios não utilizados?

O gerenciamento eficaz de riscos na nuvem exige normalização entre os ambientes. Isso inclui a verificação da IaC antes da implementação, a aplicação de políticas como código em todos os provedores e o uso de ferramentas com reconhecimento de exposição que conectam o desvio de configuração, o risco de identidade e o comportamento do tempo de execução.

A conformidade da nuvem híbrida traz suas pressões.

Estruturas como ISO/IEC 27001, FedRAMP e NIST 800-53 exigem prova de controle de acesso consistente, criptografia e registro de auditoria, independentemente de onde um serviço seja executado. Isso significa que você precisa de visibilidade dos sistemas na nuvem e no local que se conectam.

Confira nosso guia de segurança multivem e de nuvem híbrida para ver como os insights conectados melhoram a prontidão para segurança e conformidade.

Perguntas frequentes sobre a segurança na nuvem

O que é segurança na nuvem na segurança cibernética?

A segurança da computação em nuvem inclui as políticas, as tecnologias e os processos que protegem a infraestrutura, as aplicações e os dados da nuvem contra ameaças em plataformas como AWS, Azure e Google Cloud. Ela abrange de tudo, desde o gerenciamento de configurações incorretas e controle de acesso até a proteção do tempo de execução e o gerenciamento de vulnerabilidades.

Por que a segurança na nuvem é importante?

A infraestrutura da nuvem apresenta novos riscos, como workloads efêmeras, identidade descentralizada e serviços que mudam rapidamente. Sem visibilidade e controle, os invasores exploram configurações incorretas e funções com excesso de permissões. Uma segurança na nuvem forte ajuda as equipes a evitar violações, aplicar a conformidade e manter o tempo de atividade em sistemas distribuídos.

Quais são alguns exemplos de riscos de segurança na nuvem?

Riscos comuns da nuvem incluem:

- Buckets de armazenamento acessíveis publicamente;

- Funções de IAM com excesso de permissões;

- Contas de serviço inativas, mas credenciadas;

- Contêineres executados com privilégios escalonados;

- Relações de confiança entre nuvens sem limites adequados.

A Tenable mostra e prioriza esses riscos com detecção de configurações incorretas em tempo real e análise de riscos de identidade.

Quais serviços se enquadram na segurança na nuvem?

- Avaliação de risco em tempo real no AWS, Azure e GCP;

- Função e análise de políticas;

- CIEM para controle de direitos e identidade;

- Verificação de imagens e contêineres em pipelines de CI/CD;

- Relatórios de conformidade alinhados a estruturas como SOC 2, ISO 27001 e FedRAMP.

Quais são os maiores desafios da segurança na nuvem?

Os principais desafios da segurança na nuvem incluem:

- Falta de visibilidade unificada em implementações multinuvem;

- Permissões não utilizadas ou excesso de permissões que os invasores exploram;

- Variação entre as configurações de infraestrutura pretendidas e reais;

- Shadow IT e ativos não gerenciados;

- Aplicação da conformidade em ambientes de rápida mudança.

Qual é o salário médio de um profissional de segurança na nuvem?

Engenheiros de segurança de nuvem nos EUA costumam ganhar entre US$ 140.000 e US$ 180.000 por ano, enquanto arquitetos e líderes de DevSecOps podem ganhar entre US$ 170.000 e US$ 220.000 por ano, dependendo da experiência, do local e da especialização em plataforma. Habilidades em Kubernetes, CNAPP e CIEM oferecem uma remuneração mais alta.

Assuma o controle da sua postura de segurança na nuvem

Seu ambiente de nuvem não desacelerará; seu risco também não.

Configurações incorretas, identidades com excesso de permissões e workloads vulneráveis criam vias de exposição em rápida evolução na infraestrutura multinuvem. As equipes de segurança precisam de visibilidade e controle.

A Tenable oferece esse controle por meio de uma plataforma integrada criada para ambientes nativos da nuvem. O Tenable Cloud Security conecta dados de configuração incorreta, risco de identidade e comportamento de workload em um único contexto para que suas equipes respondam com base na exposição real da nuvem.

Seja criando uma estratégia de teste antecipado (shift left), preparando-se para auditorias de conformidade ou desvendando a complexidade do IAM, a Tenable ajuda você a ver o que está em risco e a agir.

Recursos de segurança na nuvem

Produtos de segurança na nuvem

As notícias de segurança cibernética mais relevantes

- Tenable Cloud Security