Apresentação do Tenable Cloud Security com Agentless Assessment e Live Results

Os mais recentes aprimoramentos de segurança na nuvem da Tenable unificam a postura de segurança na nuvem e o gerenciamento de vulnerabilidades com novos recursos de verificação 100% orientada por API e detecção de dia zero.

Nota: Temos recebido feedback incrível de nossos clientes sobre a funcionalidade discutida abaixo. Depois da versão de acesso antecipado, fizemos melhorias funcionais significativas com base na demanda dos clientes. Em 14 de outubro de 2022, a Tenable anunciou a disponibilidade geral do Agentless Assessment com Live Results para AWS.

Há anos, a Tenable ajuda milhares de clientes a verificar e gerenciar vulnerabilidades na infraestrutura da nuvem. Aceleramos nossos recursos de proteção de aplicações nativas da nuvem (CNAPP) em 2021 e 2022 com a aquisição da Accurics, o lançamento do Tenable.cs e a integração com o Tenable.io. Oferecemos uma abordagem única à segurança na nuvem, agrupando a postura de segurança na nuvem e o gerenciamento de vulnerabilidades em uma única solução.

Hoje, a Tenable anunciou novos recursos de segurança na nuvem que não apenas refletem avanços tecnológicos significativos, mas também oferecem aos clientes uma abordagem unificada para a postura de segurança na nuvem e gerenciamento de vulnerabilidades em ativos na nuvem e fora dela. Com a versão mais recente do Tenable.cs, os usuários podem estender para a nuvem o mesmo nível de visibilidade e gerenciamento de vulnerabilidades a que estão acostumados em nosso conjunto de soluções líderes de mercado. Os novos recursos incluem:

- Agentless Assessment e Live Results no Tenable.cs

- Gerenciamento de política e relatórios aprimorados

- Cobertura expandida de DevOps/GitOps.

Agentless Assessment e Live Results no Tenable.cs

Capacitar as equipes de segurança para monitorar a ampla superfície de ataque com visibilidade contínua e completa da nuvem é fundamental para qualquer organização que deseja criar um programa unificado de segurança na nuvem.

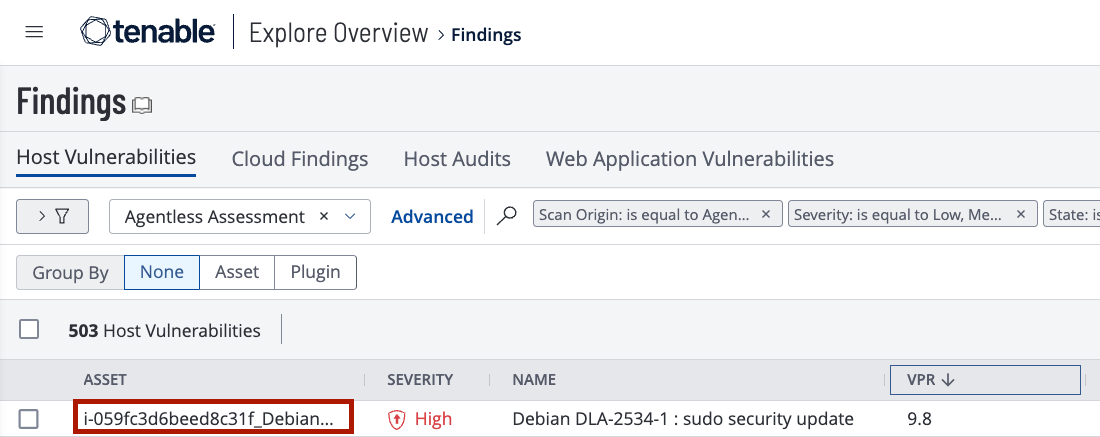

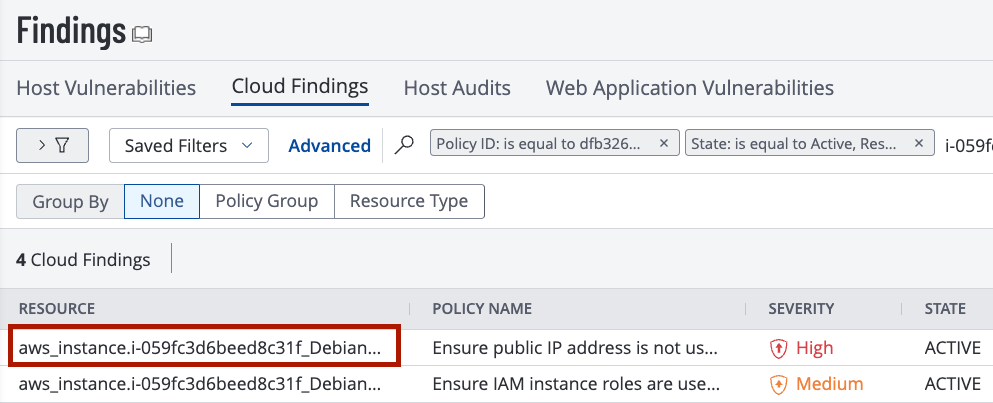

O recursos Agentless Assessment e Live Results no Tenable.cs permitem que as equipes de segurança descubram e avaliem com rapidez e facilidade todos os seus ativos de nuvem. Os dados são atualizados continuamente por meio de verificações em tempo real, que são acionadas automaticamente por qualquer evento de alteração registrado. Quando uma nova vulnerabilidade é adicionada ao banco de dados por nossa equipe líder de pesquisa da Tenable Research, o Live Results permite que as equipes de segurança vejam se existe uma vulnerabilidade em seu inventário de ativos atual, sem precisar executar uma nova verificação.

Vulnerabilidades como CVEs

Fonte: Tenable, agosto de 2022

Vulnerabilidades como descobertas do CSPM

Fonte: Tenable, agosto de 2022

Isso ajudará as organizações a avaliar as vulnerabilidades de forma contínua, descobrir ameaças de dia zero assim que forem publicadas — sem precisar verificar novamente todo o ambiente — e reduzir o potencial de execução de explorações. Com cobertura para mais de 70.000 vulnerabilidades, a Tenable tem o banco de dados mais extenso do setor de CVEs (vulnerabilidades e exposições comuns). Além disso, os dados de configuração de segurança da Tenable ajudam os clientes a entender todas as suas exposições em todos os seus ativos.

Os clientes da Tenable agora podem obter acesso antecipado ao Tenable.cs com Agentless Assessment para Amazon Web Services (AWS). Para obter mais informações sobre o Agentless Assessment, leia a postagem do blog: Accelerate Vulnerability Detection and Response for AWS with Tenable Cloud Security Agentless Assessment.

No quarto trimestre, a Tenable espera lançar o Tenable.cs com Agentless Assessment para Microsoft Azure e Google Cloud Platform, além de melhorias adicionais na segurança de contêineres.

Gerenciamento de política e relatórios aprimorados

Há anos ouvimos sobre a importância de certas práticas de segurança cibernética em ambientes de nuvem, principalmente:

- Segurança na nuvem para proteger adequadamente esses ambientes

- DevSecOps para incorporar segurança em pipelines de entrega de software

- Teste antecipado (ou shift left) para iniciar as verificações de segurança como parte dos ciclos de desenvolvimento local, onde podem ser corrigidos imediatamente

Visando saber mais sobre os desafios envolvidos na adoção dessas práticas no mundo real, em junho, conversamos com 388 participantes do webinar da Tenable sobre suas preocupações com relação à segurança na nuvem pública. As respostas nos deram um vislumbre das principais áreas de preocupação. Quando perguntamos “Qual seu principal desafio em relação à segurança dos ativos em plataformas de nuvem pública?”, mais de 60% dos entrevistados citaram a baixa visibilidade de seus ativos e sua postura de segurança ou preocupações com a segurança da infraestrutura dos provedores de nuvem.

Na Tenable, acreditamos que as organizações que fizeram investimentos significativos para incluir defesas de segurança e de conformidade em seus ciclos de vida de implantação de aplicações e infraestrutura, agora estão tendo o mesmo problema em sua jornada para a nuvem pública.

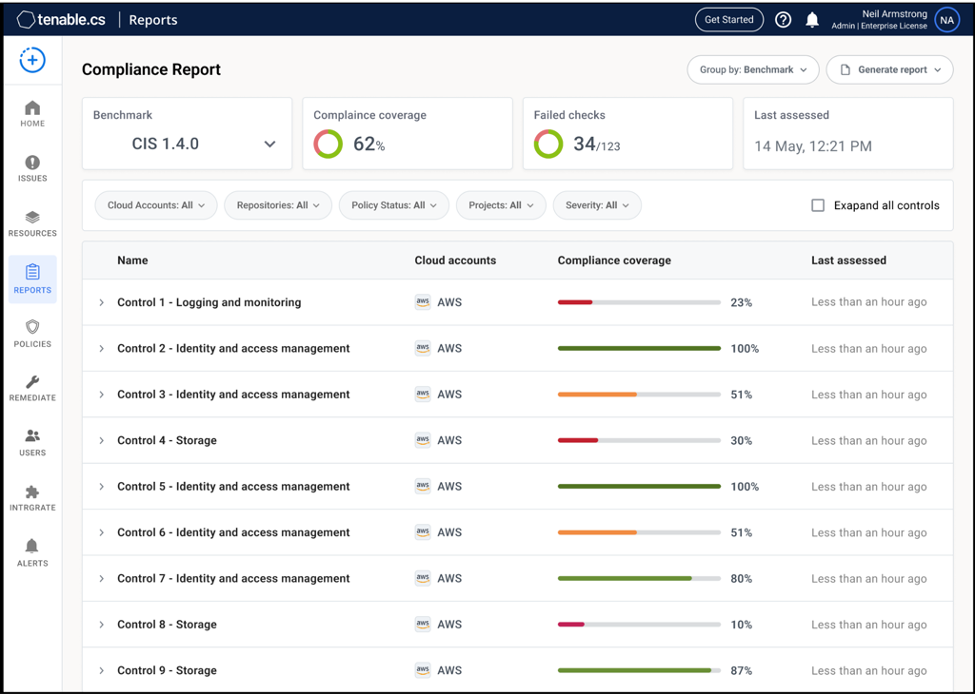

Com fluxos de trabalho de políticas detalhados, novos relatórios de conformidade e agrupamentos de políticas com falha, o Tenable.cs oferece informações valiosas para ajudar os usuários a melhorar a governança da nuvem e o gerenciamento da postura de segurança da nuvem.

Relatório de conformidade do Tenable.cs: a imagem abaixo mostra como atualizamos dinamicamente os relatórios de conformidade e fornecemos agrupamentos para benchmarks predefinidos. O Tenable.cs oferece suporte a mais de 20 benchmarks, incluindo Service Organization Control 2 (SOC2), Health Insurance Portability and Accountability Act (HIPAA) e General Data Protection Regulation (GDPR).

Fonte: Tenable, agosto de 2022

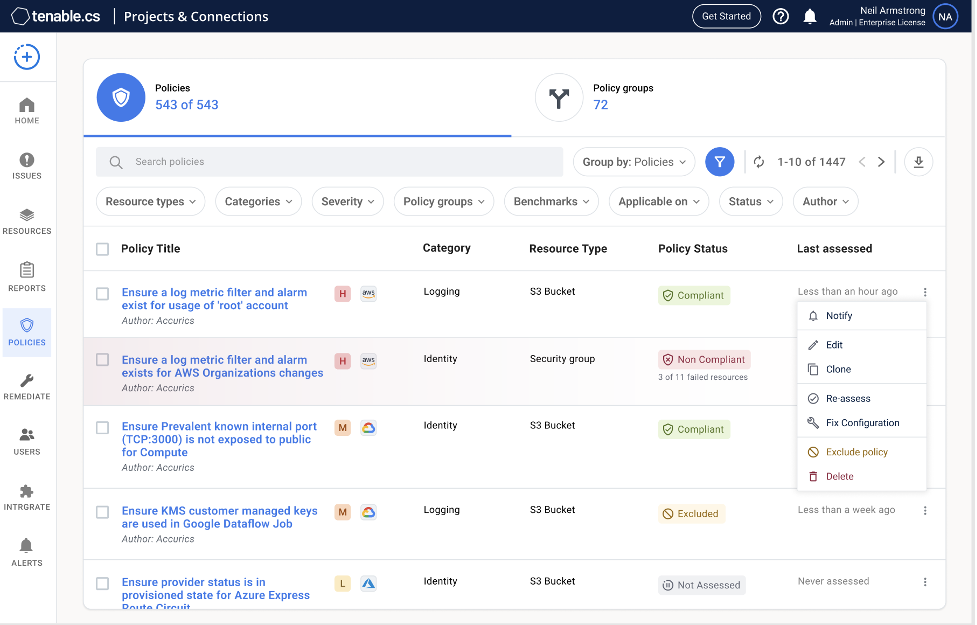

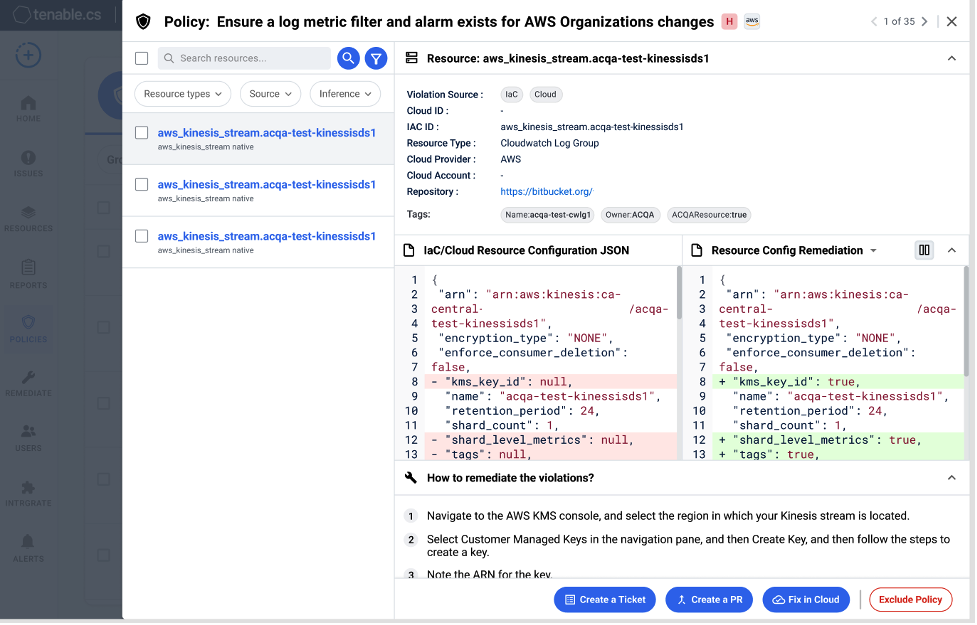

Fluxos de trabalho automatizados do Tenable.cs: a imagem abaixo mostra um exemplo de como os usuários podem criar facilmente fluxos de trabalho integrados com base em uma política específica para que possam reavaliar rapidamente qualquer política pronta para uso ou usá-la como modelo para criar uma nova política personalizada específica para seus ambientes.

Fonte: Tenable, agosto de 2022

Remediação, cobertura de DevOps e GitOps expandida

Na pesquisa do webinar mencionada acima, perguntamos aos clientes: “Qual é o nível de integração e automação de suas verificações de segurança com seu processo de desenvolvimento e entrega de software (também conhecido como DevSecOps)?”. A resposta foi predominantemente unilateral. Quase 70% dos entrevistados indicaram pouca ou nenhuma automação, o que pode levar a um alto nível de exposição e longos tempos de correção.

O Tenable.cs ajuda as equipes de DevSecOps a reduzir o número de falhas de segurança encontradas na produção, integrando-se aos fluxos de trabalho de DevOps existentes. Nesse sentido, fizemos vários aprimoramentos importantes para ajudar as equipes de DevSecOps.

- Melhorias no fluxo de trabalho de correção automatizada

- Suporte ao Terraform Cloud Run Task da HashiCorp

- Gerenciamento de código-fonte aprimorado

Fluxos de trabalho de correção automatizados: pronto para uso, o Tenable.cs oferece uma visão integrada de todos os recursos que falham em uma política de segurança, inclusive detalhes individuais junto às recomendações de correção que podem ser passadas rapidamente para as equipes de desenvolvimento usando links rápidos que iniciam fluxos de trabalho automatizados. Como parte desta versão, fizemos várias melhorias para aprimorar os fluxos de trabalho específicos no Jira e o gerenciamento de alertas. Veja o exemplo abaixo.

Fonte: Tenable, agosto de 2022

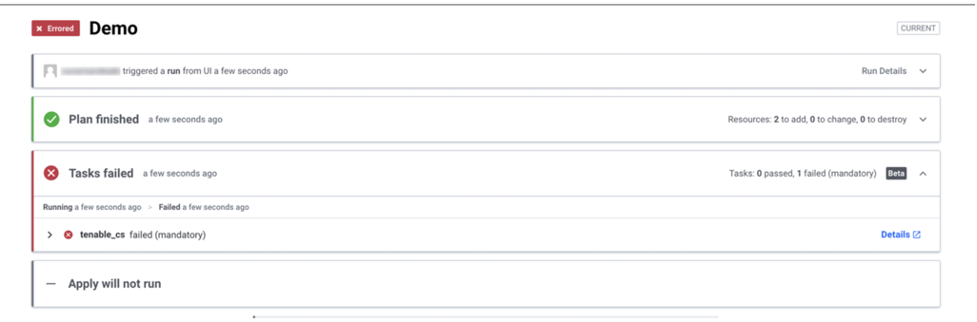

Integração do Terraform Cloud Run Tasks da HashiCorp: essa nova integração permite que o Tenable.cs verifique os modelos do Terraform durante a etapa de implantação na nuvem do Terraform. Isso permite que os clientes da nuvem Terraform detectem quaisquer problemas de segurança em sua Infraestrutura como código (IaC) usando o Tenable.cs como parte da fase de planejamento da execução do Terraform. Ao adicionar esse suporte para o Terraform Cloud Run Tasks no Tenable.cs, estamos ajudando os desenvolvedores a detectar e corrigir riscos de conformidade e segurança na IaC para que possam mitigar problemas antes que a infraestrutura de nuvem seja provisionada. Veja o exemplo abaixo.

Fonte: Tenable, agosto de 2022

Os usuários interessados em ver o guia de configuração sobre como conectar o Tenable.cs ao Terraform Cloud Workspace podem encontrar documentação detalhada aqui.

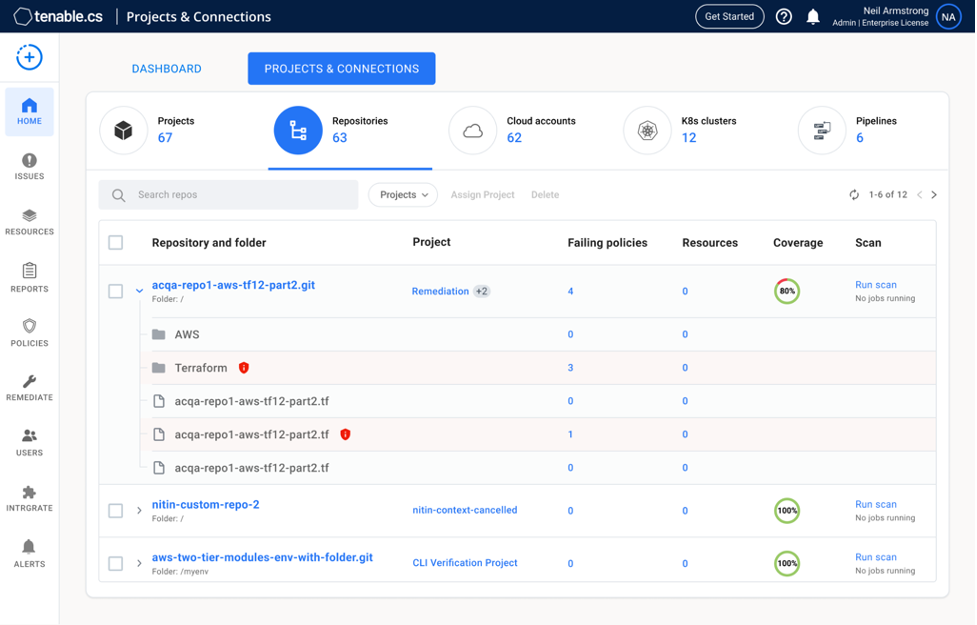

Integração e verificação aprimoradas de gerenciamento de código-fonte: o Tenable.cs fornece um mecanismo que não exige experiência para descobrir todos os seus repositórios e pode colocar vários repositórios em uma visão integrada de todos os recursos que falham nas políticas de segurança ou nos benchmarks de conformidade. Qualquer violação de política pode ser resolvida rapidamente por meio de solicitações de pull geradas automaticamente que podem ser enviadas e rastreadas no mesmo console. Veja o exemplo abaixo.

Fonte: Tenable, agosto de 2022

Learn more

- Participe do webinar: What’s New with Tenable Cloud Security?

- Leia o blog: Accelerate Vulnerability Detection and Response for AWS with Tenable Cloud Security Agentless Assessment

- Acesse nossa página do produto Tenable.cs: https://pt-br.tenable.com/products/tenable-cs

- Cloud

- DevOps

- Threat Management

- Vulnerability Management