Acesso Just-in-Time do Tenable Cloud Security

Melhore sua postura de segurança com acesso Just-in-Time (JIT) para recursos na nuvem

Elimine o risco causado por ameaças que assumem o controle de identidades humanas que têm acesso de longa data aos recursos da nuvem. Em vez disso, conceda acesso temporário a recursos críticos da nuvem.

Hoje, estamos usando o Tenable Cloud Security para fornecer controle de acesso temporário a um cliente bancário importante, atendendo ao nosso caso de uso de gerenciamento de acesso privilegiado na nuvem, e também para racionalizar permissões e controlar melhor o acesso em nosso complexo ambiente da AWS.

Minimize os riscos de acesso e garanta a agilidade dos desenvolvedores

Acesso estático e de longa data, além de permissões elevadas aos recursos da nuvem, podem expor sua organização a vulnerabilidades que podem ser exploradas por invasores. O desafio é como manter a produtividade dos usuários fornecendo acesso ao que eles precisam, mas sem expor sua organização a riscos desnecessários.

O acesso Just-in-Time (JIT) do Tenable Cloud Security resolve isso ao conceder aos usuários, de forma rápida e contínua, acesso temporário e baseado em tempo a recursos de nuvem e aplicações de negócios confidenciais quando eles o solicitam conforme a necessidade.

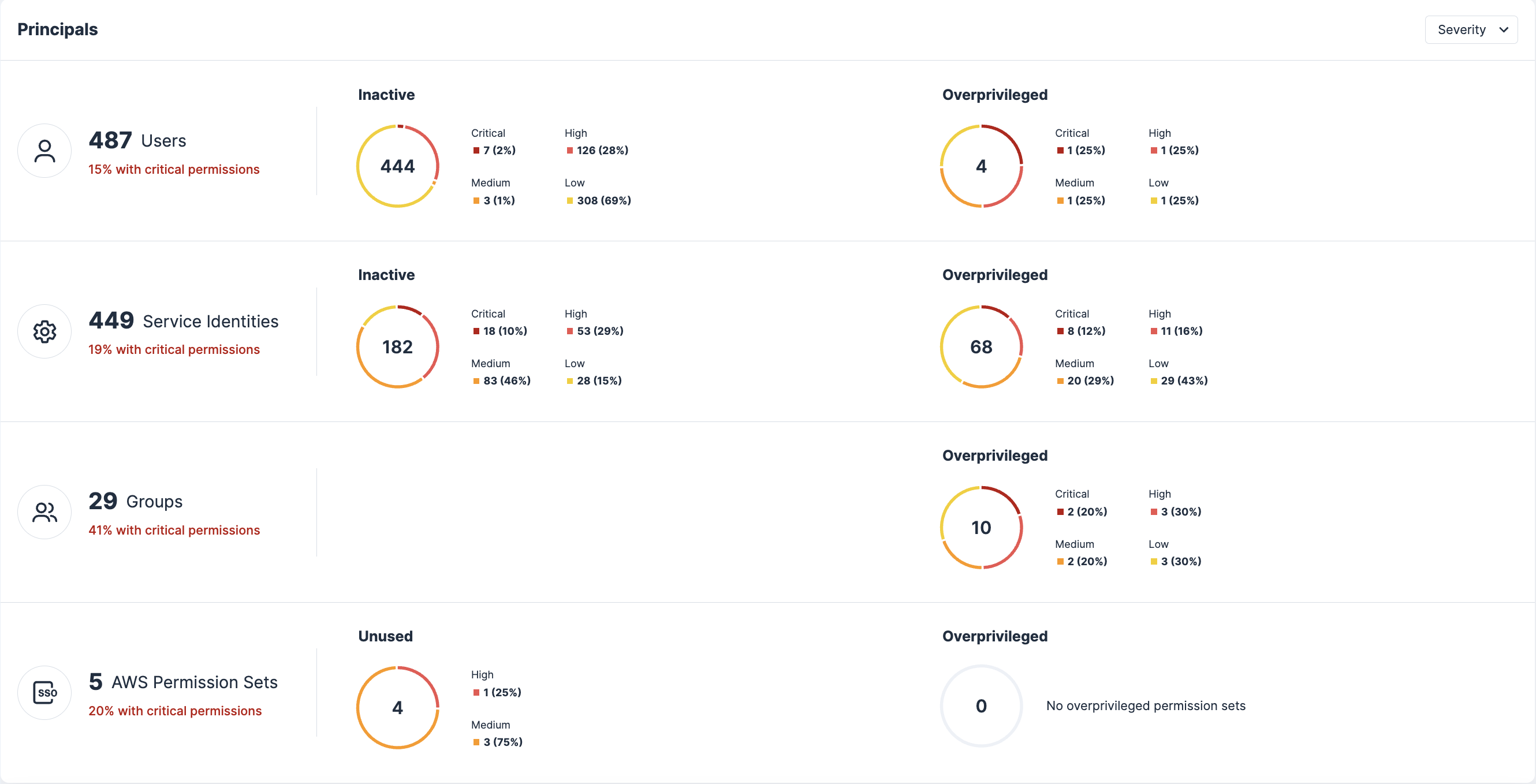

Identique riscos de permissões excessivas

Destaque os riscos associados a identidades humanas com acesso excessivo comparando as permissões efetivas para essas identidades com as permissões reais usadas por meio do Gerenciamento de direitos da infraestrutura de nuvem (CIEM) do Tenable Cloud Security. Com ele, sua organização pode entender o comportamento do usuário e aplicar privilégios mínimos, dimensionando corretamente o acesso para seus usuários.

Os usuários podem então solicitar e obter acesso a recursos adicionais temporariamente, conforme necessário, usando o Just-in-Time (JIT) do Tenable Cloud Security.

Fluxos de trabalho simples de solicitação de acesso

Seus usuários não precisam ter acesso a todos os recursos o tempo todo. Em muitos casos, eles podem precisar apenas de acesso a recursos específicos para tarefas ad hoc.

O JIT fornece um fluxo de trabalho simples que permite aos usuários solicitar acesso aos recursos quando precisarem. Na verdade, eles podem enviar uma solicitação rapidamente usando aplicações de mensagens como Slack ou Microsoft Teams. Os aprovadores, como administradores de nuvem e equipes de segurança, podem conceder acesso rapidamente sem diminuir a produtividade.

Audite e governe continuamente os acessos

Os aprovadores podem visualizar “quem, o quê e quando” do acesso e das permissões do usuário, incluindo todas as atividades da sessão do JIT, solicitações de acesso e autorizações em uma visualização específica. Eles também podem manter uma trilha de auditoria e investigar atividades de acesso com o recurso Gerenciamento da postura de segurança na nuvem no Tenable Cloud Security.

Usando relatórios integrados, as equipes podem se comunicar com as partes interessadas sobre conformidade interna, auditorias externas e atividades diárias de segurança, incluindo usuários em sessões elevadas, solicitações anteriores e o processo de autorização subjacente.

Experimente a segurança nativa da nuvem completa

O acesso JIT da Tenable faz parte do Tenable Cloud Security, uma plataforma abrangente de proteção de aplicações nativas da nuvem (CNAPP), que protege ambientes de nuvem, incluindo AWS, Azure e Google Cloud.

Descubra como o Tenable Cloud Security automatiza a segurança e a conformidade, do desenvolvimento ao tempo de execução, para ajudar você a descobrir, priorizar e corrigir lacunas de segurança com informações melhores e mais precisão.

Saiba maisRecursos relacionados

Saiba mais sobre o Tenable Cloud Security

O uso da automação [do Tenable Cloud Security] nos permitiu eliminar processos manuais exaustivos e fazer em minutos o que dois ou três profissionais de segurança levariam meses para conseguir.

- Tenable Cloud Security