Gerenciamento de exposição: como ficar à frente do risco cibernético

O papel do gerenciamento de exposição na criação de programas de segurança cibernética

Exposure management, ou gerenciamento de exposição, proporciona uma visão ampla da superfície de ataque moderna para que você possa entender melhor o risco cibernético da organização e tomar decisões de negócio mais embasadas. Ao compreender sua superfície de ataque e onde está o maior risco, as equipes de TI e segurança podem abordar vulnerabilidades e outras exposições de forma mais eficaz, tanto do ponto de vista técnico quanto de negócio.

Nesta base de conhecimento, analise mais detalhadamente o que é gerenciamento de exposição, o papel do gerenciamento de vulnerabilidades baseado em riscos e veja como ele protege sua organização contra ataques cibernéticos.

Descubra:

Sete benefícios de uma plataforma de gerenciamento de exposição

Uma plataforma abrangente de gerenciamento de exposição pode dar a você a visibilidade necessária para reduzir o risco cibernético sem ferramentas discrepantes que isolam os dados críticos de segurança.

Saiba maisObtenha visibilidade, previna ataques e comunique riscos

Como o contexto preditivo de ameaças e métricas objetivas ajudam a prevenir ataques cibernéticos.

Saiba maisPerguntas frequentes sobre gerenciamento de exposição

Tem dúvidas sobre o exposure management? Confira estas perguntas frequentes.

Saiba maisComo desenvolver um programa de gerenciamento de exposição

Com cinco etapas, você estará no caminho certo para criar um programa de gerenciamento de exposição.

Saiba maisParticipe da comunidade de gerenciamento de exposição

Junte-se a outros profissionais que têm interesse em saber mais sobre gerenciamento de exposição.

Saiba maisBenefícios do gerenciamento de exposição

Explore alguns dos muitos benefícios de uma estratégia de gerenciamento de exposição.

Saiba maisComo escolher uma solução de gerenciamento de exposição

Veja alguns aspectos que você deve procurar em uma solução de gerenciamento de exposição.

Saiba maisAntecipe os ataques. Reduza proativamente o risco.

O Tenable One é a única plataforma de gerenciamento de exposição de que você precisa para ter uma visão única e unificada da sua superfície de ataque moderna. Com o Tenable One, você poderá prever as consequências dos ataques cibernéticos e abordar e gerenciar proativamente o risco cibernético de todos os seus ativos, em qualquer lugar.

Insights sobre o gerenciamento de exposição

Estudo de exposição cibernética da Tenable: defesa contra ransomware

Os agentes de ameaças estão apostando na probabilidade de a organização não ter corrigido vulnerabilidades de software comuns e conhecidas. Eles querem usar essas exposições para se infiltrar nos seus sistemas, muitas vezes com a má intenção de infectar seus ativos com ransomware.

Muitas infecções por ransomware se originam dessas vulnerabilidades e de um lugar que as equipes de segurança costumam desconsiderar: o Active Directory (AD).

Se os invasores conseguirem explorar um único ponto fraco de segurança no Active Directory, eles poderão facilmente escalar os privilégios. E, se a sua organização tiver uma higiene cibernética deficiente, haverá uma grande chance de eles conquistarem facilmente um espaço na sua superfície de ataque e espalharem ransomware.

Então, o que fazer? Confira este estudo da Tenable para saber mais sobre:

- Explorações e vetores de ataque mais direcionados.

- Como priorizar a correção para focar vulnerabilidades que representam a maior ameaça à sua organização.

- Como o Tenable One pode ajudar a identificar as vulnerabilidades do Active Directory e outras exposições.

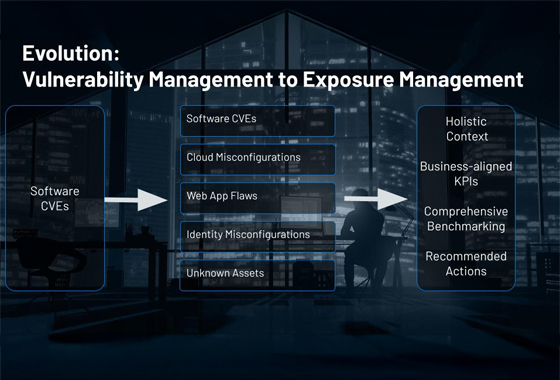

Relatório da Gartner: "How to grow vulnerability management into exposure management"

A priorização de uma lista interminável de vulnerabilidades críticas ou altas nunca levará a uma solução prática para o seu problema de exposição cibernética, especialmente se você ainda usa ferramentas tradicionais de pontuação de vulnerabilidades e práticas legadas de gerenciamento de vulnerabilidades.

A realidade é que as atuais abordagens para o gerenciamento de superfície de ataque simplesmente não acompanham os ambientes vastos e complexos dos dias de hoje, que exigem uma mudança para o gerenciamento de vulnerabilidades baseado em riscos.

Essa abordagem de Continuous Threat Exposure Management vai além da simples avaliação do risco cibernético. Os programas maduros de gerenciamento de vulnerabilidades também devem compreender as ameaças cibernéticas no contexto do negócio. Isso é fundamental para o gerenciamento da exposição e suas estratégias de priorização e correção.

Este relatório de gerenciamento de vulnerabilidades do Gartner detalha como você pode evoluir seu programa de gerenciamento de vulnerabilidades para o gerenciamento de exposição. Leia mais para saber como:

- Definir o escopo e a cadência das avaliações de vulnerabilidade.

- Aprimorar a descoberta de ativos para incluir a nuvem e os ativos digitais.

- Usar estratégias de priorização e validação para focar nas exposições que os agentes de ameaças exploram ativamente.

- Incorporar seus processos de gerenciamento de riscos aos fluxos de trabalho existentes e trabalhar de forma mais colaborativa entre as equipes.

Como os desafios relacionados a pessoas, processos e tecnologias prejudicam as equipes de segurança cibernética

A Tenable encomendou um estudo com a Forrester para obter insights de mais de 800 profissionais de TI e segurança cibernética referentes a como os desafios de pessoas, processos e tecnologias dificultam as estratégias de redução de riscos de impacto.

Esse relatório destaca a importância de por que as organizações devem passar de uma segurança reativa para uma preventiva.

Entre algumas das principais descobertas:

- Em média, as organizações conseguiram se defender preventivamente de menos de 60% dos ataques cibernéticos nos últimos dois anos.

- Mais da metade dos líderes de TI e de segurança afirma que a infraestrutura da nuvem é a maior exposição da sua organização.

- Seis em cada dez profissionais de segurança cibernética e TI dizem que suas equipes de segurança estão muito ocupadas combatendo incidentes críticos para adotar uma abordagem preventiva para reduzir a exposição.

Leia este relatório para saber mais sobre:

- As ferramentas de segurança cibernética mais utilizadas.

- A necessidade de mais recursos de segurança cibernética.

- Complexidades da segurança de nuvens públicas, privadas, multinuvem e híbridas.

Cinco etapas para priorizar a verdadeira exposição do negócio

Os invasores não se importam com os silos do seu negócio. Na verdade, eles esperam que haja desconexões entre suas equipes de TI e de segurança. A segurança em silos é uma evolução natural da rápida adoção tecnológica, especialmente à medida que suas equipes integram mais ativos de OT, IoT e nuvem aos seus fluxos de trabalho.

Junto com esse crescimento, o setor está inundado de ferramentas discrepantes de gerenciamento de vulnerabilidades, cada uma projetada para lidar com apenas uma parte específica da superfície de ataque. Poucas atuam como uma solução de segurança abrangente e completa. Isso faz com que você tenha dados discrepantes, visibilidade incompleta e pontos cegos que os invasores esperam ansiosamente encontrar antes de você.

Os agentes de ameaças procuram seus pontos fracos de segurança e os usam para fazer o movimento lateral na sua rede, muitas vezes sem serem detectados.

Leia este ebook para saber melhor como unificar a segurança na sua superfície de ataque, incluindo:

- Lições aprendidas com violações anteriores

- Obstáculos comuns ao gerenciamento de exposição

- Cinco maneiras de otimizar suas estratégias de priorização de vulnerabilidades para evitar violações.

Comunidade do Tenable Connect: seu recurso ideal para o gerenciamento de exposição

Junte-se à Tenable Connect para interagir com outras pessoas que também têm interesse em saber mais sobre o gerenciamento de exposição ou como amadurecer os programas existentes de gerenciamento de vulnerabilidades baseado em riscos para uma estratégia de gerenciamento de exposição mais eficaz.

Boas-vindas ao guia de implementação do Tenable One

Tenable One é uma plataforma de gerenciamento de exposição que ajuda as organizações a obter visibilidade da superfície de ataque moderna, concentrar esforços para prevenir prováveis ataques e comunicar com precisão o risco cibernético de modo a apoiar o desempenho ideal do negócio.

Leia maisDicas rápidas para uma resposta eficaz à exposição

No atual cenário digital tão movimentado, o gerenciamento de vulnerabilidades é essencial, mas ele não envolve apenas identificar os pontos fracos. Um gerenciamento de vulnerabilidades eficaz requer a priorização e a abordagem dos riscos de forma a promover melhorias na segurança e evitar grandes exposições.

Leia maisSegurança da nuvem híbrida com o Tenable One

O Tenable Cloud Security não envolve apenas a segurança da nuvem, faz parte do ecossistema mais amplo de gerenciamento de exposição da Tenable, e isso pode fazer uma grande diferença. Como os riscos não vivem em silos e os adversários não atacam de maneira limitada, poder usar soluções de um único fornecedor para diferentes tipos de infraestrutura (local, nuvem, OT etc.) para detectar possíveis vias de ataque é fundamental.

Assista jáPerguntas frequentes sobre o gerenciamento de exposição

Você é novo no gerenciamento de exposição a ameaças? Você tem dúvidas mas não sabe por onde começar? Confira estas perguntas frequentes sobre o gerenciamento da exposição cibernética.

O que é gerenciamento de exposição?

O que o gerenciamento de exposição faz?

Como o gerenciamento de exposição pode amadurecer meu programa de segurança cibernética?

Por que eu preciso do gerenciamento de exposição?

Quais são as principais funções de um programa de gerenciamento de exposição?

Como posso começar a usar o gerenciamento de exposição?

- Conheça a segurança de todos os seus ativos e identifique as lacunas.

- Observe toda a sua superfície de ataque do ponto de vista de um invasor.

- Priorize a correção com base no risco real para a organização (e não em pontuações arbitrárias do CVSS).

- Avalie seus processos de correção com melhoria contínua.

- Comunique os riscos de forma eficaz e tome medidas para fortalecer sua superfície de ataque.

Quais são os benefícios do gerenciamento de exposição?

- Visibilidade abrangente da sua superfície de ataque

- Mudança da segurança reativa para prever as consequências de um ataque cibernético

- Dados de segurança contextualizados para priorizar a correção

- Comunicação mais eficaz em toda a organização, até a alta gestão e o conselho de administração

O que posso fazer para me antecipar ao risco cibernético?

Como o gerenciamento de exposição ajuda a orientar melhores decisões do negócio?

Como posso reduzir proativamente a exposição cibernética?

O que devo procurar em uma plataforma de gerenciamento de exposição?

- Facilitar a visualização de todos os seus ativos, em qualquer lugar, em uma única plataforma;

- Ajudar a entender os dados de segurança e fornecer threat intel, com o apoio de IA e machine learning, para que você possa prever ameaças e priorizar a correção;

- Ajudar a comunicar o risco cibernético de forma eficaz para você tomar melhores decisões de segurança e de negócio.

O que posso aprender com o gerenciamento de exposição?

- Até que ponto estamos seguros?

- O que devemos priorizar?

- O que fazer para reduzir os riscos ao longo do tempo?

- Como nos comparamos aos nossos colegas?

O gerenciamento da exposição pode interromper as vias de ataque?

Por que o inventário de ativos é importante para o gerenciamento de exposição?

Como desenvolver um programa de gerenciamento de exposição

Embora a mudança para uma abordagem baseada em riscos possa ajudar as organizações a amadurecer seu programa de gerenciamento de vulnerabilidades, a verdadeira pergunta hoje é: isso é suficiente?

A resposta é "pouco provável".

Em vez disso, um programa de gerenciamento de exposição pode ajudar você a transformar o seu programa de segurança cibernética de um programa reativo e fundamentado na resposta a incidentes em um programa proativo, que ofereça à sua equipe uma visão abrangente de toda a superfície de ataque. Isso ajudará você a acompanhar o cenário de ameaças em constante mudança e o que isso significa para as necessidades específicas da sua organização.

Implemente estas cinco recomendações para entender melhor todas as suas exposições e, assim, poder reduzir proativamente o risco cibernético:

-

Avalie seus ativos atuais, no local e na nuvem (TI, OT, IoT, aplicações Web etc.).

Pergunte: Nossas tecnologias trabalham juntas e nos dão uma visão abrangente de todas as nossas exposições? Ou ainda são isoladas?

-

Entenda a visibilidade da sua superfície de ataque.

Pergunte: O que podemos ver? O que precisamos ver?

-

Priorize as iniciativas.

Pergunte: O que devemos fazer primeiro? Como nossas estratégias de correção podem ser mais preditivas? Estamos usando threat intel? Podemos analisar todas as vias de ataque para nossos ativos mais importantes?

-

Calcule os processos de correção.

Pergunte: Como estamos corrigindo as exposições que encontramos agora? O que podemos fazer para que essa correção se torne mais eficaz? Como são nossas iniciativas em comparação com as de empresas semelhantes do setor?

-

Comunique e aja.

Pergunte: Até que ponto estamos seguros? Podemos comunicar nossa postura de segurança de forma eficaz aos executivos, principais partes interessadas etc.? Como podemos utilizar os dados para tomar decisões de negócio mais eficazes?

Qual plataforma de gerenciamento de exposição é ideal para sua organização?

Encontrar uma solução de segurança cibernética confiável e eficaz é, há tempos, frustrante e demorado. E, muitas vezes, mesmo depois de avaliar e implementar meticulosamente uma solução, fazer com que todos a utilizem e percebam todos os benefícios pode ser ainda mais desafiador.

Isso se deve ao fato de que, tradicionalmente, essas soluções são difíceis de usar ou fornecem tantos dados que suas equipes não sabem o que fazer com eles.

Selecionar uma solução de gerenciamento de exposição e obter a adesão da sua equipe não precisa ser uma dor de cabeça. Aqui estão três recursos importantes que você deve procurar para simplificar o processo:

-

A solução simplifica a visualização de todos os seus ativos, em qualquer lugar, em uma única plataforma.

Sim, no local e na nuvem. A solução deve ser mais do que apenas uma forma de fazer o inventário dos seus ativos. Uma solução eficaz de gerenciamento de exposição também deve identificar vulnerabilidades relacionadas a ativos, configurações incorretas e outros problemas de segurança e permitir o monitoramento contínuo para que você sempre saiba o que você tem e onde pode haver uma exposição.

Procure uma solução que ofereça uma visão unificada de toda a sua superfície de ataque moderna para que você possa eliminar os pontos cegos e saber o que precisa fazer para gerenciar efetivamente o seu risco cibernético.

-

A solução ajuda você a entender os dados, prever ameaças e priorizar a correção.

Procure um sistema de gerenciamento de exposição que ajude você a usar threat intel e outros dados relevantes para prever as consequências de um ataque cibernético, pois ele se aplica diretamente à sua organização.

Procure uma solução que identifique as relações entre ativos, exposições, privilégios e ameaças em toda a sua superfície de ataque e que, em seguida, possa ajudar você a priorizar a gestão de riscos e a correção. Sua solução também deve ser capaz de identificar continuamente as vias de ataque que representam o maior risco de exploração, mesmo que sua superfície de ataque mude e cresça rapidamente. Esses recursos facilitarão para suas equipes reduzir proativamente os riscos com o mínimo de esforço para prevenir ataques.

-

A solução ajuda a comunicar efetivamente o risco cibernético para que você possa tomar decisões de segurança e de negócio mais embasadas.

Procure uma solução de gerenciamento de exposição com uma visão centralizada e alinhada ao negócio da sua exposição, juntamente com KPIs claros para medir o progresso ao longo do tempo.

A solução também deve oferecer perspectivas que vão além de uma visão geral para que você possa se aprofundar em detalhes específicos em nível de ativo, departamento ou operação. Além disso, procure uma solução com recursos de análise comparativa para entender o desempenho do seu programa em relação a empresas semelhantes do setor.

Benefícios do gerenciamento de exposição.

O gerenciamento de exposição consiste em migrar de uma segurança reativa para uma estratégia mais proativa que reduza suas exposições. Ao adotar uma plataforma de gerenciamento de exposição, sua organização estará mais bem preparada para prever possíveis ataques e, ao mesmo tempo, reduzir proativamente os riscos.

Veja alguns benefícios de uma estratégia de gerenciamento de exposição:

Obtenha uma visibilidade abrangente

Com uma visão unificada da sua superfície de ataque, você pode identificar rapidamente todos os seus ativos, em todos os lugares, descobrir problemas de segurança relacionados e diminuir o tempo e o esforço necessários para reduzir o risco.

Antecipe as consequências de um ataque cibernético

Uma plataforma de gerenciamento de exposição pode ajudar você a entender melhor as relações entre seus ativos, exposições, privilégios e ameaças em toda a sua superfície de ataque, no local e na nuvem.

Priorize as ações

Ao identificar e focar continuamente vulnerabilidades que podem ser exploradas, vias de ataques e violações, você pode aprimorar suas habilidades de priorização de riscos para obter uma melhor perspectiva da correção para reduzir ameaças cibernéticas e prevenir ataques de forma mais eficaz.

Comunicação mais eficaz

Um programa de gerenciamento de exposição proporciona uma visão alinhada ao negócio das suas exposições para que você possa se comunicar de forma mais eficaz com as principais partes interessadas, de maneira alinhada às metas e aos objetivos do negócio.

Veja o Tenable One em ação

O Tenable One combina gerenciamento de vulnerabilidades baseado em riscos, verificação de aplicações Web, segurança da nuvem e segurança de identidade em uma única plataforma de gerenciamento de exposição. Ele oferece uma visão unificada de toda a sua superfície de ataque para que você possa abordar e gerenciar proativamente o risco de todos os seus ativos.

Notas rápidas do blog de gerenciamento de exposição

Gerenciamento de exposição: reduza o risco na superfície de ataque moderna

Muitas equipes de segurança estão presas à reatividade e, muitas vezes, isso ocorre porque seus programas estão isolados e elas têm tantas ferramentas, que geram tantos dados, que não sabem o que fazer com eles ou o que focar primeiro.

Esta postagem avalia como o gerenciamento de exposição pode proporcionar a visibilidade necessária para prever ameaças de forma mais eficaz, priorizar a correção e reduzir os riscos. Leia mais para saber como você pode usar uma plataforma de gerenciamento de exposição a fim de unificar os dados de cada uma das suas ferramentas de avaliação e controles e ver claramente onde existem dependências. O resultado é a capacidade de entender de forma mais eficaz a verdadeira natureza de onde você pode estar exposto a um ataque e seu possível impacto.

Gerenciamento de exposição: sete benefícios de uma abordagem de plataforma

Tradicionalmente, a maioria dos profissionais de segurança usa uma variedade de ferramentas discrepantes, cada uma projetada especificamente para apenas um aspecto da superfície de ataque. Por exemplo, uma ferramenta para TI, outra para OT. Uma ferramenta para a nuvem. Mas será que essa é a abordagem mais eficaz? Essas ferramentas geralmente isolam os dados em plataformas próprias, impossibilitando a obtenção de uma visão abrangente de todos os ativos e vulnerabilidades no seu ambiente expansivo.

Esta postagem do blog aborda a questão: o que é mais eficaz? Essas ferramentas ou uma solução consolidada? Analisando atentamente os prós e os contras de cada uma delas, saiba mais sobre sete motivos pelos quais você deve considerar uma plataforma abrangente de gerenciamento de exposição para substituir essas soluções pontuais.

Como o gerenciamento de exposição pode aumentar a eficácia do seu pen testing

Como você pode tirar melhor proveito dos seus pen tests e deixá-los mais eficazes? Este blog analisa mais a fundo como uma estratégia de gerenciamento de exposição pode aprimorar seus pen tests para melhorar sua postura de segurança cibernética. Por exemplo, com uma plataforma de gerenciamento de exposição, você pode conduzir verificações de vulnerabilidade de rotina, em vez de esperar os resultados dos pen tests.

Leia esta postagem para saber mais sobre os benefícios do gerenciamento de exposição e como você pode descobrir todos os seus ativos e vulnerabilidades relacionadas e concentrar seus pen tests na identificação de pontos cegos para reforçar suas defesas antes que os agentes de ameaças tirem vantagem das suas exposições.

Como proteger seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição

Lacunas de visibilidade são comuns em ambientes convergidos de TI/OT. Isso ocorre porque as ferramentas tradicionais de segurança de TI podem deixar as vulnerabilidades de OT passarem despercebidas, enquanto as ferramentas de segurança de OT podem não levar em consideração os ativos de TI dependentes.

Esta postagem do blog explora as ramificações das lacunas de visibilidade no seu ambiente de OT, como as identidades, que aumentam os riscos cibernéticos e os riscos ao negócio. Isso coloca você em maior risco de possíveis interrupções e tempo de inatividade, o que pode levar à perda de faturamento, condições de trabalho pouco seguras ou, em casos piores, até mesmo perda de vidas. Leia este blog para saber mais sobre o valor holístico do uso de uma plataforma de gerenciamento de exposição na sua superfície de ataque convergida de TI/OT.

Contexto é tudo: do gerenciamento de vulnerabilidades ao gerenciamento de exposição

Um programa de gerenciamento de vulnerabilidades é fundamental para as estratégias proativas de segurança cibernética; porém, a maioria das organizações se vê debaixo uma montanha de dados de vulnerabilidades que têm pouco contexto sobre o risco real ao negócio. Sem esse contexto, não é possível priorizar com eficácia as exposições de alto risco na sua superfície de ataque.

Este blog explora o valor mais amplo de uma estratégia de gerenciamento de exposição para superar desafios comuns, como sobrecarga de vulnerabilidades e resposta lenta à correção. Leia este blog para saber mais sobre como passar de uma mentalidade de gerenciamento de vulnerabilidades para uma mentalidade de gerenciamento de exposição, incluindo a compreensão do contexto dos ativos, o papel das identidades e o contexto das ameaças.

Mapeie e elimine vias de ataque viáveis antes que as violações comecem

Vias de ataques híbridas podem facilmente cruzar os domínios de segurança. Se você usa soluções de segurança pontuais, isso pode significar que está deixando essas vias de ataque passar despercebidas. Os agentes de ameaças torcem por isso. Eles mal podem esperar para tirar proveito dos seus descuidos e fazer o movimento lateral sem serem detectados nas suas redes.

Este blog examina mais de perto as lições aprendidas com invasores do mundo real e como as ferramentas pontuais limitam a visibilidade necessária para descobrir e eliminar as lacunas de segurança na superfície de ataque. Leia este blog para saber mais sobre os recentes ataques de alto perfil e como uma estratégia de gerenciamento de exposição pode ajudar suas equipes de segurança a obter melhores resultados de segurança.

Gerenciamento de exposição sob demanda

A visão que o adversário tem da sua superfície de ataque

Ao pensar como um invasor, suas equipes de segurança estarão mais bem preparadas para proteger proativamente sua superfície de ataque.

Este webinar sob demanda analisa por que a descoberta abrangente da superfície de ataque é um desafio para a maioria das equipes de segurança. Assista agora para saber mais sobre:

- Como é a sua empresa sob o ponto de vista de um invasor.

- Lições aprendidas com três ataques cibernéticos, incluindo táticas e vetores de ataque.

- Como você pode aprimorar suas estratégias de priorização e correção com uma maior colaboração entre as equipes.

Como os desafios relacionados a pessoas, processos e tecnologias prejudicam sua equipe de segurança cibernética

As normas de segurança do setor e do governo estão aumentando em número e se tornando mais complexas. Isso está dificultando para os profissionais de segurança cibernética acompanharem a evolução dos requisitos de conformidade.

Este webinar sob demanda explora as maneiras pelas quais suas equipes de segurança podem otimizar suas práticas de gerenciamento de exposição. Assista agora para saber mais sobre:

- Principais silos operacionais e tecnológicos que impedem a segurança proativa.

- Etapas que as organizações maduras adotam para aprimorar suas estratégias e cultura de segurança preventiva.

- Recomendações que você pode implementar rápido, independentemente da maturidade atual do seu programa.

O cenário de ameaças de segurança cibernética: onde você está agora?

Sua superfície de ataque moderna está em constante evolução, o que faz com que seja desafiador reduzir as complexidades para proteger sua empresa contra possíveis violações cibernéticas.

Este webinar sob demanda explora as maneiras pelas quais você pode ficar à frente dos invasores ao entender primeiro sua postura de segurança atual. Assista a este webinar (em inglês) para saber mais sobre:

- Desafios de visibilidade da superfície de ataque.

- Como proteger sua organização contra ameaças cibernéticas.

- Benefícios do gerenciamento de exposição.

- Como evitar armadilhas ao navegar pelas estratégias de segurança em constante evolução.

Quando se trata de vulnerabilidades, “crítico” nem sempre significa “crítico...”

Quanto mais ativos você tiver na sua superfície de ataque, maior será a chance de deixar vulnerabilidades passarem despercebidas. Se você desconhece todos os ativos que você tem e as vulnerabilidades associadas a eles, a eficácia dos seus processos de gerenciamento de patches diminui rapidamente.

Este webinar sob demanda explora como diminuir o atrito entre as equipes de infosec e TI para aprimorar sua postura de segurança cibernética. Assista a este webinar (em inglês) para saber mais sobre:

- O que torna uma vulnerabilidade crítica de fato crítica.

- Como os sistemas comuns de pontuação de vulnerabilidades podem impedir a aplicação eficaz de patches.

- Por que você deve eliminar a lacuna de comunicação entre suas equipes de segurança, TI e conformidade.

- Como simplificar a aplicação de patches para otimizar a correção

Identifique e aborde o risco cibernético de forma proativa

Muitas equipes de segurança cibernética têm dificuldades em prevenir ataques cibernéticos. Isso ocorre porque, muitas vezes, elas têm à frente uma montanha de dados de vulnerabilidades sem contexto e não têm as tão necessárias perspectivas sobre sua superfície de ataque.

Isso significa que, muitas vezes, elas não sabem o que precisa de sua atenção primeiro ou como corrigir os problemas de segurança que podem ter o maior impacto à organização.

As equipes de segurança modernas mais eficazes precisam evoluir de uma abordagem de gerenciamento de vulnerabilidades reativa para uma estratégia de gerenciamento de exposição proativa. Isso começa com a eliminação dos silos que impedem as equipes de segurança de obter as perspectivas abrangentes da superfície de ataque de que precisam para se manterem à frente dos ataques cibernéticos.

Conheça sua superfície de ataque

Uma segurança cibernética eficaz e proativa depende da visibilidade da superfície de ataque. Uma plataforma de gerenciamento de exposição pode proporcionar uma visão unificada de todos os seus ativos na sua superfície de ataque para que você possa identificar vulnerabilidades relacionadas, configurações incorretas e outros problemas de segurança. Essas informações são uma parte importante para entender onde estão suas exposições para que você possa priorizar e planejar o que fazer com elas.

Entenda sua exposição

É importante entender sua exposição para que você possa tomar decisões práticas de como abordá-las. O gerenciamento de exposição pode ajudar a medir sua postura de segurança atual e avaliar o desempenho das suas equipes na descoberta de falhas críticas e a rapidez com que podem corrigir problemas que reduzem o maior risco para a organização. Ao quantificar sua exposição, você deve ser capaz de responder a perguntas como: "Até que ponto estamos seguros?" e "Como estão nossas iniciativas de prevenção e mitigação?".

Visualize as vias de ataque

A pontuação baseada em riscos com criticidade de ativos e severidade de ameaças reduz o ruído em um fator de 23:1 e prioriza a correção com base no verdadeiro risco de exposição do seu negócio.

Compare os riscos

O gerenciamento de exposição oferece uma visão alinhada ao negócio do risco cibernético. Por exemplo, você pode configurar KPIs que medem o desempenho interno do seu programa ao longo do tempo e comparar a maturidade do programa com a de empresas semelhantes do setor. Isso ajudará você a alinhar o seu programa de segurança com as metas da sua organização e melhorar a comunicação com os executivos e as principais partes interessadas.

Veja o Tenable One em ação

Obtenha visibilidade abrangente da sua superfície de ataque moderna. Concentre esforços para prevenir possíveis ataques. Tome decisões de segurança e de negócio orientadas a dados.

- Tenable One