Os desafios da conformidade em várias nuvens

As organizações que usam nuvens públicas, como Amazon Web Services (AWS), Microsoft Azure e Google Cloud Platform (GCP), entendem que cada plataforma faz as coisas à sua maneira e, com essas diferenças, surgem desafios para proteger todas. Em um episódio recente da série de webinars Cloud Security Coffee Break da Tenable, falamos sobre esses desafios e como o Tenable Cloud Security pode ajudar. Confira os destaques da nossa discussão.

As ferramentas de automação e infraestrutura como código, como o Terraform, ajudaram organizações de todos os portes a mudar a forma como implementam e gerenciam sistemas em nuvens públicas. Porém, também geraram um aumento da nuvem e configurações incorretas que criam problemas de segurança. Diferentes equipes e cargas de trabalho podem se dispersar, dificultando a busca e a correção de problemas de segurança antes que se tornem desastres de segurança.

O problema piora com a adoção de várias nuvens, com a prática cada vez mais comum de organizações que optam por usar duas ou mais plataformas de nuvem pública para evitar colocar todos os ovos em uma única cesta. Embora essa diversificação tenha seus benefícios, ela também gera um desafio de segurança, porque cada plataforma faz as coisas de formas um pouco diferentes. Com frequência, são necessários especialistas para proteger e gerenciar cada uma separadamente.

Isso não escala bem e deixa de ser prático à medida que a infraestrutura de nuvem cresce e se torna mais dispersa. Em um episódio recente da série de webinars Cloud Security Coffee Break da Tenable, conversamos com Phillip Hayes, Senior Manager of Information Security da Tenable, e Alex Feigenson, Senior Manager of Security Engineering da Tenable, para falar sobre alguns desses desafios e como é conduzida a conformidade com várias nuvens.

Automação: o bom não existe sem o mau

Terraform, AWS CloudFormation, Dockerfiles, gráficos Helm e outras ferramentas de infraestrutura como código facilitam e agilizam a automação do provisionamento de sistemas, mas também viabilizam a criação de instâncias que não estão em conformidade com as políticas de segurança da empresa.

"Existem muitas ferramentas de automação excelentes e podemos escolher entre várias delas, como Terraform e AWS CloudFormation, mas muitas delas não têm padrões sensatos", afirma Alex.

Algumas linhas do código do Terraform podem dar suporte a uma, centenas ou milhares de instâncias na AWS ou no Azure em poucos minutos. Algumas configurações padrão que usamos podem ser seguras, mas é provável encontrar dezenas de configurações padrão que não são.

"Talvez você pegue algum código de exemplo do Terraform na Web e pense: "Nossa! Eu acabei de instalar máquinas na AWS. Como foi fácil!", diz Alex. "E, no minuto seguinte, você recebe uma ligação da equipe de segurança."

Descobrir configurações incorretas que expõem a sua organização a riscos de segurança no ambiente de nuvem já é ruim o suficiente, mas descobrir a causa delas — e como corrigi-las — é um desafio ainda maior. "Quando multiplicamos isso por várias nuvens, fica muito, muito pior", observa Phillip.

Para Phillip, evitar esses tipos de cenários faz parte de seu trabalho diário como Head of Information Security. É um problema que ficou mais difícil de resolver, principalmente nos últimos dez anos.

"Que maravilha poder fazer esse tipo de automação hoje em dia a um custo tão baixo e com tanta rapidez", diz Phillip. "Porém, sem saber, você pode estar implementando elementos perigosos, ou talvez a AWS tenha lançado um novo recurso que você desconheça e o que era seguro 72 horas atrás, de repente, já não é mais."

No geral, proteger várias nuvens significa usar várias ferramentas

Os fornecedores de nuvem pública reconheceram esse problema e desenvolveram ferramentas para ajudar seus clientes a proteger os ambientes e as cargas de trabalho executadas neles. Mas, conforme a escala de tudo cresce, equipes de segurança que usam várias nuvens precisam contar com ferramentas diferentes, normalmente fornecidas por cada fornecedor de nuvem, para cada plataforma.

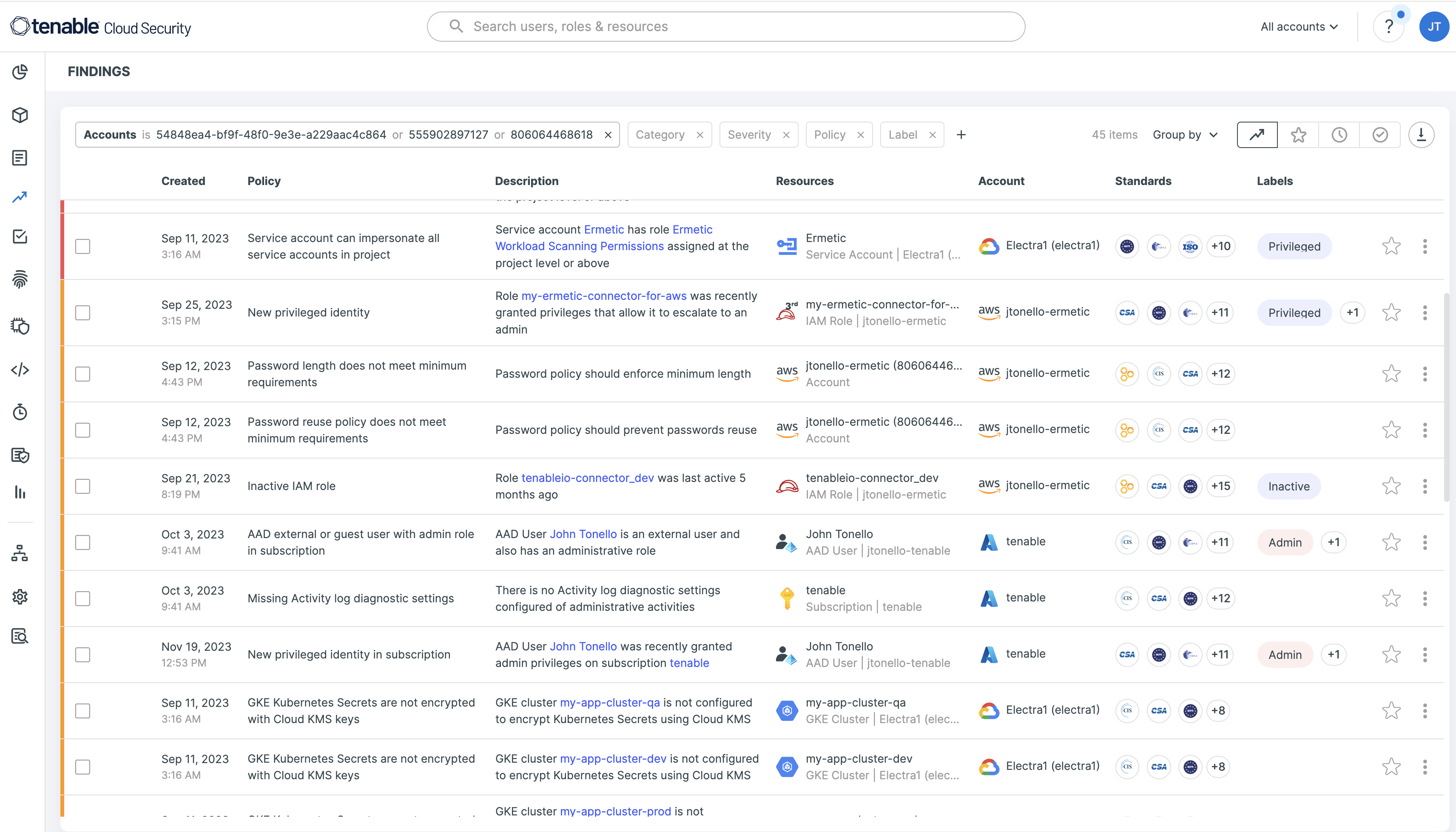

Para ter eficiência, Phillip e sua equipe não precisaram ir muito longe para encontrar uma ferramenta que atendesse às suas necessidades. Eles adotaram o Tenable Cloud Security, anteriormente Tenable.cs, e puderam dar feedback de usuário para os engenheiros do Tenable Cloud Security sobre suas necessidades. O Tenable Cloud Security usa APIs de nuvem para coletar dados de diferentes plataformas de nuvem, agregar os dados, verificar problemas de segurança e unificar os resultados. Ele proporciona uma visão completa dos recursos da nuvem e de todas as configurações incorretas de segurança que os afetam.

"Existem muitas nuvens por aí", afirma Phillip. "Rapidamente, agregação e centralização tornam-se uma necessidade."

O Tenable Cloud Security oferece uma única interface para várias nuvens

O Tenable Cloud Security proporciona uma visão unificada entre a AWS, o Azure e o GCP para que as equipes de segurança possam ver tudo o que está sendo executado nas nuvens públicas, identificar os problemas mais críticos e iniciar o processo de correção com tíquetes integrados do Jira e solicitações pull do Git.

As equipes de segurança também podem se beneficiar das vantagens de mais de 1.500 políticas integradas que oferecem suporte à conformidade com uma variedade de estruturas de segurança, como Center for Internet Security (CIS), National Institute of Standards and Technology (NIST) e Systems and Organization Controls (SOC-2), bem como regulamentos como o Regulamento Geral de Proteção de Dados (GDPR) e a Lei de Portabilidade e Responsabilidade de Provedores de Serviços de Saúde (HIPAA). Os filtros mostram rapidamente os recursos de nuvem que estão — ou não — em conformidade.

"Isso ajuda no dia a dia", observa Phillip. "Se estamos fazendo a triagem de um incidente, se alguém está tendo um problema com um recurso, acesso exagerado, ou não sabe onde está alguma coisa, a agregação entra rapidamente em jogo. É muito eficiente para as nossas necessidades, quando comparado às ferramentas de nuvem individuais."

O Tenable Cloud Security também deixa os relatórios de auditoria de segurança muito mais rápidos e fáceis, diz ele. Os relatórios integrados possibilitam oferecer resumos detalhados às equipes de governança e conformidade.

"Isso economiza muito tempo porque não precisamos criar ferramentas para fazer todas essas verificações e mostrar onde estamos em conformidade ou não", afirma Phillip. "Esse é um aspecto contínuo do nosso trabalho ao qual precisamos responder constantemente, e uma ferramenta como essa ajuda na eficiência."

Saiba mais sobre CSPM e o Tenable Cloud Security aqui.

- Cloud