Gerenciamento de exposição além dos endpoints

Confiar em uma abordagem centrada em endpoints para o gerenciamento de exposição pode gerar pontos cegos que aumentam os riscos. Você precisa ver seu ambiente como um invasor o vê.

Principais conclusões:

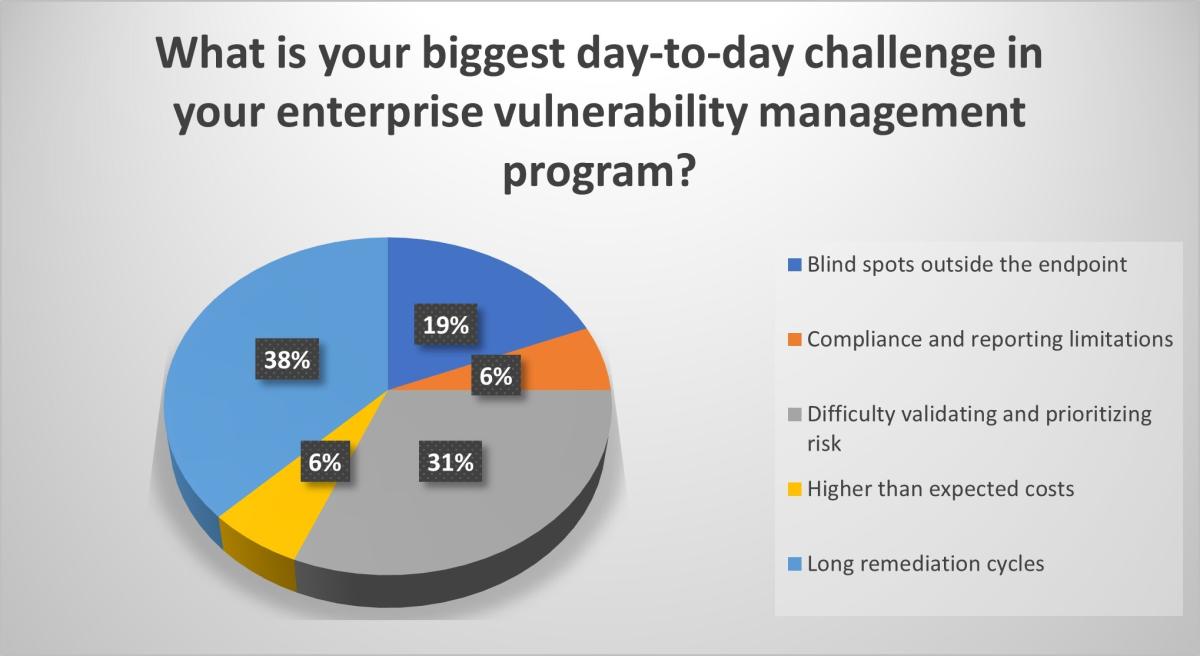

- Os longos ciclos de correção e a dificuldade de priorizar os riscos são desafios significativos para as equipes de segurança.

- Os recursos de gerenciamento de exposição incorporados às ferramentas de segurança existentes resultam em fadiga dos painéis e processos manuais que reduzem o tempo de resposta.

- O gerenciamento unificado de exposição oferece às equipes o contexto e a intel de que precisam e se integra aos sistemas de registro existentes para acelerar o tempo de correção.

Como escalar com o cenário de ameaças? Esse é um dos maiores desafios enfrentados pelas organizações de segurança.

O ponto de entrada de um invasor pode ser uma vulnerabilidade crítica em um servidor voltado para o público, uma configuração incorreta severa na nuvem ou uma permissão com excesso de privilégios em um sistema de identidade. Os agentes de ameaças só precisam explorar uma única configuração incorreta ou vulnerabilidade para entrar em um ambiente, onde rapidamente passam a utilizar técnicas "living off the land", usando ferramentas legítimas para fazer o movimento lateral e escalonar privilégios. Eles utilizam uma ampla superfície de ataque que inclui IA, ambientes de nuvem, aplicações Web, APIs, sistemas de identidade, tecnologia operacional (OT) e IoT. E equipes de segurança sobrecarregadas giram em torno de uma mentalidade de "violação presumida".

Para entender o escopo do desafio, considere o seguinte: De 1999 a 2019, 124 mil CVEs foram registrados e rastreados pelo MITRE. De 2019 a 2024, esse número quase dobrou para 240 mil e, hoje, está em 300 mil.

Fornecedores de ferramentas de segurança com experiência em uma área específica, como detecção e resposta de endpoints (EDR), podem oferecer serviços complementares de gerenciamento de vulnerabilidades ou gerenciamento de exposição às suas ofertas. Pode parecer fácil adicionar esses recursos a uma implementação existente. Porém, confiar nessas ofertas para gerenciar um ambiente complexo pode resultar em pontos cegos que aumentam os riscos.

Para acompanhar o cenário de ameaças, as equipes de segurança precisam ser capazes de ver o ambiente da mesma forma de um invasor.

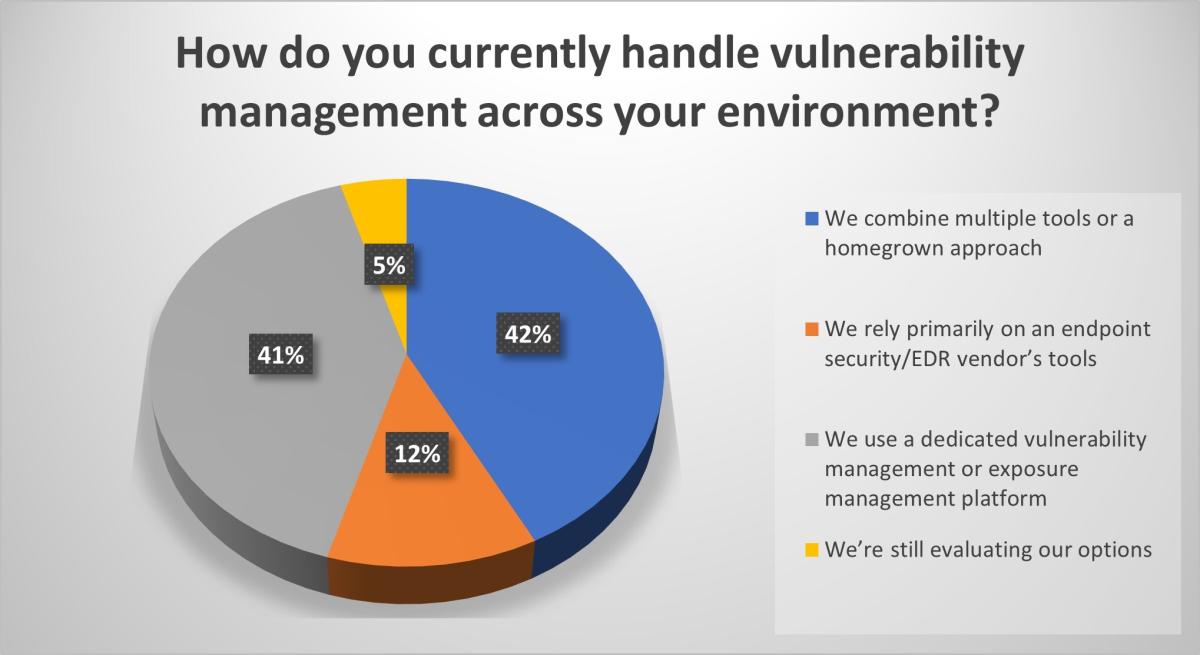

No entanto, 42% dos entrevistados em uma recente pesquisa de webinar da Tenable combinam várias ferramentas e uma abordagem interna para proteger seus ambientes, enquanto outros 12% contam principalmente com as ferramentas de um fornecedor de segurança de endpoints.

Os invasores modernos raramente focam em apenas uma parte da infraestrutura, e uma visão centrada em endpoints cria pontos cegos perigosos que podem ser explorados pelos invasores. O webinar da Tenable Beyond the Endpoint: Exposure Management That’s Proactive descreveu as lacunas do mundo real criadas por uma abordagem de segurança centrada em endpoints, incluindo exposições que passaram despercebidas, dependência da cobertura de fornecedores, demora na detecção e dificuldades de conformidade.

"Você quer adotar a mentalidade de 'violação presumida'? Isso não significa que você precisa ter a mentalidade de 'aceitar a violação'", diz John Hendley, VP de Segurança Cibernética da Coalfire, parceira MSSP da Tenable, durante o webinar. "Não precisamos facilitar as coisas para quem tenta invadir e fazer algo mal-intencionado."

Hendley observou que percebe muita fadiga de painéis entre clientes que reúnem diversas ferramentas e depois têm dificuldade em obter uma compreensão clara de onde estão mais expostos a riscos.

"Em segurança, há duas constantes: tempo e contexto", afirma Raymond Carney, Diretor Sênior da Tenable Research. "Muitas vezes, tendemos a encarar a segurança apenas como uma competência técnica que nós aplicamos. Mas, para ter sucesso, precisamos elevá-la ao nível do negócio." Para isso, é preciso compreender o possível impacto que uma determinada vulnerabilidade pode ter sobre o negócio e ser capaz de contextualizar essas informações para os executivos da alta gestão, que precisam saber se o negócio está em risco.

Uma abordagem de segurança centrada em endpoints não fornece o contexto de que as organizações precisam para reduzir os riscos de forma proativa. Ferramentas isoladas não só aumentam a fadiga dos painéis, como também dificultam a integração dos workflows de correção aos sistemas de registro de TI, como Jira e ServiceNow.

Mais de um terço dos participantes do webinar (38%) citou os longos ciclos de correção como seu maior desafio no dia a dia, enquanto 31% têm dificuldade em validar e priorizar os riscos.

"O bom da Tenable é que, por ter integrações tão ricas, ela pode alimentar esses dados nos seus sistemas de registro, onde seus dados residem, onde suas equipes vão para fazer as correções", comenta Hendley. "Esse é um multiplicador de forças muitíssimo poderoso."

Cinco fatores que diferenciam o gerenciamento de exposição da Tenable

Uma plataforma de gerenciamento de exposição unificada, como o Tenable One, oferece às equipes de segurança a intel e o contexto necessários para reduzir os riscos na complexa superfície de ataque. Estas são as cinco principais maneiras pelas quais o Tenable One se destaca:

- Fontes de dados: muitos fornecedores de endpoints extraem dados de outras fontes, podendo gerar atrasos que podem retardar as iniciativas de correção. A equipe de Operações especiais de pesquisa da Tenable Research analisa mais de 50 trilhões de pontos de dados, permitindo que a Tenable forneça cobertura para >40% mais vulnerabilidades do Windows Server e 16% mais CVEs do que os concorrentes. Em média, quatro feeds de plug-in são publicados por dia.

- Transparência: as páginas de plug-in da Tenable mostram claramente o que é coberto pelo feed atual, o que está em pipeline e a cobertura de auditoria e conformidade disponível.

- Intel de vulnerabilidades: a Tenable Research está sempre de olho nas evidências observáveis do cenário de ameaças, fornecendo aos clientes a intel de exposição contextualizada e as análises necessárias para gerenciar os riscos de ativos críticos do negócio. Com que objetivo? Elimine o ruído e forneça intel crítica sobre as ameaças cibernéticas mais perigosas que surgem nos dias de hoje. Desde o início de 2024, nosso conteúdo de consultoria, observações de vulnerabilidades e dados emergentes precederam a publicação do catálogo Known Exploited Vulnerabilities (KEV) da CISA em uma média de oito dias e meio.

- Priorização: a possibilidade de reduzir os 300 mil CVEs publicados aos 800 classificados como críticos pelo Tenable Vulnerability Priority Rating e, depois, aos 17 ou 20 por ano que têm o maior impacto ajuda a focar nas áreas com maior probabilidade de ocorrer uma violação e no possível impacto ao negócio.

- Gerenciamento de ativos: a plataforma da Tenable foi projetada para ajudar a identificar sistemas que você nem sabia que tinha, de modo que você possa ter a visão que o invasor tem do seu ambiente. Com o aumento do uso da IA e o crescimento da shadow AI, isso nunca foi tão importante.

Conclusão

A segurança centrada em endpoints é insuficiente para a superfície de ataque moderna. Contar com as ferramentas de fornecedores de EDR pode causar pontos cegos críticos. Os invasores modernos exploram configurações incorretas na nuvem, aplicações Web, APIs, sistemas de identidade e OT/IoT; e as ferramentas de endpoints não foram criadas para ver ou avaliar nenhum deles.

Para superar os desafios de segurança, é necessário ir além da fadiga dos painéis e dos processos manuais. A integração de uma única plataforma de gerenciamento de exposição aos sistemas de registro existentes na organização (ex.: ServiceNow, Jira) automatiza a criação e o roteamento de tíquetes, transformando os dados em workflows de correção eficientes e rastreáveis.

Um gerenciamento de exposição eficaz permite concentrar esforços no que realmente importa, oferecendo uma intel clara e contextualizada, baseada em atividades reais de agentes de ameaças, para que você possa focar nos riscos de maior impacto. A equipe de RSO da Tenable utiliza uma análise maciça de dados para fornecer uma cobertura superior de vulnerabilidades e avisos avançados cruciais de dias ou semanas sobre ameaças emergentes, em vez de depender de fontes externas mais lentas, como o National Vulnerability Database (NVD) ou o CISA KEV.

Uma plataforma de gerenciamento de exposição unificada oferece uma visão contextual dos riscos, abrangendo vulnerabilidades, configurações incorretas, identidades com excesso de privilégios e outros pontos fracos, para que você possa identificar e fechar lacunas de forma proativa em toda a superfície de ataque.

Learn more

Assista ao webinar sob demanda Beyond the Endpoint: Exposure Management That's Proactive

- Exposure Management