Como estabelecer um programa de segurança na nuvem: práticas recomendadas e lições aprendidas

À medida que desenvolvemos o programa de segurança da nuvem da Tenable, nós da equipe de Infosec fizemos muitas perguntas e enfrentamos desafios interessantes. Ao longo do caminho, aprendemos lições valiosas e incorporamos práticas recomendadas importantes. Nesta postagem, discutiremos como abordamos a implementação do nosso programa de segurança da nuvem usando o Tenable Cloud Security e compartilharemos recomendações que podem ser úteis.

A segurança na nuvem tornou-se uma prioridade máxima para muitas organizações devido à maior complexidade de ambientes da nuvem e o número crescente de ameaças de segurança. Para ajudar a identificar e gerenciar esses riscos de segurança, muitas organizações usam soluções de plataforma de proteção de aplicações nativas da nuvem (CNAPP). No entanto, mesmo com as melhores ferramentas disponíveis, você ainda precisa de uma estratégia eficaz para manter uma postura forte de segurança na nuvem a longo prazo.

Nos últimos anos, nós da equipe de Infosec da Tenable enfrentamos uma série de desafios de segurança da nuvem e aprendemos lições valiosas sobre como desenvolver um programa de segurança da nuvem eficaz. Como muitos de nossos clientes, fizemos muitas perguntas sobre responsabilidades, correção, métricas e relatórios.

Nesta postagem, discutiremos como abordamos a implementação do nosso programa de segurança em nuvem usando o Tenable Cloud Security e incluiremos recomendações que podem ajudar você a aprimorar seu próprio programa de segurança. Abordaremos questões como a importância de estabelecer visibilidade e propriedade da conta na nuvem e de garantir a conformidade da conta usando relatórios. Também ofereceremos recomendações para ajudar a priorizar os esforços de correção.

Configure contas na nuvem

Não importa o tamanho da sua presença na nuvem, é importante saber quais contas de nuvem você tem. Não importa se você tem contas de produção, desenvolvimento ou sandbox, ou ainda uma combinação delas, é importante determinar quais recursos estão sendo executados nessas contas e como eles são usados.

Por exemplo, se você não tiver visibilidade total da sua presença na nuvem, poderá facilmente acabar com recursos superprivilegiados ou acessíveis publicamente, devido a problemas como TI paralela, rotatividade de funcionários e fusões ou aquisições recentes. Saber como suas contas são usadas pode ajudar você a organizá-las e gerenciá-las de forma eficaz no Tenable Cloud Security.

Antes de integrar contas, é importante determinar como você deseja estruturá-las no Tenable Cloud Security. Não importa se você tem várias organizações ou contas individuais para integrar, você pode estruturá-las facilmente no console usando pastas. As pastas oferecem uma ótima opção para agrupar contas logicamente com base em unidades de negócios, ambientes de produção ou desenvolvimento.

Se você estiver integrando uma organização como Amazon AWS, Microsoft Azure, Google Cloud Platform (GCP) ou uma locação como Oracle Cloud Infrastructure (OCI), poderá definir suas configurações para integrar automaticamente novas contas e atualizar a estrutura de pastas conforme seu ambiente de nuvem muda.

Determine proprietários de contas

Após a integração de suas contas, você precisará atribuir proprietários a elas. Os proprietários das contas atuam como os principais contatos e tomadores de decisão de suas contas. Eles são responsáveis por garantir a segurança geral da conta e aceitam o risco de todos os recursos excluídos nas contas, independentemente da propriedade.

Recomendamos ter pelo menos dois proprietários de conta, sendo um deles gerente ou alguém em cargo superior. Essa configuração não só fornece uma ótima solução de backup, mas também fornece um contato que pode tomar decisões sobre problemas de custo, responder a questões de segurança e aprovar solicitações de acesso para essa conta.

À medida que você trabalha para identificar e selecionar proprietários de contas, também recomendamos obter endereços de e-mail para cada conta. Dessa forma, as equipes de segurança podem entrar em contato com os proprietários das contas sobre quaisquer problemas relacionados a elas. Relatórios também podem ser criados no Tenable Cloud Security e enviados automaticamente por e-mail para as equipes regularmente.

Escolher proprietários de contas pode levar tempo, dependendo do número de ambientes de nuvem que você tem. À medida que sua organização muda, recomendamos manter o controle de suas contas e proprietários fora da plataforma CNAPP em um local centralizado e acessível para todas as equipes consultarem.

Configure acesso

Depois de selecionar os proprietários da sua conta, o próximo passo é estabelecer quem precisa acessar suas contas. Primeiro, recomendamos revisar quais equipes estão acessando cada conta, o nível de acesso e o número de recursos que estão gerenciando. Essas informações ajudarão você a determinar quem será a equipe principal para cada conta e quais permissões eles precisam dentro do Tenable Cloud Security.

Na maioria dos casos, as equipes principais incluem os proprietários da conta e os membros da equipe associada. No entanto, o acesso a algumas contas pode incluir apenas os proprietários da conta. Por exemplo, se sua equipe de engenharia de confiabilidade do site (SRE) gerencia muitos recursos em sua conta de produção e tem acesso total de administrador, ela deve ser definida como a equipe principal no Tenable Cloud Security.

Os membros principais da equipe são designados para a função de Colaborador, o que lhes permite gerenciar totalmente as exclusões de políticas e adicionar rótulos manuais aos recursos. Ao usar essa função, você impede que outras equipes com função de acesso de Visualizador à conta adicionem exceções não autorizadas em descobertas que elas podem ou não possuir.

Se você tiver várias equipes acessando uma conta, talvez seja necessário fornecer acesso a equipes secundárias no Tenable Cloud Security. As equipes secundárias recebem a função de Visualizador nas contas onde gerenciam recursos. Essa função é ideal se você tiver várias equipes de engenharia que gerenciam recursos em uma conta, para que possam revisar e corrigir descobertas.

Por fim, suas equipes de TI ou Infosec teriam acesso à função de Administrador no Tenable Cloud Security. Esse acesso permite que eles integrem contas, configurem definições e integrações e gerenciem o acesso JIT no console.

Assim como acontece com suas contas da nuvem, nem toda equipe precisa ter acesso para fazer login e acessar recursos. Implementar controles de acesso usando o Tenable Cloud Security ajudará a garantir que membros autorizados da equipe tenham acesso às contas aprovadas.

Monitore a conformidade

Um aspecto importante de qualquer programa de segurança da nuvem é garantir a conformidade com os padrões do setor que atendem aos seus requisitos legais, regulatórios e comerciais.

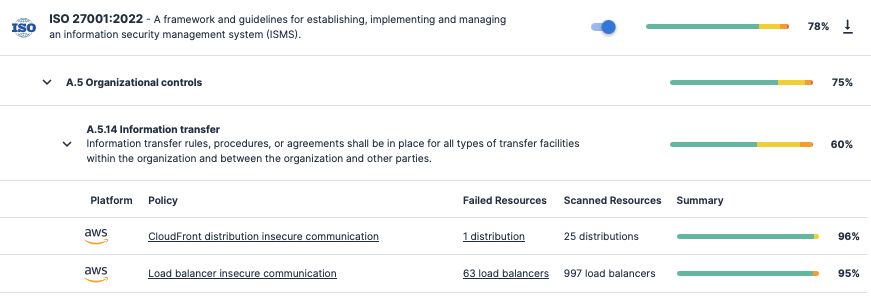

O Tenable Cloud Security oferece muitas opções para ajudar você a monitorar continuamente sua postura de segurança em relação a padrões como o Center for Internet Security (CIS) Benchmarks, o General Data Protection Regulation (GDPR) e o NIST Cybersecurity Framework (CSF).

Antes de habilitar esses padrões, você deve determinar quais tipos de recursos ou dados precisa proteger.

Se você estiver executando clusters Kubernetes, recomendamos integrá-los ao Tenable Cloud Security para obter visibilidade e cobertura adicionais em seus ambientes Kubernetes e de contêiner. Há duas maneiras convenientes de implementar a cobertura do Kubernetes Security Posture Management (KSPM): por meio de gráficos do Helm ou conceder acesso à rede dentro do cluster. Se você tiver máquinas virtuais ou contêineres em execução em suas contas, poderá habilitar a Proteção de carga de trabalho para identificar e relatar vulnerabilidades em suas cargas de trabalho na nuvem.

Depois de habilitar os padrões de conformidade, você deve trabalhar para determinar em quais contas habilitar os relatórios de conformidade. Ao adicionar um relatório agendado usando o tipo de relatório de descobertas em aberto, você pode selecionar as contas e os padrões de conformidade, definir um horário de entrega e adicionar endereços de e-mail para enviar o anexo CSV de forma recorrente.

No console, os membros da equipe com acesso à conta podem baixar relatórios anteriores arquivados na seção de histórico de relatórios. Mesmo que um membro da equipe não tenha acesso direto ao Tenable Cloud Security, não tem problema. As informações no anexo CSV incluem todas as informações relevantes para que qualquer pessoa visualize rapidamente a localização do recurso, o nível de gravidade e as etapas para corrigir essa descoberta em uma conta.

Revise e corrija descobertas

Ao analisar as descobertas no Tenable Cloud Security, as equipes frequentemente nos perguntam por onde começar e como priorizar esses esforços de correção. Recomendamos que as equipes primeiro revisem os recursos em suas contas e usem o filtros de Tags para destacar os recursos que gerenciam.

Ter uma política de marcação consistente é essencial para qualquer programa de segurança da nuvem bem-sucedido, pois permite que as equipes gerenciem recursos por parâmetros como custo, equipes e propósito conforme sua organização muda. Não marcar recursos de forma consistente pode levar ao aumento de custos e a tempos de resposta a incidentes mais longos, além de impactar os esforços de conformidade.

Se você não tiver uma política de marcação consistente implementada em sua infraestrutura de nuvem, o recurso Rótulos no Tenable Cloud Security oferece uma ótima opção para ajudar nesses esforços. Equipes com acesso à função de Colaborador ou Administrador podem usar os Rótulos automáticos que são aplicados com base em tags ou os Rótulos manuais que são aplicados aos recursos.

Portanto, se você tem equipes de TI, engenharia ou outras que gerenciam recursos em sua conta, ou se o recurso de destino não oferece suporte à marcação, usar rótulos é uma ótima solução para identificar rapidamente os proprietários dos recursos, o que ajudará nos esforços de correção.

Quando você estiver pronto para abordar as descobertas, recomendamos priorizar os esforços de correção nesta ordem.

- Aborde recursos com descobertas críticas e de alta gravidade.

- Corrija sistemas operacionais desatualizados ou próximos do fim de sua vida útil.

- Revise e corrija recursos superprivilegiados.

- Remova segredos expostos.

- Exclua todos os recursos não utilizados e inativos.

O Tenable Cloud Security também oferece opções para enviar alertas aos membros da equipe por e-mail ou Slack sobre recursos com base em critérios específicos em suas contas. Essas sugestões fornecem um bom ponto de partida para ajudar você a decidir o que precisa de atenção imediata e o que pode ser resolvido mais tarde.

Exclusões

Em qualquer organização, sempre haverá problemas de segurança que não são resolvidos por vários motivos. Depois de corrigir as descobertas, você pode ter recursos aos quais precisa adicionar exceções. O Tenable Cloud Security oferece opções de exceções permanentes e temporárias para atender aos requisitos da sua organização. Para exceções permanentes, recomendamos dois casos de uso em que as exclusões são concedidas e consideradas aceitáveis:

- Você tem um controle compensatório que atenua o risco.

- Não é possível corrigir a descoberta com falha devido a um requisito explícito de caso de uso comercial.

Independentemente de você ter uma política corporativa em vigor ou não, é importante responsabilizar os proprietários das contas pelos recursos excluídos das contas que eles gerenciam. Quando uma descoberta é excluída, ela se torna parte do processo de aceitação de risco e impactará suas pontuações gerais de conformidade.

No Tenable Cloud Security, você pode adicionar exclusões de várias maneiras. Exemplos de exclusões permanentes podem incluir quaisquer recursos públicos que possam ser usados pelos clientes, como uma instância, um bucket ou uma conta de armazenamento do EC2 da AWS. Exclusões baseadas em tempo podem ser recursos com vulnerabilidades que podem ser corrigidas em um sprint futuro. Se o prazo for perdido, a exceção expirará e a descoberta de recurso retornará para a fila de descobertas abertas.

Você também tem a opção de gerenciar exclusões para cada política, o que permite excluir recursos individualmente ou por padrão.

Ao excluir um recurso por padrão, você tem a opção de adicionar por Amazon Resource Names (ARN), Nome ou Tag. Esse recurso permite que você exclua vários recursos de uma só vez em sua organização.

Principais indicadores de desempenho (KPIs)

Depois de abordar suas descobertas, o próximo passo é medir as métricas de conformidade e o desempenho ao longo do tempo. Os indicadores-chave de desempenho (KPIs) são usados para avaliar os esforços de conformidade de uma organização em relação a um padrão de conformidade conhecido. Como parte de um programa de segurança de nuvem aprimorado, monitorar métricas de KPI mensalmente é um bom ponto de partida. Também é importante que você trabalhe com sua equipe de liderança para determinar e definir um conjunto de KPIs a serem monitorados como parte do seu programa.

Um exemplo de KPI poderia ser manter pelo menos 85% ou mais para uma pontuação de conformidade satisfatória. Depois que esses KPIs forem determinados e acordados, as equipes poderão rastrear essas alterações na seção do painel do console do Tenable Cloud Security.

Para monitorar essas alterações, primeiro selecione a conta de destino no canto superior direito do console. Na seção Dashboard (Painel), confira o widget Compliance (Conformidade) para monitorar alterações nos últimos 7, 30 ou 90 dias.

Você também pode analisar uma análise das pontuações de conformidade na seção Compliance (Conformidade).

Apresente o programa de segurança da nuvem aos proprietários de contas

Como etapa final, recomendamos reunir-se com os proprietários das contas para discutir os detalhes do programa de segurança da nuvem. Ao apresentar essas informações, é importante discutir os motivos para implementar esse programa e o que os proprietários de contas são responsáveis por garantir. Os proprietários de contas devem estar cientes de que um programa de segurança da nuvem é projetado para ajudar a garantir a privacidade dos dados e a conformidade regulatória, além de proteger contra riscos de segurança.

Também é importante comunicar aos proprietários das contas quais contas eles gerenciam e às quais terão acesso dentro do Tenable Cloud Security. Para relatórios de conformidade, detalhes sobre o que será fornecido aos proprietários das contas devem ser incluídos. Será útil fornecer sugestões sobre como as equipes podem começar revisando e corrigindo as descobertas. Inclua também informações sobre o processo de exclusão e os casos de uso aceitáveis para sua organização. Por fim, inclua quais KPIs os proprietários de contas devem almejar.

Criar uma página de documentação interna que inclua o nome da conta, os padrões de conformidade aplicáveis e os proprietários da conta será útil como referência para proprietários de contas atuais e futuros.

Conclusão

O desenvolvimento de um programa de segurança da nuvem vai além de uma implementação única. Manter um programa forte é um esforço constante que requer apoio de todas as equipes da sua organização. Esperamos que as lições aprendidas e as práticas recomendadas que compartilhamos aqui ajudem você a impulsionar sua estratégia do programa de segurança na nuvem com a ajuda de nossa solução abrangente Tenable Cloud Security.

Para obter mais informações sobre o Tenable Cloud Security e como você pode usá-lo para aprimorar seu programa de segurança em nuvem, confira a publicação “Fortaleça sua novem: como dominar a segurança da CNAPP” e a postagem “If You Only Have Five Minutes, Here’s CNAPP in a Snap”.

- Cloud