Ataque de ransomware à Colonial Pipeline: Como reduzir o risco em ambientes de OT

É hora de os ambientes de tecnologia operacional (OT) buscarem uma abordagem mais proativa à segurança cibernética, transformando a manutenção cibernética em uma prática tão rotineira quanto a manutenção mecânica de sistemas e equipamentos.

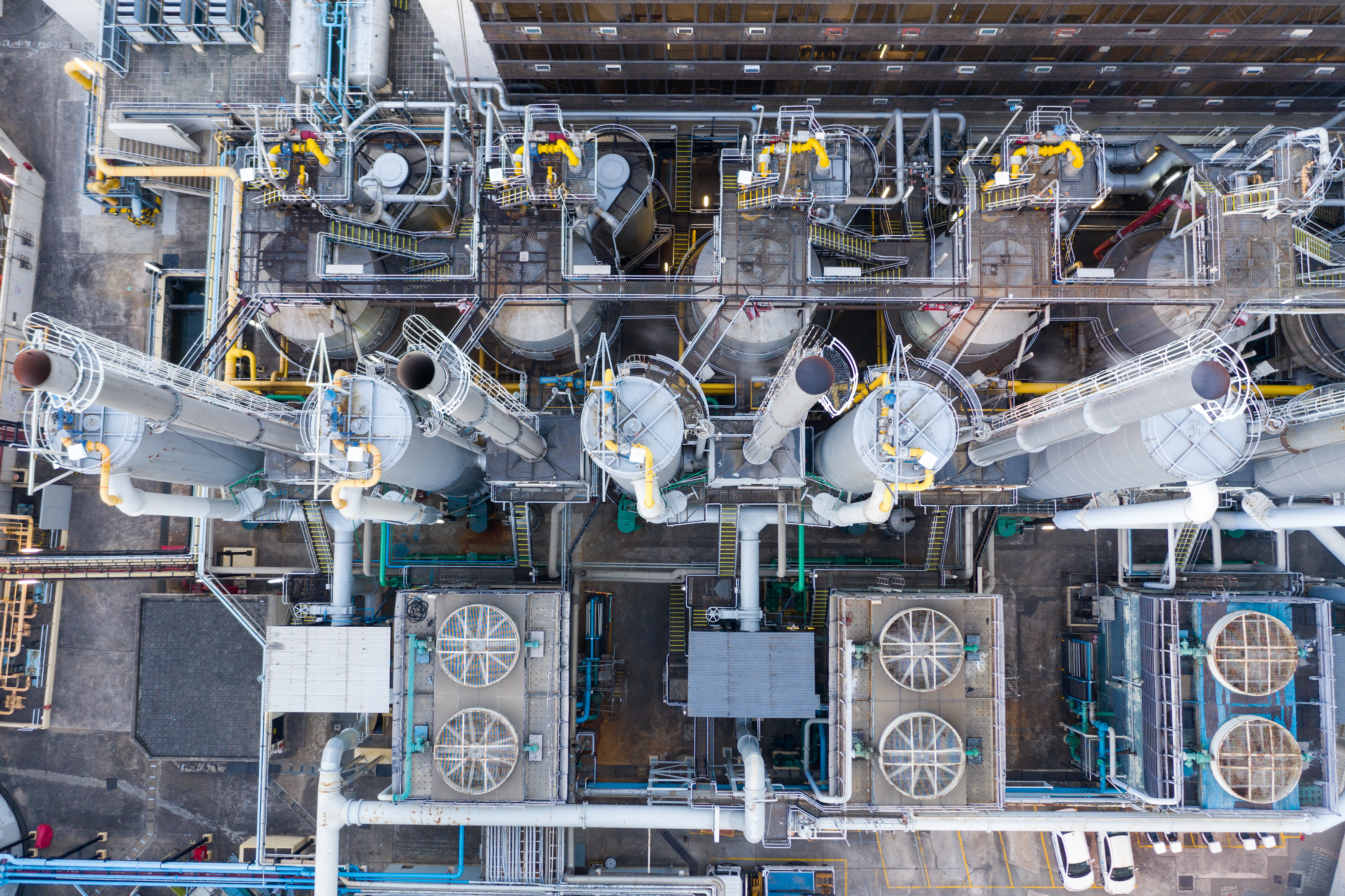

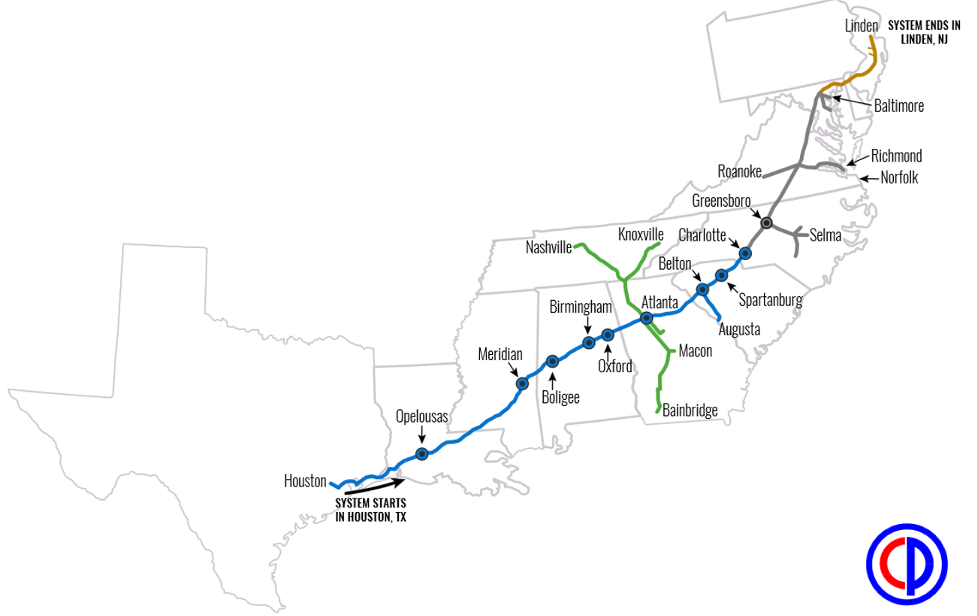

Um grande fornecedor de petróleo e gás para a costa leste dos EUA foi derrubado em 8 de maio após o relato de um ataque de ransomware. O ataque à Colonial Pipeline de 8.850 km de comprimento, responsável por 45% do petróleo e do gás usados na costa leste, é o ataque mais recente direcionado à indústria de petróleo e gás, que é considerada uma das 16 áreas de infraestrutura crítica identificadas pelo Departamento de Segurança Interna dos EUA.

Não é surpresa que o desligamento ou a interrupção de um duto receba grande atenção da mídia. Mas o ataque também levanta a questão: o quanto a nossa infraestrutura crítica está exposta a ataques?

Fonte: Colonial Pipeline

O paradigma da mudança da tecnologia operacional

Embora a tecnologia operacional (OT) necessária nas operações de petróleo e gás tenha sido isolada e protegida por air-gap no passado, hoje esses sistemas estão cada vez mais conectados à infraestrutura de TI e à internet, abrindo novas vias de ataque. Essa convergência cria um ambiente no qual todo e qualquer aspecto das operações de petróleo e gás pode estar vulnerável a ataques à TI ou à OT, abrindo a possibilidade de movimentação lateral.

Além disso, muitos ataques de ransomware usam o Active Directory (AD) para fazer a movimentação lateral e o escalonamento de privilégios após a penetração inicial. Além disso, novos malwares incluem cada vez mais códigos para direcionar as configurações incorretas do AD. O AD tornou-se o alvo preferido dos invasores para elevar os privilégios e facilitar o movimento lateral por meio do aproveitamento de falhas e configurações incorretas conhecidas. Infelizmente, a maioria das organizações luta com a segurança do Active Directory devido a configurações incorretas que se acumulam à medida que os domínios aumentam em complexidade, impedindo que as equipes de segurança encontrem e corrijam falhas antes que se tornem problemas que afetam os negócios.

O ataque contra a Colonial Pipeline é apenas o mais recente de uma série de atividades contra as operações de petróleo e gás no mundo todo, incluindo:

- Em dezembro de 2018, a Saipem, uma empreiteira italiana do setor de petróleo e gás, foi vítima de um ataque cibernético que atingiu servidores localizados no Oriente Médio, na Índia, em Aberdeen e na Itália

- Em abril de 2018, um ataque cibernético a uma rede de dados compartilhada, que obrigou quatro distribuidores de gás natural dos EUA a interromper temporariamente as comunicações de computador com seus clientes

- Um ataque cibernético a uma unidade de gás natural nos EUA, que criptografou simultaneamente as redes de TI e OT, bloqueando o acesso à interface homem-máquina, aos historiadores de dados e aos servidores de pesquisa. O duto foi forçado a permanecer fechado por dois dias em fevereiro de 2020.

Conformidade regulatória não é o mesmo que segurança

Na nossa experiência de trabalho com ambientes de OT, é comum encontrarmos organizações que presumem que conformidade regulatória é o mesmo que segurança. Embora não estejamos de forma alguma sugerindo que esse tenha sido o caso na Colonial Pipeline, acreditamos que valeria a pena se todas as organizações do setor considerassem adotar uma visão mais ampla da sua estratégia de segurança cibernética.

Existem cinco normas de segurança relevantes para o setor de petróleo e gás, e todas exigem que as organizações tenham uma camada básica de segurança. Essa camada inclui inventário de ativos, controles de gerenciamento de segurança e um sistema de gerenciamento de vulnerabilidades. Apesar de apoiarmos a abordagem regulatória e acreditarmos que a conformidade é algo louvável, consideramos que a adesão a essas diretrizes é apenas o começo de uma estratégia sólida de segurança cibernética.

Eis o porquê: a promulgação, a proclamação e a aplicação de normas regulatórias não conseguem acompanhar a rápida expansão da superfície de ataque e a velocidade com que os invasores se adaptam a ela. Portanto, não podemos partir do pressuposto de que "conformidade" significa que a organização alcançou um estado de "segurança". Precisaremos olhar muito além da conformidade se quisermos manter a infraestrutura crítica protegida e evitar ataques como o que afetou a Colonial Pipeline.

Cinco normas de segurança relevantes ao setor de petróleo e gás

Norma API 1164: conteúdo exclusivo para dutos não mencionados pela NIST CSF e pela IEC 62443.

National Institute of Standards and Technology (NIST) Cybersecurity Framework para melhorar a segurança cibernética de infraestruturas críticas (NIST CSF): estrutura preeminente adotada por empresas de todas as áreas do setor; cada vez mais, as empresas de gás natural e petróleo orientam os programas corporativos em torno da NIST CSF

Modelo de maturidade do recurso de segurança cibernética do Departamento de Energia: processo voluntário que usa as práticas recomendadas aceitas pelo setor para calcular a maturidade dos recursos de segurança cibernética de uma organização e reforçar as operações.

International Electrotechnical Commission (IEC) 62443: família de normas para a segurança dos sistemas de controle industrial (ICS); amplamente adotada pelo segmento de produção do setor de gás natural e petróleo; aplica-se a qualquer tipo de ICS de petróleo e gás natural.

International Organization for Standardization ISO 27000: principal norma da família; dita os requisitos de um sistema de gerenciamento de segurança da informação (ISMS).

Como interromper as ameaças à segurança de OT

Ironicamente, um dos momentos menos desejáveis para lidar com um ataque cibernético é quando ele está acontecendo. Nos próximos dias e semanas, sem dúvida saberemos mais detalhes sobre o curso desse ataque, bem como o custo e a interrupção que ele causou. Se as organizações de infraestrutura crítica têm alguma esperança de sair do modo de "apagar incêndio cibernético" e reagir a ataques, elas precisam focar na prevenção de ataques, os interrompendo antes que ocorram.

Muitos ambientes industriais, inclusive o setor de petróleo e gás, estão familiarizados com a realização de manutenção de rotina nos seus equipamentos. Seja a troca de um rolamento, filtro ou fluido, a manutenção é feita com o objetivo de evitar uma falha catastrófica no equipamento devido ao conhecido "funcionar até quebrar". A manutenção regular economiza dinheiro, evita piora e o desvio dos recursos.

Então, por que as organizações não fazem o mesmo tipo de manutenção regular na segurança cibernética dos seus sistemas de OT?

Adotar a abordagem de "manutenção" para a infraestrutura de OT significa executar a higiene cibernética apropriada nos controladores lógicos programáveis (PLCs), nos sistemas de controle distribuídos (DCSs), nas IHMs e em outros dispositivos de OT que operam essas máquinas. A higiene cibernética regular pode reduzir as ameaças à OT ao interromper comportamentos de risco, fechar "portas de entrada" e reduzir a quantidade de vulnerabilidades que podem ser exploradas.

Para reduzir as ameaças antes que elas ocorram, é preciso:

- obter visibilidade de toda a superfície de ataque, inclusive sistemas de TI e OT;

- implementar medidas de segurança profundas no nível do dispositivo e da rede; e

- restabelecer o controle por meio de mudanças de configuração.

As organizações precisam de higiene cibernética adequada na infraestrutura de OT e no Active Directory para reduzir a cyber exposure e garantir que as vias de ataque sejam cortadas antes que os invasores consigam escalar privilégios, atravessar a rede e lançar sua tentativa de ransomware. Essas iniciativas podem ajudar todas as operações de infraestrutura crítica e manufatura a evitar ter que reagir a uma crise de segurança que pode interromper as operações e, possivelmente, colocar vidas humanas em risco.

Saiba mais

- Faça download da publicação técnica: Segurança cibernética de infraestrutura crítica

- Veja nosso webinar sob demanda: Critical Infrastructure at Risk: Anatomy of an OT Breach

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning