Segurança da nuvem: três coisas que os líderes da InfoSec precisam saber sobre o modelo de responsabilidade compartilhada

Não importa se você está apenas começando sua jornada na nuvem ou já tenha anos de implementações, vale a pena dedicar um tempo para ter certeza de que você sabe quais aspectos da segurança na nuvem recaem sobre o seu provedor de serviços em nuvem e quais são o domínio de sua organização de segurança.

À medida que 2020 chega ao fim, as organizações em todo o mundo são forçadas a lidar com a compreensão de que as mudanças rápidas feitas no início do ano em resposta à pandemia Covid-19 podem ter chegado para ficar. Para alguns, isso pode significar uma mudança estratégica para dobrar o uso de serviços em nuvem, incluindo infraestrutura como serviço (IaaS), plataforma como serviço (PaaS) e software como serviço (SaaS).

As vantagens de migrar para a nuvem são claras no ambiente de hoje, em que fornecer aos funcionários acesso remoto às ferramentas e dados críticos de que precisam para realizar seus trabalhos é essencial para manter uma organização em pleno funcionamento. No início deste ano, um estudo global comissionado conduzido pela Forrester Consulting em nome da Tenable descobriu que quase dois terços das organizações (64%) têm funcionários remotos/que trabalham em casa. O estudo também revelou uma combinação complexa de tecnologias e serviços gerenciados pelos 416 executivos de segurança pesquisados, incluindo nuvem pública (41%), nuvem privada (45%) e híbrida (39%). Como a necessidade de uma força de trabalho remota totalmente funcional continua, prevemos ainda mais organizações aumentando seus portfólios da nuvem em 2021 e depois.

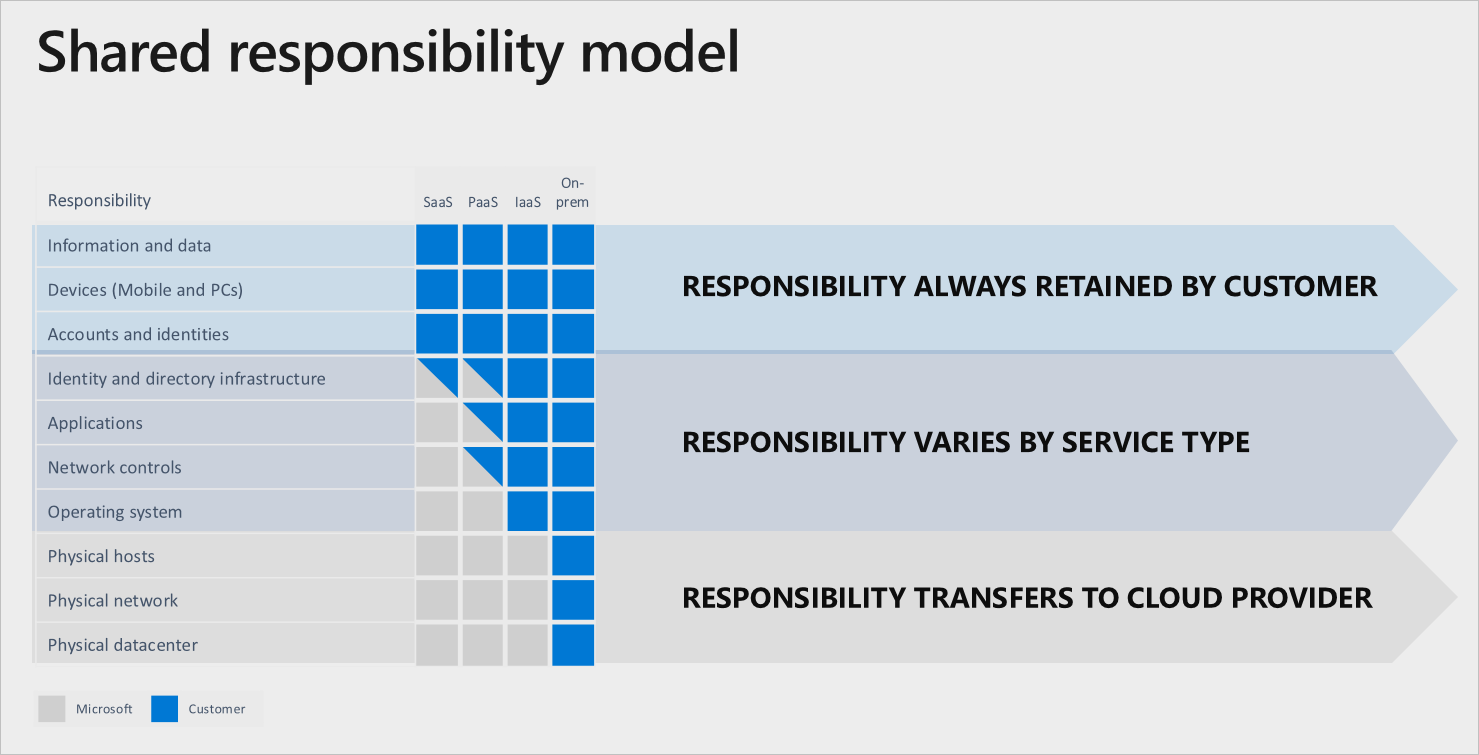

Não importa se você está apenas começando sua jornada na nuvem ou já tenha anos de implementações, vale a pena dedicar um tempo para ter certeza de que você sabe quais aspectos da segurança na nuvem recaem sobre o seu provedor de serviços em nuvem e quais são o domínio de sua organização de segurança. Assim como acontece com tanta tecnologia da informação, as respostas podem variar bastante, dependendo de qual tipo de tecnologia em nuvem você está implantando. Aqui está uma análise rápida de como é o modelo de responsabilidade compartilhada para três camadas principais de computação em nuvem, com base na orientação da Cloud Security Alliance:

- IaaS: nesta camada, a carga de segurança do provedor de serviços em nuvem (CSP) inclui segurança de virtualização e segurança de infraestrutura. Áreas como segurança de dados, segurança de aplicações, segurança de middleware e segurança de host são do cliente de IaaS. Em resumo, os usuários são responsáveis pelo sistema operacional convidado e tudo dentro dele.

- PaaS: nesta camada, as responsabilidades do CSP são mais amplas, incluindo configuração de segurança, gerenciamento, monitoramento operacional e resposta a emergências de infraestrutura; segurança de redes virtuais; segurança da camada da plataforma, como a segurança de sistemas operacionais e bancos de dados; e segurança dos sistemas de aplicações. O cliente PaaS é responsável pela segurança de dados e segurança de aplicações.

- SaaS: nesta camada, o CSP é responsável pela segurança de aplicações e dos componentes subjacentes. O cliente de SaaS é responsável pela segurança dos dados e proteção do dispositivo de endpoint.

O exemplo abaixo, da Microsoft, ilustra um modelo típico de responsabilidade compartilhada:

Fonte da imagem: https://docs.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

Embora o modelo de responsabilidade compartilhada à primeira vista possa parecer bastante simples, os profissionais de segurança precisam se preparar para nuances consideráveis em cada camada. Por exemplo, o gerenciamento de vulnerabilidade para modelos de implantação IaaS pode ser particularmente difícil e demorado. As equipes de segurança exigem um inventário completo de nuvens privadas virtuais (VPCs) e pipelines de imagem Elastic Compute 2 (EC2) para começar. Verificadores e agentes precisam ser configurados, instalados e gerenciados continuamente para incorporar atualizações. As novas detecções de vulnerabilidade podem demorar várias semanas. E se isso não fosse desafiador o suficiente, os profissionais de segurança têm que contabilizar vários pontos cegos devido a contas de nuvem desconhecidas e ambientes de nuvem dinâmicos em constante mudança.

Outra preocupação para os profissionais de segurança é entender que a segurança da infraestrutura de armazenamento é responsabilidade do CSP, mas os usuários também têm um impacto significativo. Configurações incorretas, como buckets do S3 ou instâncias EC2, são as principais causas de violações.

Além disso, os detalhes de responsabilidade compartilhada podem variar dependendo se seu CSP é a Amazon Web Services (AWS), o Google Cloud Platform (GCP) ou o Microsoft Azure. Além das diretrizes disponíveis na Cloud Security Alliance, também há recursos para compreender a função de sua equipe de segurança no modelo de responsabilidade compartilhada no Center for Internet Security.

Responsabilidade compartilhada na nuvem: três coisas que os líderes de segurança cibernética precisam saber

O estudo de computação em nuvem de 2020 da IDG, que entrevistou 551 tomadores de decisão de TI (ITDMs), descobriu que a grande maioria dos entrevistados (81%) já está usando infraestrutura de computação ou aplicativos na nuvem e outros 12% planejam adotar aplicativos baseados em nuvem nos próximos 12 meses. Se você está entre eles, aqui estão três coisas que você deve ter em mente sobre o modelo de responsabilidade compartilhada:

- Embora possa parecer igual no papel e em gráficos, uma quantidade significativa de responsabilidade, implementação e defesa da superfície de ataque (?) ainda é do cliente. Não subestime o tempo e os recursos que você precisará investir para cada implementação na nuvem, incluindo qualquer treinamento necessário para atualizar sua equipe.

- Determinadas categorias de auditoria e conformidade (famílias de controle) são facilitadas com a mudança para a nuvem por meio de controles herdados do provedor de nuvem. Os controles herdados podem incluir gerenciamento de patches e de configuração e podem se traduzir em economias de custo perceptíveis. Embora sua equipe de infosec deva conduzir essa estratégia, é importante envolver-se com outros grupos principais em sua organização, particularmente os departamentos de governança, risco e conformidade (GRC) e jurídico. A equipe de auditoria interna pode auxiliar ainda mais neste momento. De acordo com um relatório da Deloitte de 2018, “embora o grupo de segurança da informação de uma organização possa criar recursos de monitoramento de nuvem, [a equipe de auditoria interna] pode ajudar e avaliar a eficácia do ambiente de controle e evitar que o departamento de TI seja deixado de lado”.

- Não presuma que o provedor de nuvem é o único responsável em caso de violação. Mesmo que ocorresse um cenário em que o provedor de nuvem fosse considerado o culpado, as consequências ainda poderiam se estender aos seus clientes e sua organização poderia ser incluída em ações judiciais coletivas. Em muitas jurisdições, a responsabilidade jurídica recai sobre o proprietário dos dados (ou seja, a organização que usa os serviços em nuvem), e não sobre o CSP. Resumindo, não se esquive da responsabilidade. Prestar atenção à sua função no modelo de responsabilidade compartilhada pode fazer mais do que manter seus dados protegidos; pode proteger sua organização no caso de uma ação judicial.

A Forrester prevê que, em 2021, "a computação em nuvem impulsionará a forma como as empresas se adaptam ao novo e instável normal". Agora é a hora de avaliar de perto todas as soluções de nuvem implementadas às pressas no início deste ano e revisitar os serviços que estão em execução para garantir que você esteja cumprindo todas as suas obrigações de segurança no modelo de responsabilidade compartilhada.

Saiba mais:

- Participe do webinar: Frictionless Assessment of EC2 Assets

- Faça download do resumo da solução: Avaliação sem atrito de ativos da AWS

- Cloud

- Tenable Vulnerability Management

- Vulnerability Management

- Vulnerability Scanning