Imprudente, sem sofisticação ou lógica: como entender o grupo de extorsão LAPSUS$

Depois de receber a atenção do setor nos primeiros meses de 2022, o grupo de extorsão LAPSUS$ está quieto há algum tempo. O que podemos aprender com a história e as táticas desse grupo de extorsão?

No início de 2022, o grupo LAPSUS$ entrou em cena com ataques ruidosos e disruptivos. Embora seja às vezes associado a grupos de ransomware, o LAPSUS$ é um grupo de extorsão. O que o diferencia dos grupos de ransomware profissionais e estabelecidos? Que lições as organizações podem aprender para melhorar suas defesas com as táticas que eles usam?

O grupo LAPSUS$ fez um barulho considerável no início de 2022, mas foi ofuscado por grupos mais estabelecidos, como o Conti. O breve mandato do LAPSUS$ como líder dos ciclos de notícias de segurança cibernética foi marcado por peculiaridades e erros gritantes.

Fonte: Tenable Research, julho de 2022

Ransomware ou extorsão?

Eu observei que o LAPSUS$ é um grupo de extorsão, não de ransomware. Com esse argumento, estou sendo intencionalmente específica com a definição de ransomware. Embora alguns casos de extorsão envolvam o roubo de dados e um "resgate" das organizações, o ransomware refere-se especificamente a incidentes em que haja a implementação de um malware de criptografia de dados (ransomware) e a exigência de um resgate para que as organizações-alvo recuperem o acesso a esses sistemas.

Ao longo dos anos, os grupos de ransomware adotaram diversas táticas de extorsão. Para saber mais sobre essas táticas e outras características importantes do ecossistema de ransomware, leia o relatório da Tenable. Grupos de extorsão como o LAPSUS$ focam em ameaças e roubo oportunista de dados para divulgar publicamente os dados roubados. Ocasionalmente, esses grupos também excluem os dados originais.

Com essa distinção estabelecida, vamos examinar um dos nomes recentes e proeminentes em extorsão: o grupo LAPSUS$.

Quem é o grupo LAPSUS$?

Embora existam outros grupos que façam apenas ataques de extorsão, o grupo LAPSUS$ entrou em cena em grande estilo no final de 2021 e colocou esse tipo de grupo de ameaças em evidência.

A carreira oficial do LAPSUS$ começou em dezembro de 2021 com ataques a empresas da América do Sul e continuou em janeiro com alvos na América do Sul e em Portugal, provavelmente devido à localização de alguns membros do grupo (embora a violação inicial da Sitel e o comprometimento posterior da Okta tenham ocorrido no final de janeiro, não foram divulgados por mais dois meses). Nos meses seguintes, o LAPSUS$ ampliou seus alvos para empresas multinacionais de tecnologia, o que chamou a atenção da comunidade de segurança cibernética como um todo.

O grupo LAPSUS$ age apenas por meio de um grupo privado no Telegram e não gerencia "leak sites" na dark web como outros grupos de ameaças, o que limita os dados disponíveis para análise. No entanto, vários analistas de segurança, pesquisadores e repórteres examinaram os dados disponíveis e levantaram informações sobre as características e as táticas do grupo.

Os temas comuns dessas análises incluem:

- Táticas e comportamentos de baixa maturidade;

- Prioridade a influência e notoriedade;

- Foco primário em metas monetárias.

Os objetivos teóricos de fama e riqueza do grupo são respaldados pela transição dos alvos: de empresas da América do Sul a empresas com áreas de influência muito maiores, "empresas internacionais de tecnologia de grande escala", como coloca a pesquisa da Flashpoint. Em tese, ter essas empresas como alvo poderia render quantias mais altas aos criminosos cibernéticos, e isso certamente gerou notoriedade para o grupo.

Como muitos analistas apontaram, é difícil atribuir uma meta única e maciça, ou até mesmo descartar metas, a um "coletivo solto". O LAPSUS$ afirmou com veemência não ter motivação política nem patrocínio do estado, e suas ações parecem consistentes com essa afirmação.

Se os grupos de ransomware, como o Conti, são operações bem organizadas, que lembram empresas criminosas retratadas em filmes e programas de TV como O Império do Contrabando ou O Poderoso Chefão — completas, com atendimento ao cliente e recursos humanos — o LAPSUS$ está mais para as equipes de Caçadores de Emoção ou Pura Adrenalina. Muitos analistas se referiram ao comportamento do grupo como imaturo e impulsivo, comparando-o ao estereótipo do "adolescente no porão", os script kiddies.

Embora seja difícil identificar membros individuais de qualquer grupo de crime cibernético, pesquisadores e policiais rastrearam as operações do LAPSUS$ e chegaram a alguns adolescentes no Brasil e no Reino Unido. A identificação, as prisões subsequentes e o aparente silêncio do grupo parecem estar em linha com a análise que afirma que o grupo é feito de agentes "talentosos, porém inexperientes", "imprudentes e rebeldes". Essas características são baseadas nas táticas e nos comportamentos observados do grupo; vamos examinar mais detalhadamente.

Como o LAPSUS$ age?

O grupo LAPSUS$, talvez fugaz graças aos últimos desdobramentos, ainda apresentava uma trajetória de maturidade. Essa trajetória não está sendo linear, o que reforça ainda mais a natureza de "coletivo solto" do grupo. Com o tempo, o grupo LAPSUS$ foi fazendo mudanças oportunistas nas táticas e nas prioridades de seus ataques, passando do roubo tradicional de dados de clientes para o roubo de informações proprietárias e código-fonte.

Em termos de tática, os primeiros ataques incluíram negação de serviço distribuído (DDoS) e vandalismo de websites. Mas, em 21 de janeiro, o grupo LAPSUS$ já estava envolvido na violação multifases que acabou levando ao incidente da Okta. Ao longo do processo de amadurecimento, o grupo LAPSUS$ fez uso intenso de táticas consagradas, como compra de despejo de credenciais, help desks de engenharia social e prompts de autenticação multifator (MFA) de spam para obter acesso inicial às organizações-alvo.

De acordo com os relatos da Microsoft e do NCC Group, que também sofreram ataques do grupo, estas são algumas das principais táticas, técnicas e procedimentos do grupo LAPSUS$:

- Acesso inicial por meio de repositórios de credenciais adquiridos ou disponíveis publicamente, ladrões de senha e pagamento de funcionários para obter acesso interno.

- Desvio da MFA por meio de prompts de spam ou contato com o help desk.

- Acesso a aplicações voltadas à internet, como redes privadas virtuais, Microsoft SharePoint, desktops virtuais etc. para coletar mais credenciais e acessar informações confidenciais.

- Elevação de privilégios ao explorar vulnerabilidades sem patches no Jira, no GitLab e no Confluence e quantificação dos usuários com o Active Directory Explorer.

- Exfiltração de dados via NordVPN ou serviços gratuitos de descarte de arquivos e posterior exclusão dos recursos.

- Uso do acesso aos ambientes de nuvem dos alvos para criar infraestrutura de ataque e remover todos os outros administradores globais.

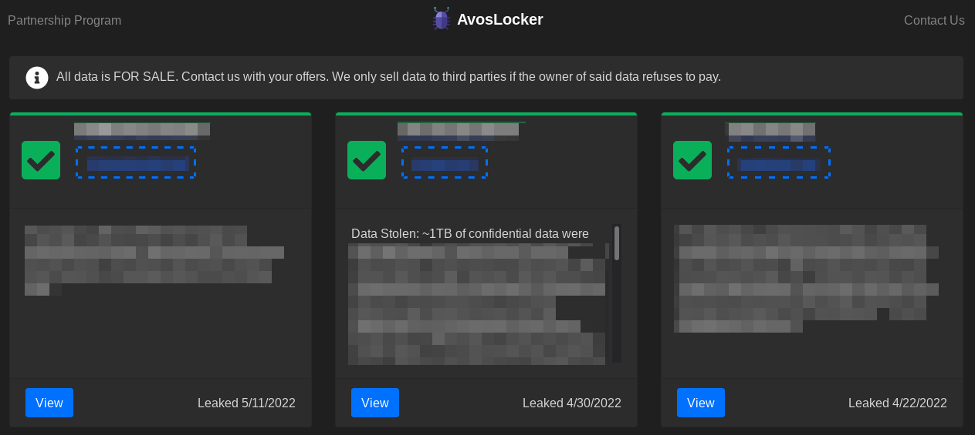

Como observado acima, o grupo LAPSUS$ tem uma diferença fundamental dos outros grupos de ameaças de extorsão e ransomware: ele não opera um "leak website". O grupo usa apenas seu canal do Telegram para anunciar as vítimas, muitas vezes solicitando contribuições da comunidade com um todo sobre quais dados da organização devem ser então divulgados. Em comparação com os sites polidos e padronizados dos grupos de ransomware (como AvosLocker, LockBit 2.0, Conti etc.), essas práticas parecem desorganizadas e imaturas.

"Leak website" do AvosLocker, fonte da imagem: Tenable, maio de 2022

À primeira vista, a mudança para o roubo de código-fonte e informações proprietárias pode ser vista como uma estratégia para motivar e obter pagamentos de extorsão mais elevados, mas o grupo LAPSUS$ também usou esses roubos de formas estranhas. Com os dados da Nvidia, o LAPSUS$ também vazou um certificado de assinatura de código, permitindo que os autores de malware o usassem livremente para contrabandear seus produtos nos ambientes de destino, como programas da Nvidia assinados legitimamente. O LAPSUS$ conseguiu furtar informações valiosas da Nvidia, mas não teve interesse ou capacidade de monetizá-las em benefício próprio. O grupo não parecia ter boa noção de quais dados tinham valor. Os dados roubados da Microsoft "não geram um aumento de risco" e a Samsung não "antecipou nenhum impacto aos [seus] negócios ou clientes".

Na verdade, o LAPSUS$ nem sempre comunicava de forma efetiva as demandas de extorsão às vítimas, às vezes discordava publicamente da forma de vazar dados e fazia exigências "ilógicas e irracionais". Para a Nvidia, o LAPSUS$ exigiu mudanças funcionais nos chips Nvidia que, racionalmente, não poderiam ser feitas. Parece que essa demanda era uma estratégia monetária de longo prazo para aumentar a capacidade de mineração de criptomoedas, embora tenha sido mal concebida.

O que o LAPSUS$ conquistou?

Embora os ataques iniciais do grupo LAPSUS$ não tenham conquistado o nível de atenção dos ataques posteriores, alguns foram bastante disruptivos e colocaram rapidamente o grupo no radar dos defensores, principalmente nas regiões mais atingidas. O grupo conseguiu paralisar as atividades de várias empresas de telecomunicações e mídia na América Latina e na Europa, além do Ministério da Saúde do Brasil.

Na ocasião do ataque contra a Nvidia, no final de fevereiro, o LAPSUS$ realmente ganhou destaque. Com essa violação, o grupo estreou no palco mundial e iniciou uma breve passagem por grandes empresas de tecnologia — porém, talvez com mais talento do que funcionalidade.

Embora as violações à Samsung, à Microsoft e à Okta não tenham tido o impacto técnico que todos tememos em um incidente de empresas desse calibre, a paralisação ainda foi considerável. O incidente da Okta, em especial, causou furor no setor de segurança cibernética enquanto era investigado e divulgado. Enquanto esses grandes incidentes ocorriam, o grupo continuava tendo como alvo organizações menores na América Latina e na Europa.

Caracterizado por comportamentos instáveis e demandas excêntricas que não podem ser atendidas — uma vez, o grupo até acusou um alvo de hackeá-los de volta — o mandato do grupo LAPSUS$ na vanguarda do ciclo de notícias de segurança cibernética foi um caos. É difícil dizer quanto o grupo LAPSUS$ lucrou com seu empreendimento, mas não se pode negar que ele ganhou notoriedade, para melhor ou para pior. Três meses após o pico de ataques e roubos do LAPSUS$, o grupo permanece, em grande parte, inativo.

Como as organizações devem responder

As principais táticas do grupo LAPSUS$ estão focadas em engenharia social e recrutamento de invasores privilegiados. Em seu relatório sobre as atividades do grupo, o NCC Group apresentou indicadores de comprometimento dos ataques do LAPSUS$. As organizações devem adotar as orientações a seguir para se proteger contra ataques do LAPSUS$ e outros grupos de extorsão.

- Reavaliação das políticas de suporte técnico e conscientização de engenharia social.

- Fortalecimento da MFA: evitar a MFA baseada em SMS; assegurar o uso de senha forte; utilizar autenticação sem senha.

- Uso de opções de autenticação robustas para aplicações voltadas à internet, como OAuth e SAML.

- Localização e correção de vulnerabilidades exploradas conhecidas que podem permitir que os invasores se movam lateralmente nos sistemas, elevem privilégios e exfiltrem dados confidenciais;

- Apoio à postura de segurança na nuvem: melhorar a detecção de riscos e fortalecer as configurações de acesso.

Na análise do incidente dos seus próprios sistemas, a Okta aponta para a adoção do zero trust como um mecanismo de defesa essencial. As etapas de autenticação adicionais necessárias para o acesso a aplicações e dados confidenciais impediram que o grupo LAPSUS$ obtivesse um acesso que poderia causar um impacto desastroso para a Okta e os seus clientes.

Grupos de extorsão como o LAPSUS$ não têm como alvo o Active Directory com as mesmas motivações que os grupos tradicionais de ransomware, mas ainda procuram comprometer os alvos do AD para transformar seu acesso em acesso de usuários com privilégios mais elevados. A configuração e o monitoramento adequados do AD são tão críticos para deter extorsão quanto para deter o ransomware. Além disso, é muito provável que esses grupos de extorsão tenham como alvo ambientes de nuvem. Observou-se que o grupo LAPSUS$ tinha como alvo a infraestrutura da nuvem ao excluir recursos e bloquear usuários legítimos.

Como seus comparsas de ransomware, esses grupos de extorsão ainda dependem de vulnerabilidades legadas que as organizações deixaram sem patches. Na RSA Conference de junho de 2022, Rob Joyce, diretor de segurança cibernética da NSA, disse que abordar essas vulnerabilidades exploradas conhecidas "precisa ser a base" das iniciativas de segurança cibernética. Os clientes da Tenable podem usar o modelo de verificação Ransomware Ecosystem, os painéis (Tenable.io e Tenable.sc) e os relatórios para avaliar seus ambientes em busca de vulnerabilidades conhecidas que possam ser alvo de grupos de ransomware, muitas das quais também são exploradas por grupos de extorsão.

O futuro dos grupos de extorsão

O LAPSUS$ não é o único nome dos golpes de extorsão. Na sequência do encerramento do Conti, alguns de seus afiliados foram vistos participando de ataques semelhantes. Órgãos governamentais dos EUA também alertaram sobre o Karakurt, outro grupo de extorsão, que antes apenas operava um "leak website" de dados de terceiros e passou a se envolver em operações de extorsão e roubo de dados em seu próprio nome.

À medida que as atividades do grupo LAPSUS$ diminuíam, o grupo RansomHouse ganhou destaque. Como o LAPSUS$, ele foi categorizado por alguns como um grupo de ransomware, mas não criptografa dados nas redes-alvo. Muitas de suas táticas são semelhantes às do grupo LAPSUS$; o RansomHouse chegou a anunciar suas atividades no canal do Telegram do LAPSUS$.

Semelhante ao ransomware, os ataques de extorsão não vão parar até que se tornem muito caros ou complicados de realizar. As organizações devem avaliar as defesas que têm contra as táticas usadas, como elas podem ser reforçadas e se os seus manuais de resposta efetivamente levam esses incidentes em consideração. Embora possa parecer fácil subestimar grupos de ameaças como o LAPSUS$ por causa de suas táticas insolentes, não sofisticadas e ilógicas, a paralisação de grandes empresas internacionais de tecnologia nos lembra que mesmo táticas não sofisticadas podem ter um impacto grave.

Obtenha mais informações

- Research Reports

- Threat Intelligence