Gerencie e corrija vulnerabilidades de configuração incorreta da infraestrutura de nuvem com o Tenable.cs e o Terraform Cloud da HashiCorp

As violações na nuvem estão em alta devido a configurações incorretas evitáveis. Veja como você pode reduzir seus riscos com uma nova integração entre Tenable.cs e Terraform Cloud.

Os ambientes na nuvem atuais são altamente dinâmicos, com novas atualizações continuamente lançadas em produção e cargas de trabalho aumentando e diminuindo com base na demanda do cliente. Em poucos minutos, os engenheiros de nuvem podem ativar e implantar totalmente os recursos na nuvem. Mas, com o aumento da velocidade, muitas vezes vem o aumento do risco. As vulnerabilidades do sistema causadas por configurações incorretas geralmente são ignoradas e podem permanecer meses sem serem detectadas. Como resultado, as violações na nuvem estão aumentando em escala e velocidade. Mais de 30 bilhões de registros foram expostos em 200 violações entre 2018 e 2020 devido apenas a configurações incorretas da infraestrutura na nuvem.

Como você pode reduzir suas chances de sofrer violações causadas por configurações incorretas na nuvem? Nesta postagem, explicamos como a Tenable e a HashiCorp podem ajudar com esse problema, através de uma nova integração entre o Tenable.cs e o Terraform Cloud Run Tasks.

Introdução ao provisionamento na nuvem e o Terraform

O provisionamento de recursos na nuvem é um aspecto fundamental da implantação de cargas de trabalho na nuvem. Embora a maioria dos provedores de nuvem tenham seus próprios utilitários de provisionamento, ferramentas de ponta como o Terraform da Hashicorp oferecem benefícios que vão além do que os provedores de nuvem oferecem. O uso do Terraform, uma ferramenta de infraestrutura como código (IaC) de código aberto, para provisionar infraestrutura oferece muitos benefícios para o gerenciamento e as operações do seu ambiente. A Hashicorp Configuration Language (HCL) permite padronizar módulos reutilizáveis de infraestrutura que podem ser usados em projetos e ambientes. Ao usar a infraestrutura, o Terraform lê o estado atual do seu ambiente e determina as alterações necessárias para configurar o ambiente para o estado definido em sua IaC. Isso simplifica o processo de gerenciamento de arquiteturas complexas que podem ser frágeis se mantidas manualmente. A IaC permite que o código seja controlado por versão e fornece melhor visibilidade de como a infraestrutura foi provisionada e configurada.

Principais considerações de segurança do Terraform

O Terraform também oferece benefícios de segurança. O fluxo de trabalho que envolve o provisionamento de infraestrutura pode ser usado para proteger seu ambiente contra problemas de segurança. Ao aplicar o uso de IaC para alterações no seu ambiente, o código pode ser avaliado para garantir que eventuais defeitos de segurança sejam detectados e mitigados antes que a infraestrutura seja provisionada. As proteções de segurança ou operacionais podem ser codificadas e aplicadas por meio de pipelines CI/CD, portas ou outros meios automatizados para garantir que seu ambiente esteja em conformidade com suas políticas.

Embora o uso de ferramentas como o Terraform simplifique o gerenciamento da infraestrutura, ainda é comum que ocorram erros críticos de configuração da infraestrutura em nuvem. As principais áreas de preocupação para o gerenciamento de vulnerabilidades para ambientes do Terraform incluem:

- Gerenciamento de segredos: o Terraform requer credenciais para autorizar quaisquer ações de API, necessárias para provisionar a infraestrutura especificada em seu código. Como essas credenciais fornecem acesso privilegiado para criar, gerenciar e destruir seu ambiente, deve-se tomar cuidado para garantir que elas não sejam expostas a pessoas ou processos não autorizados.

- Gerenciamento do estado do sistema: o Terraform usa um arquivo de estado para rastrear o estado dos recursos de infraestrutura provisionados. Por padrão, o arquivo de estado é armazenado no sistema de arquivos local do sistema em que o Terraform é executado. A persistência de arquivos de estado com o seu código-fonte é uma má ideia, pois eles podem conter segredos ou outras informações confidenciais.

- Gerenciamento de dependências: o Terraform usa plug-ins chamados "provedores" para interagir com APIs remotas para os recursos definidos no seu código, que são baixados para o sistema onde o Terraform é executado ao acionar o comando "terraform init". Como os provedores gerenciam operações potentes em sua infraestrutura, é importante baixá-los de fontes confiáveis e confirmar, antes de usá-los, que não foram adulterados.

- Gerenciamento de desvios: em qualquer ambiente empresarial complexo, as alterações manuais podem ocorrer no tempo de execução por meio de mecanismos de emergência ou outros meios. Essas alterações causam um desvio entre o ambiente do tempo de execução e o que foi definido no código do Terraform. Se não for corrigido no código-fonte, as equipes de compilação continuarão usando a versão antiga e/ou os sistemas não atenderão mais aos requisitos de segurança.

Para obter mais informações sobre as principais considerações de segurança do Terraform, leia a publicação “Guia de DevOps para segurança do Terraform”.

Como evitar vulnerabilidades do Terraform com o Tenable.cs

O Tenable.cs é uma plataforma de proteção de aplicações nativas da nuvem (CNAPP) voltada ao desenvolvedor e fácil de usar que permite que sua organização proteja recursos de nuvem, imagens de contêiner e ativos de nuvem, fornecendo segurança de ponta a ponta entre código, nuvem e carga de trabalho. Para aplicar as práticas recomendadas, você pode avaliar seu código usando uma ferramenta de análise de código estático, como Terrascan. O Terrascan é um projeto de código aberto criado pela Tenable e é o mecanismo de verificação básico do Tenable.cs. O Terrascan inclui centenas de políticas em vários provedores escritas na linguagem Rego e avalia erros de configuração usando o mecanismo Open Policy Agent (OPA). Essas políticas podem ser estendidas para incluir padrões específicos do seu ambiente. Para aplicá-las ao seu fluxo de trabalho, você pode incluir uma tarefa como parte do seu pipeline de CI/CD que usa o Terrascan para verificar alterações e buscar problemas de segurança nos arquivos HCL. Se algum problema for detectado, a tarefa falhará e uma mensagem de erro indicará que um problema de segurança foi encontrado e precisa ser resolvido.

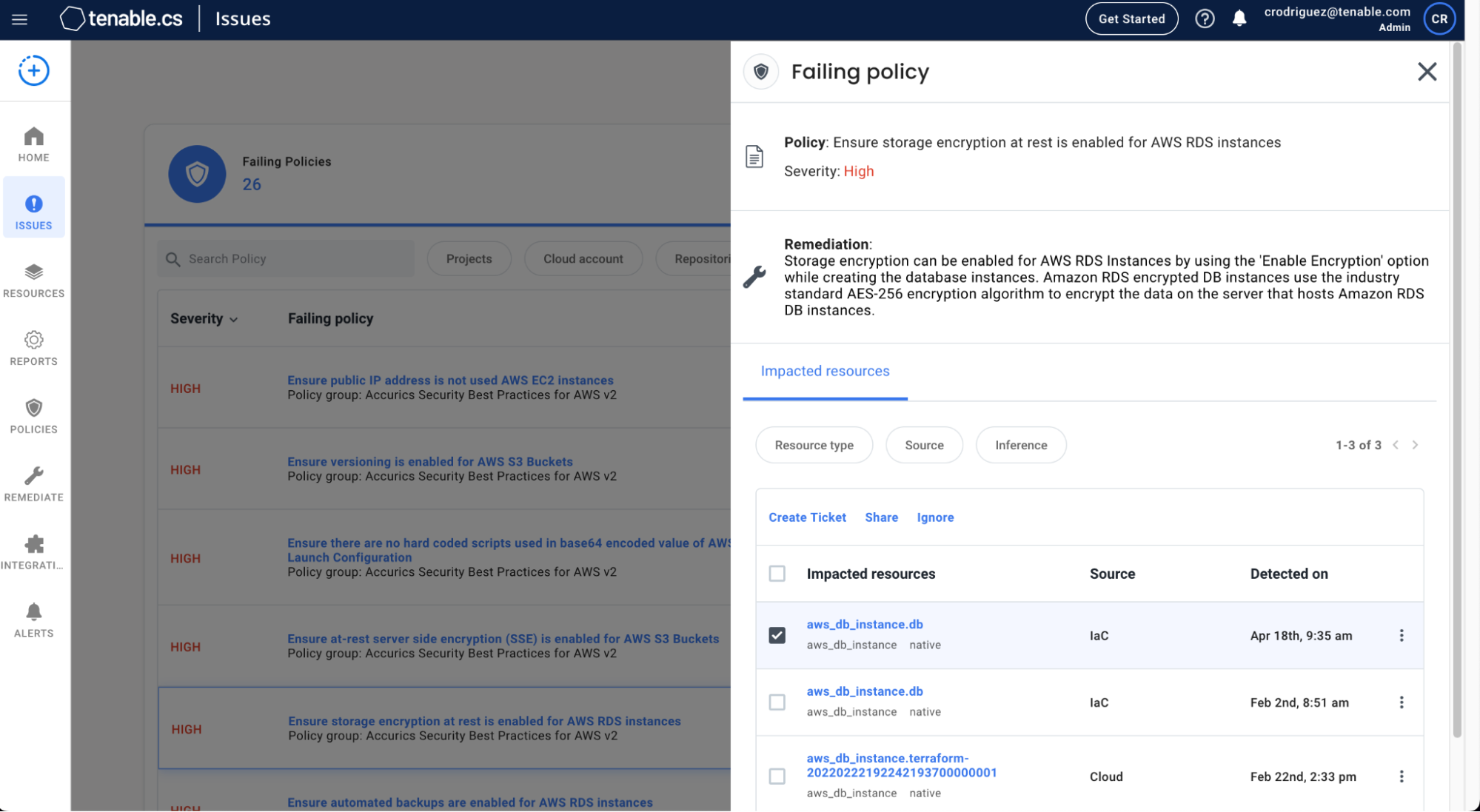

O Tenable.cs permite que as equipes de segurança e operações na nuvem avaliem os modelos do Terraform quanto a violações de políticas. Você pode integrar a segurança da infraestrutura em nuvem ao pipeline de DevOps para evitar que problemas de segurança cheguem à produção. Você também pode corrigir rapidamente configurações incorretas de IaC diretamente nas ferramentas de desenvolvimento para aplicar políticas no tempo de compilação e no tempo de execução.

Novo! Suporte aprimorado de correção automatizada com o HashiCorp Terraform Cloud Run Tasks

Agora, a Tenable está aprimorando seus recursos para proteger o Terraform com suporte para as novas tarefas do Terraform Cloud Run Tasks da HashiCorp. O Terraform Cloud fornece uma solução hospedada para criar e implantar modelos do Terraform. Usando o novo Terraform Cloud Run Tasks, você pode aproveitar o Tenable.cs para verificar seus modelos do Terraform durante a etapa de implantação do Terraform na nuvem. A integração permite que os clientes do Terraform Cloud detectem quaisquer problemas de segurança em sua IaC usando o Tenable.cs como parte da fase de planejamento da execução do Terraform. Ao adicionar esse suporte para o Terraform Cloud Run Tasks no Tenable.cs, estamos ajudando os desenvolvedores a detectar e corrigir riscos de conformidade e segurança na IaC para que possam mitigar problemas antes que a infraestrutura de nuvem seja provisionada.

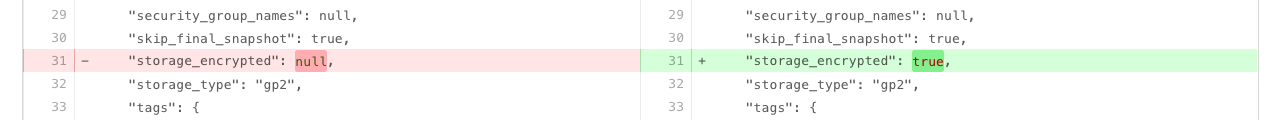

Além disso, conhecer as etapas exatas de correção pode ser demorado e desafiador. É por isso que as recomendações de correção são fornecidas como parte da integração, na forma de uma solicitação pull para o repositório de código-fonte associado ao espaço de trabalho do Terraform, para ajudar a corrigir problemas encontrados nos modelos do Terraform antes de serem provisionados. Os clientes podem aproveitar mais de 1.500 políticas na oferta comercial da Tenable.cs para realizar verificações profundas no Terraform Cloud. Os usuários interessados em ver o guia de configuração sobre como conectar o Tenable.cs ao Terraform Cloud Workspace podem encontrar documentação detalhada aqui.

Para saber mais sobre o Tenable.cs, consulte a ficha de dados ou acesse o webinar sob demanda “Introducing Tenable.cs: Secure Every Step From Code to Cloud”.

- Announcements

- Cloud