Descubra, de uma vez por todas, os “desconhecidos não conhecidos” de toda a sua superfície de ataque

CISOs temem os “desconhecidos não conhecidos”: os ativos, as vulnerabilidades, os erros de configuração e as fraquezas de sistemas que a equipe de segurança não detectou e, por isso, não pode proteger. Esses pontos cegos representam uma oportunidade importante para os invasores e tornam-se um grande risco.

“Desconhecidos não conhecidos”. É a resposta que mais ouvi de CISOs e outros líderes de seguranças ao longo da minha carreira sempre que perguntei o que os fazia perder o sono. A maior parte dos programas de segurança é desenvolvida para promover ampla visibilidade do ambiente e identificar onde as organizações correm mais riscos. Com essas informações, é possível decidir onde e a melhor forma de reduzir os riscos e diminuir o impacto potencial de perda para os negócios. De muitas formas, direcionar ações em um programa de gerenciamento de riscos é a missão básica de toda iniciativa de segurança. E, apesar de haver inúmeras ferramentas e técnicas que contribuem para fornecer visibilidade, ainda há muitos desafios relacionados à descoberta e à compreensão dos “desconhecidos não conhecidos” e como trazê-los para o mundo do conhecimento. Depois de torná-los visíveis e reconhecidos, as equipes de segurança podem aproveitar suas estratégias de tomada de decisão e corrigir esses riscos, assim como ocorre com todos os demais conhecidos.

Nos últimos anos, percebemos duas técnicas em especial que ajudam as equipes de segurança a fechar a lacuna desses “desconhecidos não conhecidos”: gerenciamento de superfície de ataque externa (EASM) e análise de via de ataque (APA). Vamos discutir essas técnicas, por que elas se tornaram uma parte essencial de um programa de segurança maduro e como ajudam as organizações de segurança a obter controle da superfície da ataque de seu ambiente.

Gerenciamento da superfície de ataque

Uma área que com frequência esconde "desconhecidos não conhecidos" — e que é difícil de entender e gerenciar — é a parte com acesso externo da infraestrutura de uma organização. Os ativos que podem ser acessados publicamente e de forma contínua pela Internet serão as primeiras coisas que um invasor perceberá e tentará comprometer, já que busca esse acesso e deseja sondar o ambiente. Isso se torna um problema para os defensores quando há ativos desconhecidos no espaço público. Por exemplo, pode haver alguma entrada de DNS que não foi notada e poderia ser conquistada por um invasor que almeja cometer fraude por meio dela, ou ainda um servidor ou aplicação Web mal protegido que um desenvolvedor bem-intencionado subiu para teste, mas contém informações de domínio da empresa. Normalmente, as organizações têm dezenas de ativos e serviços espalhados dos quais as equipes de segurança não têm ciência, mas os invasores têm.

A tecnologia de EASM aborda esse problema específico por meio da verificação e do monitoramento contínuos de ativos voltados ao público. Essas ferramentas oferecem capacidade de pesquisa fácil de digerir, na qual tudo que é encontrado é associado aos ativos públicos de uma organização, como nome de domínio, espaço de endereço IP etc. Realizado da forma correta, o EASM fornece visibilidade uniforme e constante dos ativos voltados ao público, não importando onde estejam ou quais são. Ironicamente, quando trabalhei com empresas quando era consultor, as ferramentas de EASM identificavam muito mais ativos voltados ao público do que a maioria das equipes de segurança acreditavam. E, com a expansão dos ambientes e infraestrutura na nuvem, nunca foi tão fácil para desenvolvedores, equipe de TI e até mesmo a equipe de segurança subirem novos ativos que ainda não foram registrados ou identificados corretamente. Contudo, aproveitar-se do EASM significa que possíveis vetores de ataque vão se tornar conhecidos. Assim, pode-se tomar medidas para trazê-los para o escopo dos esforços de mitigação de riscos ou removê-los de vez para que não possam mais ser usados de forma maliciosa. É uma ferramenta poderosa para iluminar uma área difícil de abordar sem um conjunto de ferramentas automatizado que possa encontrar, identificar e organizar ativos expostos à Internet.

Análise da via de ataque

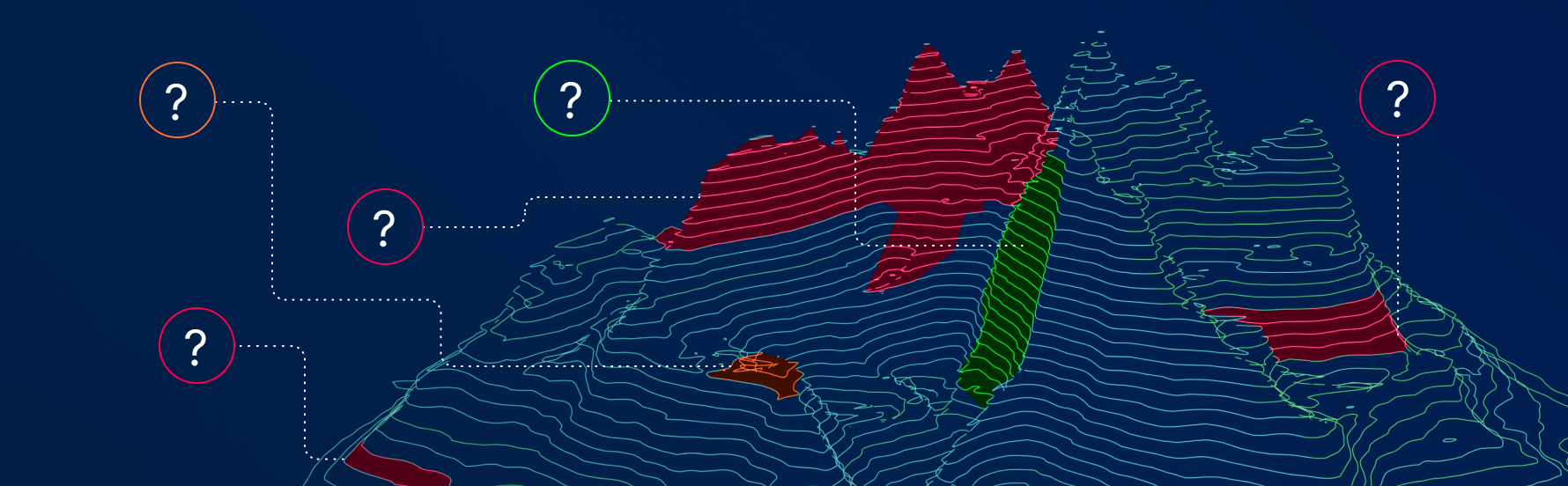

Agora, se o EASM puder ajudar a identificar os possíveis pontos de entrada para um invasor, a APA poderá identificar quais vulnerabilidades, configurações incorretas e outros pontos fracos do sistema provavelmente serão usados para alcançar conjuntos de dados e ativos críticos. No nível mais básico, a APA cria relacionamentos entre diferentes tipos de descobertas de segurança para identificar locais que, sem o conhecimento da equipe de segurança, podem ser comprometidos, ou áreas onde os controles de segurança podem ser burlados para atingir alvos críticos. Algumas ferramentas de SIEM e produtos de simulação de ataque de violação (BAS) tentam identificar essas relações entre vulnerabilidades, mas seus recursos são limitados em escopo ou apenas replicam ataques conhecidos de maneira estática contra uma única vulnerabilidade. No entanto, a tecnologia de APA aborda isso de baixo para cima, aproveitando as iniciativas de avaliação de vulnerabilidades e gerenciamento de exposição, que fornecem uma compreensão mais completa da configuração, do estado de vulnerabilidade e do contexto de risco para cada ativo. Dessa forma, as ferramentas de APA podem criar uma imagem muito melhor da postura de segurança de cada ativo e, assim, oferecer uma visão mais abrangente das relações entre todos os dados.

Imagine o seguinte: se um prego pode causar um pneu furado, então sabemos que existe uma ameaça (pregos) e uma vulnerabilidade (a borracha não é resistente a furos). Poderíamos usar essas informações para testar os outros pneus e confirmar que existe a possibilidade de eles também correrem o risco de um furo de prego. Mas, se tentarmos aplicar essa mesma ameaça a outras partes do carro, a análise não funciona. A carroceria do carro não sofrerá o mesmo impacto se um prego perfurar o metal, e o motor talvez nem sofreria danos. Usar um único tipo de ameaça e vulnerabilidade repetidamente para avaliar o risco de todo o carro não fornece informações significativas sobre o que está em risco e o que pode dar errado.

Contudo, e se analisarmos diferentes tipos de ameaças que se relacionam entre si? Um prego pode causar um pneu furado e, se o pneu estourar completamente, o carro pode andar no aro por tempo suficiente para causar danos estruturais à suspensão ou ao sistema de freios. Se o carro for antigo ou não tiver recebido a manutenção adequada, o efeito dominó poderá continuar se desenrolando, causando danos ao motor ou aos sistemas de refrigeração. Nesse caso, estamos vendo diferentes tipos de ameaças e fraquezas, mas podemos relacioná-las entre si para ver como pode haver uma falha sistêmica mais ampla que decorre de uma única ameaça inicial.

O mesmo ocorre com a superfície de ataque moderna em nossas organizações. Um ativo voltado ao público pode estar comprometido por causa de uma porta incorretamente configurada, o que permite que o invasor lance um ataque de injeção de SQL a partir desse host contra uma aplicação Web corporativa. Por sua vez, a aplicação com brechas expõe dados que permitem que o invasor obtenha um nome de usuário e senha que forneça acesso a outro host. Dali, ele pode lançar um ataque ainda mais amplo contra uma vulnerabilidade conhecida e explorável do Windows que concede acesso administrativo elevado, o que pode ser usado para percorrer a rede interna em busca de qualquer ativo crítico que o invasor almeja. Este é o resumo de como ocorrem ataques mais comuns. Para defender-se deles, devemos entender toda a via e onde o tipo de vulnerabilidade pode levar à exploração de outro tipo, às vezes completamente diferente. Isso é essencial para decidir onde implementar rapidamente controles de segurança econômicos. Assim, podemos fechar brechas anteriormente desconhecidas em nossas defesas.

As estratégias detalhadas de defesa sempre focaram em controles de segurança em camada, para proteger os ativos e as vias que conhecemos. APAs descobrem os “desconhecidos não conhecidos” de onde um invasor provavelmente atacará e percorrerá o ambiente, transformando esses vetores de ataque em “conhecidos reconhecidos” e permitindo que as equipes ampliem seus controles para fechar lacunas.

Chega de “desconhecidos não conhecidos”

Conforme os ambientes se tornam mais complexos, o potencial de vetores de ataques “desconhecidos não conhecidos” sobe exponencialmente. Ao utilizar-se de nossas práticas recomendadas atuais para avaliação de vulnerabilidades, avaliação de configuração e gerenciamento de riscos como base de uma análise das relações entre todos os achados, as equipes de segurança passam a ter uma ferramenta inestimável para proteger sua infraestrutura, reduzir o número de “desconhecidos não conhecidos” e, possivelmente, dormir melhor à noite.

Quer mais orientações para sua estratégia de segurança? Confira a Retrospectiva do cenário de ameaças 2021 da Tenable, que oferece uma análise abrangente do cenário de ameaças do ano de 2021, e veja o webinar "Exposure Management for the Modern Attack Surface: Identify & Communicate What's Most at Risk in Your Environment and Vital to Fix First" para obter informações que profissionais de segurança possam usar para melhorar de imediato a segurança.

- Attack Surface Management

- Executive Management