Uma maneira prática de reduzir o risco no chão de fábrica

Existe muita informação sobre segurança cibernética para manufatura, mas por onde começar? Vamos simplificar e abordar por que os invasores fazem o que fazem e como você pode detê-los. Trata-se de reduzir riscos e maximizar seus esforços para obter os melhores resultados. Continue lendo para saber mais sobre o cenário de ameaças e algumas táticas para gerenciá-las.

Seja qual for o nome que dermos a ela, a tendência amplamente chamada de digitalização ou convergência em TI/OT na manufatura tem seus pontos positivos e negativos. O aumento de dados sobre qualidade, eficiência e sustentabilidade torna as decisões mais rápidas e inteligente. O aumento de conexões e novos sistemas significam que sistemas tradicionalmente isolados estão conectados. Na pressa de conectar, expandimos a superfície de ataque, resultando em segurança deficiente e controles de proteção. Nesta postagem do blog, examinamos a verdadeira natureza das vulnerabilidades e suas correções no chão de fábrica.

Vamos ver mais detalhadamente e de forma significativa as ameaças que enfrentamos hoje:

- Agentes mal-intencionados tentando tirar dinheiro de você.

- Agentes mal-intencionados tentando ganhar dinheiro com outra pessoa prejudicando você.

Sim, é mais ou menos isso. Podemos dividi-las de várias maneiras, mas as coisas que precisamos fazer para prevenir e/ou corrigi-las são as mesmas. Tudo se resume a um conjunto de defesas impactantes que resumimos abaixo.

Portanto, vamos focar nas defesas que você pode colocar em prática:

- Você pode corrigir vulnerabilidades.

- Você pode acompanhar as ameaças.

Sim, é mais ou menos isso, mas vamos nos ater à correção de vulnerabilidades, pois é aqui que o dinheiro deve ser investido. Perseguir invasões e ameaças parece fascinante, algo como personificar James Bond com termos legais que nos apropriamos dos militares. A verdade é que é muito caro e requer funcionários em tempo integral (FTEs) dedicados a isso. O que também podemos fazer é procurar os efeitos dos ataques e responder rapidamente, com resiliência, que é muito mais importante e simples para sistemas de controle industrial (ou ICS).

Este é o básico sobre gerenciamento de vulnerabilidades, um tópico bastante extenso no mundo de OT. Mas continue lendo. Corrigir vulnerabilidades não é apenas aplicar patches. Caso contrário, não perderia meu tempo nem faria você perder o seu.

Então, o que é uma vulnerabilidade?

O National Institute of Standards and Technology (NIST) a define como: “uma fraqueza em um sistema de informação, procedimentos de segurança do sistema, controles internos ou implementação que possa ser explorada ou desencadeada por uma fonte de ameaça”.

Aposto que a maioria de vocês pensou em patches do sistema Windows, talvez pontuações CVE ou CVSS de alguma forma. Eu modificaria a definição do NIST de “sistema de informação” para “sistema”. Isso incluiria mais OT e, na verdade, qualquer coisa que introduza risco cibernético, apresentando um conceito diferente de vulnerabilidade. Com esse contexto, veja a seguir algumas vulnerabilidades comuns (você também pode chamá-las de fraquezas, se preferir):

- Falhas na codificação do software (sim, jogue a culpa para outra pessoa);

- Hardware e software projetados sem pensar na segurança, como equipamentos legados, muito comuns em ambientes de manufatura;

- Decisões de configuração ou implementação que ignoram a segurança;

- Processo ruim, padrões ruins;

- Conhecimento inadequado dos recursos do sistema.

Minha vulnerabilidade favorita se enquadra no terceiro item acima; computadores de chão de fábrica que usam um nome de usuário e senha compartilhados. Outro exemplo de uma falha de configuração são os muitos dispositivos que não têm nenhuma autenticação mesmo com um método disponível.

Observe que apenas a primeira das categorias pode ser corrigida por um patch. Vou ampliar aqui e agrupar tudo o que requer um patch de atualização. Lembre-se que, dependendo da natureza do sistema que requer um patch, o processo poderá ser prejudicial ao processo de produção. Com isso dito, os hotfixes do Windows, as atualizações, qualquer coisa no Patch Tuesday, as atualizações de firmware em um controlador, as novas versões de software etc. estão no escopo. É certo que se trata de uma ampla rede, mas queremos ter uma visão holística. Tememos e detestamos patches: gritamos com o setor de TI por sugeri-los, começamos brigas de bar, guardamos rancor e discutimos sem parar em congressos. Ok, acho que exagerei. Vamos voltar ao tópico em discussão e cobrir as etapas do processo de gerenciamento de vulnerabilidades:

- Identificação de vulnerabilidades: vulnerabilidades em um sistema são detectadas por meio da verificação de vulnerabilidades, teste de penetração ou revisão de código, entre outras coisas.

- Avaliação de vulnerabilidades: medir a probabilidade de uma vulnerabilidade ser explorada por um invasor e determinar o impacto caso a vulnerabilidade seja explorada.

- Um programa formalmente projetado chamaria isso de quantificação de risco.

- Resolução de vulnerabilidades: mitigação ou correção. Mas qual é a diferença?

- Correção: corrige ou remove a vulnerabilidade, sendo geralmente um patch. Isso normalmente não é possível em todas as partes de um ambiente de sistema de controle industrial. Em controladores, raramente aumenta significativamente sua postura de segurança, resultando na próxima etapa.

- Mitigação: reduz, atenua ou diminui a probabilidade de um ataque bem-sucedido ou diminui o impacto de um ataque bem-sucedido. Esses geralmente são chamados de controles de compensação.

Como o Tenable OT Security ajuda os profissionais de segurança cibernética na indústria de manufatura

Vejamos o processo de gerenciamento de vulnerabilidades descrito acima, do ponto de vista de um profissional de segurança que usa o Tenable OT Security.

Exemplo 1:

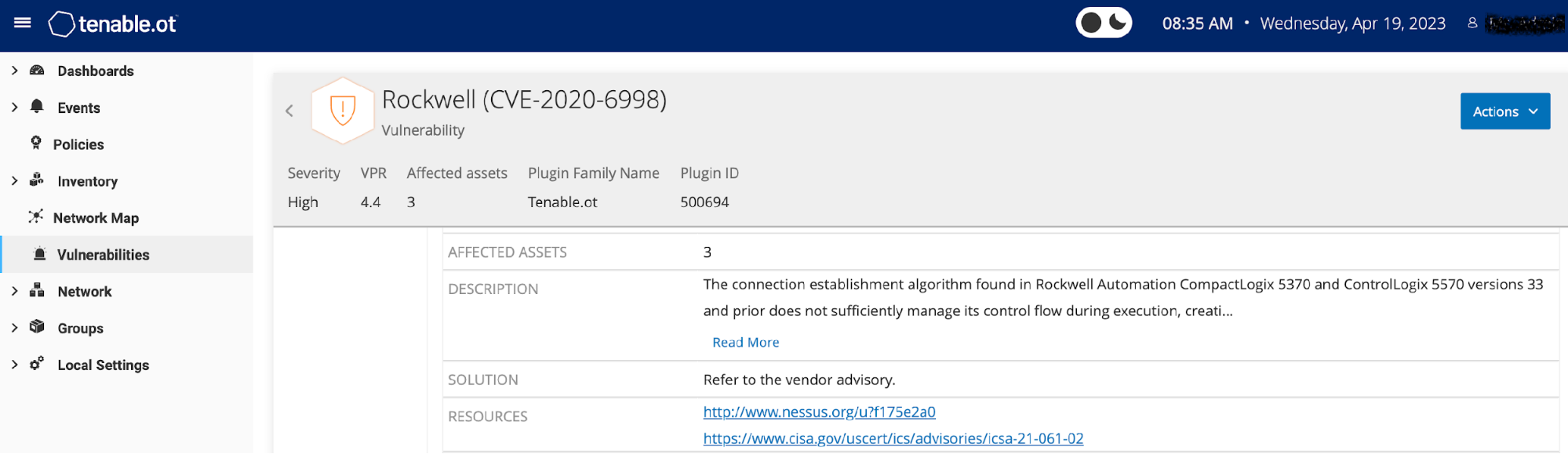

Etapa 1: Aqui, monitoramos e verificamos continuamente um ambiente de manufatura com o Tenable OT Security. Você pode ver que conseguimos identificar a CVE-2020-6998 presente em um controlador Rockwell. Não apenas identificamos a vulnerabilidade, mas também obtemos opções de correção. Podemos seguir os links na tela para obter instruções e recursos. Na imagem abaixo, podemos ver a opção de atualizar o firmware para a versão 33.011 ou posterior.

Etapa 2: Com base no processo que o controlador executa, podemos não conseguir fazer nada ou até melhorar nada. Por que eu disse que corrigir o dispositivo pode não melhorar nada? Bem, mesmo quando um provedor como a Siemens ou a Rockwell fornece um método de autenticação em um controlador, ele raramente é usado. Assim, tudo o que alguém precisa é da ferramenta de codificação do fabricante, como o Studio 5000 ou o TIA Portal, para acessar o dispositivo. Melhor ainda, um agente mal-intencionado pode simplesmente obter acesso à estação de trabalho do Windows, normalmente usada para programar esse controlador. O que quero dizer é que as explorações voltadas para esses controladores podem ser uma perda de tempo se não houver autenticação.

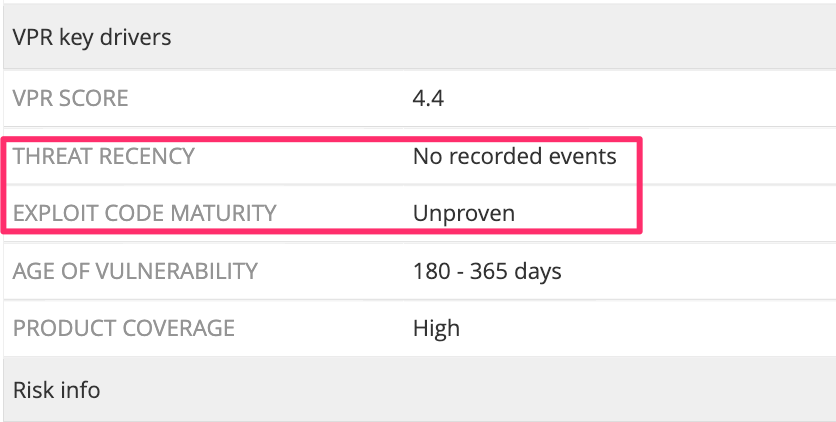

O Tenable OT Security usa a Vulnerability Priority Rating (VPR), ajudando os usuários a entender a capacidade de exploração de uma vulnerabilidade. A imagem abaixo mostra um resumo de nossa pesquisa para esta vulnerabilidade específica, informando que não há nenhuma exploração conhecida. A pontuação de VPR é baixa, indicando baixo risco, se essa vulnerabilidade estiver presente em seu ambiente.

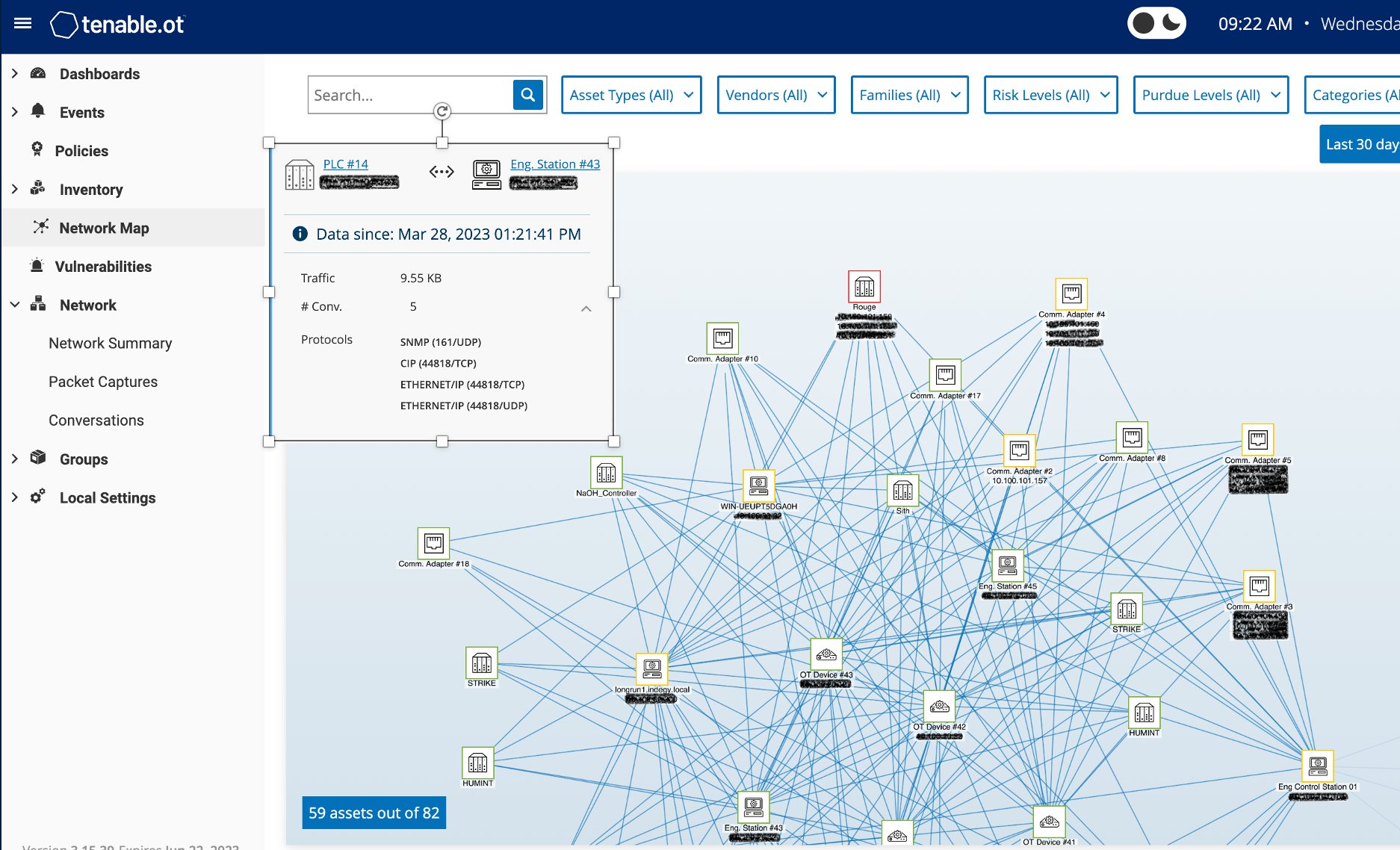

Etapa 3: Com base na avaliação acima, a melhor opção pode ser a mitigação. Para este e muitos outros dispositivos Rockwell, isso significa bloquear o tráfego na porta 44818 de “fora da zona de manufatura”.

O Tenable OT Security pode criar um mapa de rede visual que mostra todas as conexões na rede do ICS e seus endereços IP. Na figura abaixo, temos uma visão clara dos dispositivos que precisam de conectividade e dos que não precisam, facilitando significativamente a parte mais desafiadora de escrever regras de firewall.

Usando essas informações, podemos ir além do bloqueio do tráfego na porta 44818, implementando firewalls ou outros controles de rede para segmentar a rede do ICS. Podemos limitar o tráfego de modo que apenas os dispositivos que precisam se comunicar com o controlador o façam.

A conclusão aqui é que existem muitas vulnerabilidades mais importantes do que esta e que muitas são cobertas pela aplicação de regras de firewall. Portanto, não há razão para passar pela árdua tarefa de decidir se você pode atualizar o firmware neste controlador, o que elimina a necessidade de programar o tempo de inatividade para corrigir os sistemas. Menos tempo de inatividade significa economizar dinheiro para a empresa.

Exemplo 2: Vamos tratar de um conjunto menos controverso de vulnerabilidades e as mitigações que cobrem uma ampla gama delas. Eu vejo isso, de forma corriqueira, em clientes de manufatura.

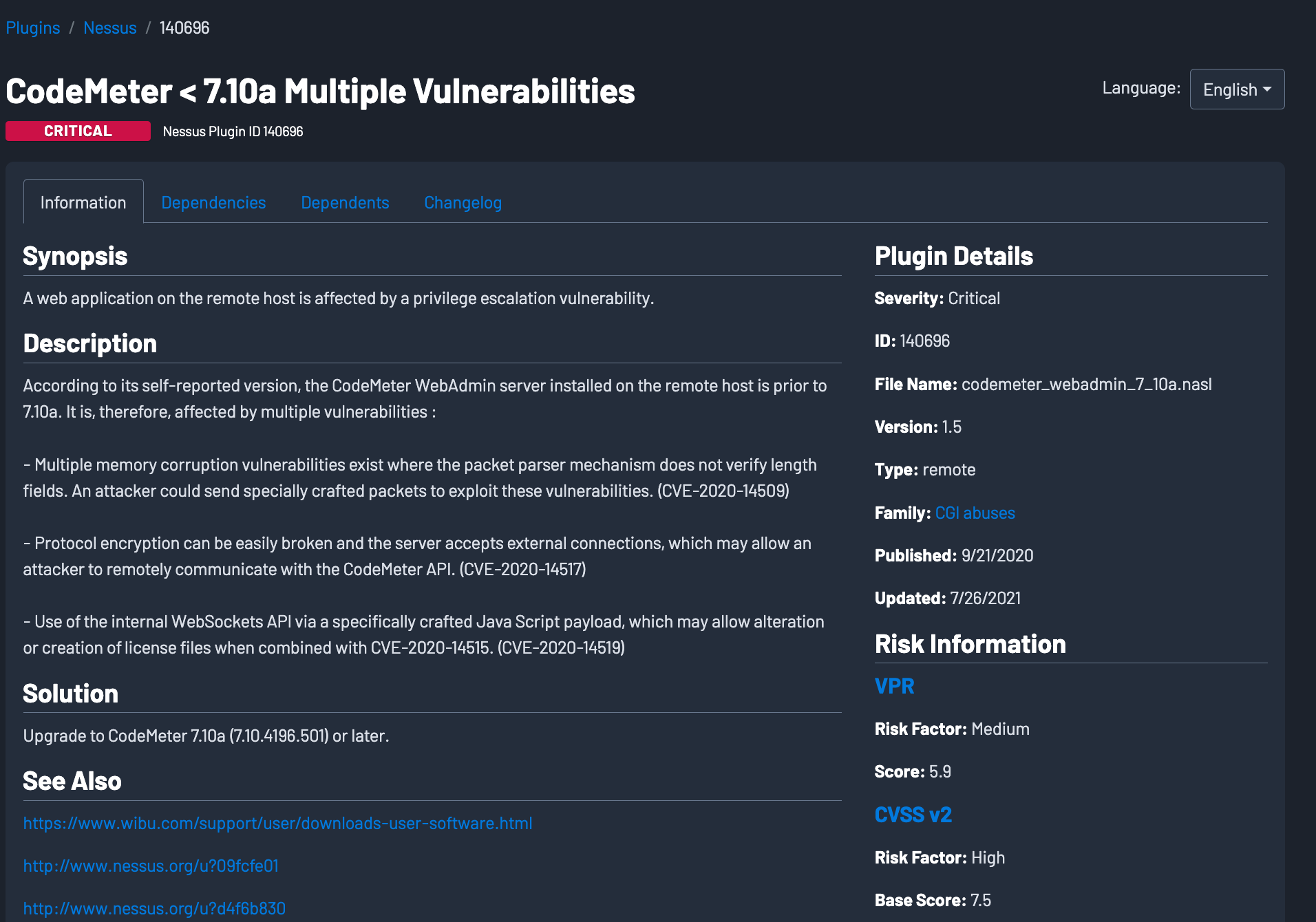

Etapa 1: Vejamos o exemplo da CVE-2020-16233, uma vulnerabilidade em execução em uma máquina Windows. O Nessus está integrado ao Tenable OT Security, o que simplifica o trabalho de identificação de sistemas de TI vulneráveis. Esta estação de trabalho Windows está executando o programa de gerenciamento de licença de software CodeMeter.

Etapa 2: Muitos ambientes de manufatura têm um inventário considerável de dispositivos de TI na rede OT. A forma como tratamos as vulnerabilidades do controlador e suas mitigações é diferente e distinta de como tratamos as vulnerabilidades da estação de trabalho e suas correções.

Etapa 3: Na imagem abaixo, você pode ver a opção de correção e recursos adicionais. Como essa vulnerabilidade está em uma estação de trabalho Windows, uma atualização de software provavelmente não causará interrupção, embora seja recomendável confirmar essa suposição antes de iniciar o processo de correção. É seguro dizer que o patch do sistema de TI é normalmente mais fácil do que o patch do sistema de OT.

Principais conclusões para profissionais de segurança cibernética da indústria de manufatura

1. As ameaças enfrentadas pela indústria de manufatura são baseadas em duas motivações:

- Agentes mal-intencionados tentando tirar dinheiro de você.

- Agentes mal-intencionados tentando ganhar dinheiro com outra pessoa prejudicando você.

Fazemos o mesmo para reduzir a probabilidade de um ataque bem-sucedido.

2. A estratégia de defesa é simples e consiste em duas táticas principais:

- Você pode corrigir vulnerabilidades.

- Você pode acompanhar as ameaças.

3. Ambas as táticas acima são importantes. No entanto, recomendo uma abordagem proativa corrigindo vulnerabilidades porque é onde o dinheiro é melhor gasto. A resiliência é muito mais importante no ICS. As etapas do processo de gerenciamento de vulnerabilidades são:

- Identificação de vulnerabilidades.

- Avaliação de vulnerabilidades

- Resolução de vulnerabilidades.

- Correção

- Mitigação

Saiba mais:

- Participe do webinar, Experts Share Ways to Improve Manufacturing Sector IT/OT Security;

- Acesse a página do Tenable OT Security para empresas de manufatura;

- Leia o resumo da solução do Tenable OT Security para empresas de manufatura: Como proteger a manufatura sem colocar a produtividade em risco;

- Baixe a publicação do Tenable OT Security para empresas de manufatura: Segurança cibernética para o chão de fábrica.

- OT Security