Tenable

Identity Exposure

A solução essencial para

a empresa com foco em identidades

Libere um novo nível de proteção de ponta a ponta contra ataques baseados em identidade.

Interrompa as explorações baseadas em identidade

Conheça

a realidade

de suas identidades

Elimine silos empresariais e unifique identidades no Active Directory, sistemas híbridos e Entra ID.

Descubra

as principais lacunas

de identidade

Avalie suas identidades usando pontuação de risco para localizar aquelas mais arriscadas que exigem atenção.

Elimine rapidamente exposições baseadas em identidades

Use a priorização passo a passo para fechar rapidamente lacunas de segurança com a maior probabilidade de explorações baseadas em identidade.

Elimine a exposição da identidade para reduzir o risco

Identidades são o novo perímetro: identidades comprometidas estão no centro de quase todos os ataques cibernéticos bem-sucedidos. Ao expor e fechar as lacunas de segurança onde as explorações baseadas em identidade prosperam, o Tenable Identity Exposure fortalece sua postura de segurança e previne ataques com segurança antes que eles ocorram.

Veja o que é importante

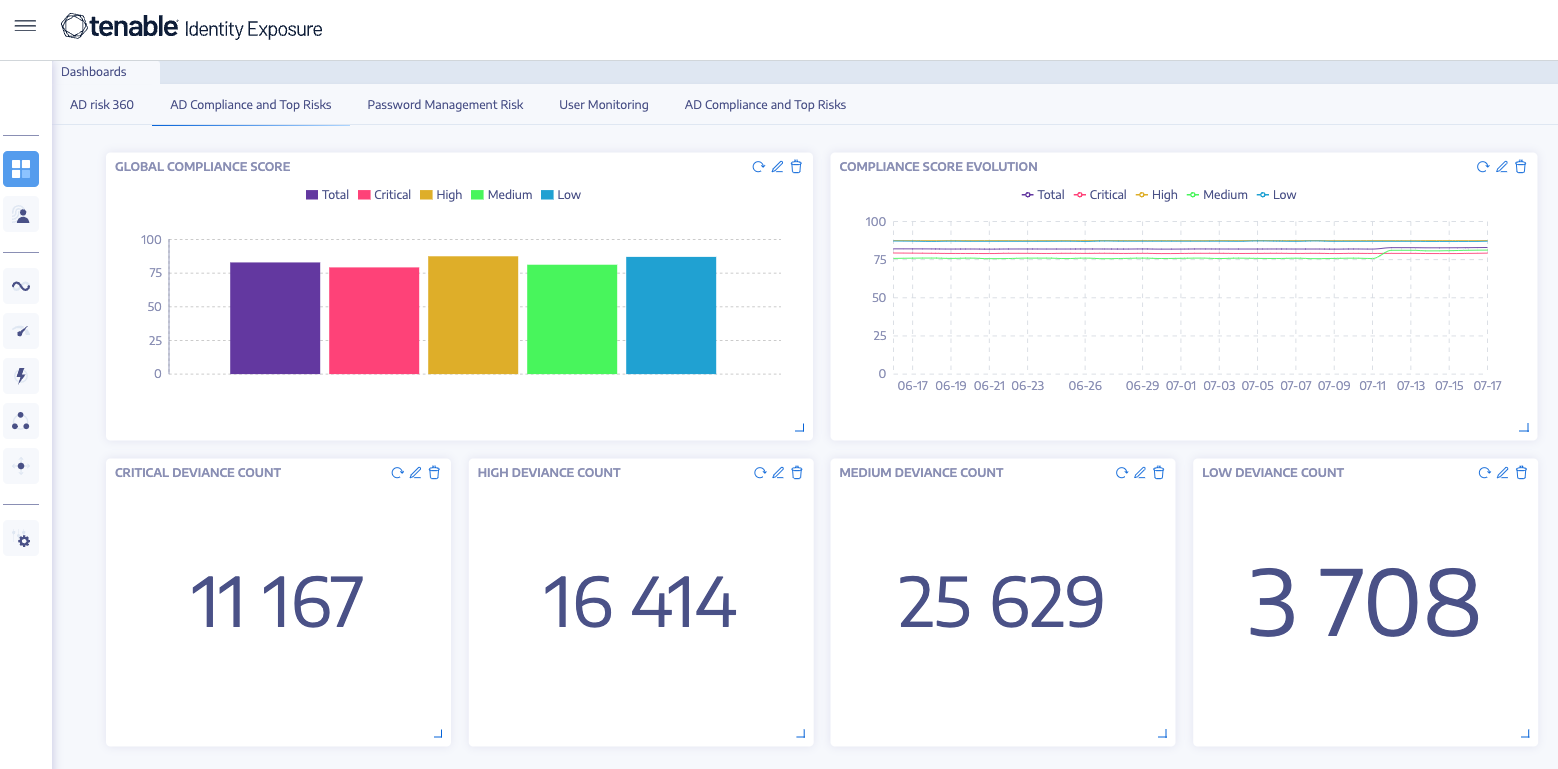

O Tenable Identity Exposure valida continuamente seus ambientes do Active Directory e Entra ID em busca de pontos fracos, configurações incorretas e atividades que podem levar a ataques prejudiciais. Integrar um contexto profundo de identidade à plataforma de gerenciamento de exposição Tenable One pode ajudar você a visualizar combinações tóxicas arriscadas, ao mesmo tempo em que melhora drasticamente a priorização e a eficiência para remediar a exposição mais relevante para a organização.

Interrompa as vias de ataque

O Tenable Identity Exposure interrompe as exposições e as vias de ataque que os criminosos poderiam explorar, garantindo que os invasores tenham dificuldade para encontrar um ponto de apoio e não tenham como fazer nada a respeito caso consigam bater à porta.

Movimento

inicial

por meio de phishing ou vulnerabilidade

Explorar

Movimento lateral em todo o ambiente pretendido

Elevar

Obter acesso privilegiado

Evitar

Ocultar presença forense

Estabelecer

Instalar o código para permanência

Extrair

Extrair dados ou reter alvo para resgate

Proteja o Active Directory

- Descubra problemas subjacentes que ameaçam a segurança do seu Active Directory.

- Identifique relações de confiança perigosas.

- Use a Pontuação de risco de identidade para classificar cada identidade por nível de risco ao ambiente.

- Reduza o risco de ataques relacionados a senhas e aumente a higiene de senhas da sua organização.

- Acompanhe todas as alterações no seu Active Directory e Entra ID.

- Estabeleça a ligação entre as alterações do Active Directory e as ações maliciosas e detecte ataques do AD em tempo real.

- Priorize as etapas de correção para focar primeiro nas identidades e configurações incorretas mais arriscadas.

- Unifique identidades no Active Directory e no Entra ID.

- Visualize detalhes específicos dos ataques.

- Explore as descrições do MITRE ATT&CK diretamente nos detalhes do incidente.

Previna ataques com confiança antes que eles ocorram

Implementado em qualquer lugar

Compatível com o Active Directory e o Entra ID, o Tenable Identity Exposure fornece designs arquitetônicos flexíveis: no local, para manter seus dados no local e sob seu controle, e SaaS, para aproveitar a nuvem.

Sem atrasos

Previne e detecta ataques sofisticados ao Active Directory sem agentes e privilégios, exigindo apenas uma conta de usuário padrão para auditoria de configurações e identificação de ataques ao Active Directory.

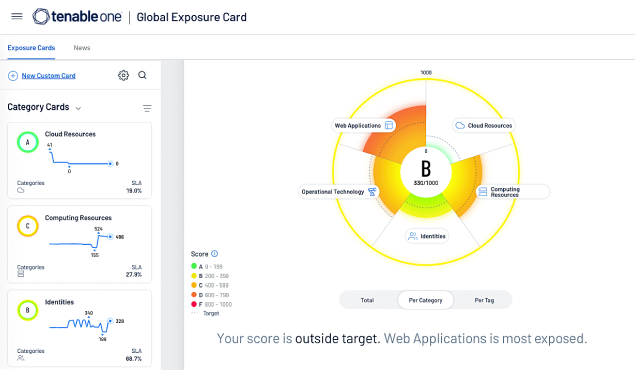

Disponível no Tenable One: a única plataforma de gerenciamento de exposição do mundo somente com tecnologia de IA

O Tenable One resolve o desafio central da segurança moderna: uma abordagem profundamente dividida para ver e lutar contra o risco cibernético. Eliminamos riscos unificando a visibilidade, as informações e a ação de segurança em toda a superfície de ataque para descobrir e fechar lacunas rapidamente. Os clientes usam o Tenable One para eliminar vulnerabilidades cibernéticas prioritárias e se proteger contra ataques a diferentes ambientes, como a nuvem, a infraestrutura crítica ou da TI, entre outros.

Saiba mais

Perguntas frequentes

- Quais são os principais recursos do Tenable Identity Exposure?

-

O Tenable Identity Exposure permite que você detecte e responda a ataques em tempo real e encontre e corrija pontos fracos no Active Directory antes que os invasores os explorem. Os principais recursos do Tenable Identity Exposure são:

- Descobrir fraquezas ocultas nas configurações do Active Directory;

- Descubra problemas subjacentes que ameaçam a segurança do seu Active Directory.

- Esmiuçar cada erro de configuração em linguagem simples;

- O novo recurso de pontuação de risco de identidade quantifica o risco de ativos combinando direitos de vulnerabilidade, exposição e identidade (com tecnologia de inteligência artificial e mecanismo de ciência de dados da Tenable

- Obter recomendações de correções para cada problema;

- Crie painéis personalizados para gerenciar a segurança do Active Directory para reduzir os riscos

- Descobrir relacionamentos de confiança perigosos;

- Nova visualização de identidades unificadas do Active Directory e do Entra ID

- Descubra todas as mudanças em seu AD.

- Descubra os principais ataques por domínio em seu Active Directory

- Visualizar cada ameaça em um linha do tempo precisa de ataques;

- Consolidar a distribuição de ataques em uma única visualização;

- Estabeleça a ligação entre as mudanças do Active Directory e as ações mal-intencionadas.

- Analise detalhes específicos de um ataque ao Active Directory

- Explorar descrições de MITRE ATT&CK® diretamente de incidentes detectados.

- Quais ataques e técnicas do Active Directory o Tenable Identity Exposure detecta?

-

O Tenable Identity Exposure detecta várias técnicas usadas em ataques cibernéticos para obter privilégios elevados e permitir o movimento lateral, incluindo DCShadow, Brute Force, Password Spraying, DCSync, Golden Ticket, entre outras.

- Quais vetores de ataque de privilégio no Active Directory são identificados pelo Tenable Identity Exposure?

-

O Tenable Identity Exposure tem uma extensa biblioteca de vetores de ataque conhecidos que os invasores usam para obter privilégios. Dentre eles:

Vetores de ataque

Descrição

Ferramentas de ataque conhecidas

Mitre Attack Matrix

Contas privilegiadas que executam serviços Kerberos

Contas altamente privilegiadas usando um ataque de força bruta no Nome da Entidade de Serviço Kerberos

Kerberom

Elevação de privilégios, movimento lateral, persistência

Delegação perigosa no Kerberos

Verificar se nenhuma delegação perigosa (irrestrita, transição de protocolo etc.) está autorizada

Nishang

Elevação de privilégios, movimento lateral, persistência

Uso de algoritmos de criptografia fracos na PKI do Active Directory

Os certificados raiz implantados na PKI interna do Active Directory não devem usar algoritmos de criptografia fracos

ANSSI-ADCP

Persistência, elevação de privilégios, movimento lateral

Delegação perigosa de direitos de acesso em objetos críticos

Alguns direitos de acesso que permitem que usuários ilegítimos controlem objetos críticos que foram encontrados

BloodHound

Exfiltração, movimento lateral, comando e controle, acesso a credenciais, elevação de privilégios

Vários problemas na política de senha

Em algumas contas específicas, as políticas de senha atuais são insuficientes para garantir uma proteção robusta de credenciais

Patator

Evasão de defesa, movimento lateral, acesso a credenciais, elevação de privilégios

Contas de gerenciamento RODC perigosas

Os grupos administrativos encarregados de controladores de domínio somente leitura contêm contas anormais

Impacket

Acesso de credenciais, evasão de defesa, elevação de privilégios

GPO confidencial vinculado a objetos críticos

Alguns GPOs gerenciados por contas não administrativas estão vinculados a objetos confidenciais do Active Directory (por exemplo, a conta KDC, controladores de domínio, grupos administrativos etc.)

ANSSI-ADCP

Comando e controle, acesso de credencial, persistência, elevação de privilégios

Contas administrativas com permissão para se conectar a outros sistemas além dos controladores de domínio

As políticas de segurança implantadas na infraestrutura monitorada não impedem que contas administrativas se conectem a recursos que não sejam DC, levando à exposição de credenciais confidenciais

CrackMapExec

Evasão de defesa, acesso de credencial

Relação de confiança perigosa

Atributos de relacionamento de confiança mal configurados diminuem a segurança de uma infraestrutura de diretório

Kekeo

Movimento lateral, acesso de credencial, elevação de privilégios, evasão de defesa

Senhas reversíveis no GPO

Confirmar se nenhum GPO contém senhas armazenadas em um formato reversível

SMB Password crawler

Acesso de credencial, elevação de privilégios

Computadores executando um sistema operacional obsoleto

Sistemas obsoletos não são mais compatíveis com o editor e aumentam muito as vulnerabilidades da infraestrutura

Metasploit

Movimento lateral, comando e controle

Contas usando um controle de acesso compatível com versões anteriores ao Windows 2000

Um membro da conta do grupo de acesso compatível com versões anteriores ao Windows 2000 pode ignorar medidas de segurança específicas

Impacket

Movimento lateral, evasão de defesa

Gerenciamento de conta administrativa local

Garantir que as contas administrativas locais sejam gerenciadas de forma centralizada e segura usando LAPS

CrackMapExec

Evasão de defesa, acesso de credencial, movimento lateral

Configuração perigosa de usuários anônimos

Um acesso anônimo ativado na infraestrutura monitorada do Active Directory pode levar ao vazamento de informações confidenciais

Impacket

Exfiltração

Atributos filtrados de RODC anormais

As políticas de filtragem aplicadas em alguns controladores de domínio como somente leitura podem levar ao cache de informações confidenciais, permitindo a elevação de privilégios

Mimikatz (DCShadow)

Elevação de privilégios, evasão de defesa

Falta de restrições no cenário de ataque de movimentos laterais

A restrição de movimento lateral não foi ativada na infraestrutura monitorada do Active Directory, permitindo que os invasores saltem de máquina em máquina com o mesmo nível de privilégios

CrackMapExec

Movimento lateral

Senha não criptografada armazenada em compartilhamentos DC

Alguns arquivos em compartilhamentos DC, acessíveis por qualquer usuário autenticado, provavelmente contêm senhas não criptografadas, permitindo a elevação de privilégios

SMBSpider

Acesso de credencial, elevação de privilégios, persistência

Direitos de controle de acesso perigosos em scripts de login

Alguns scripts, executados durante o login de computador ou de usuário, têm direitos de acesso perigosos, levando a elevação de privilégios

Metasploit

Movimento lateral, elevação de privilégios, persistência

Parâmetros perigosos são usados no GPO

Alguns parâmetros perigosos (por exemplo, grupos restritos, computação de hash LM, nível de autenticação NTLM, parâmetros confidenciais etc.) são definidos pelo GPO, criando violações de segurança

Responder

Descoberta, acesso de credencial, execução, persistência, elevação de privilégios, evasão de defesa

Parâmetros perigosos definidos na configuração do Controle de Conta de Usuário

O atributo "User Account Control" (controle de conta de usuário) de algumas contas de usuário define parâmetros perigosos (por exemplo, PASSWD_NOTREQD ou PARTIAL_SECRETS_ACCOUNT)PARTIAL_SECRETS_

ACCOUNT), que colocam em risco a segurança da referida conta.Mimikatz (LSADump)

Persistência, elevação de privilégio, evasão de defesa

Falta de aplicação de patches de segurança

Alguns servidores registrados no Active Directory não aplicaram atualizações de segurança recentemente

Metasploit

Elevação de privilégios de comando e controle, evasão de defesa

Tentativa de ataque de força bruta em contas de usuário

Algumas contas de usuário foram alvo de uma tentativa de ataque de força bruta

Patator

Acesso de credencial

Configuração do Kerberos na conta do usuário

Algumas contas estão usando configurações fracas do Kerberos

Mimikatz (Silver Ticket)

Acesso de credencial, elevação de privilégios

Compartilhamento anormal ou arquivo armazenado no DC

Alguns controladores de domínio são usados para hospedar arquivos desnecessários ou compartilhamentos de rede

SMBSpider

Descoberta, exfiltração

- Quais técnicas de backdoor no Active Directory o Tenable Identity Exposure identifica?

-

O Tenable Identity Exposure tem uma extensa biblioteca de técnicas de backdooring conhecidas que os invasores usam para obter persistência. Dentre eles:

Técnica de backdooring

Descrição

Ferramentas de ataque conhecidas

Matriz de ataques Mitre

Garantir a consistência do SDProp

Controlar se o objeto adminSDHolder está em um estado limpo

Mimikatz (Golden Ticket)

Elevação de privilégios, persistência

Garantir a consistência do SDProp

Confirmar se o grupo principal de usuários não foi alterado

BloodHound

Elevação de privilégios, persistência

Confirmar as permissões do objeto de domínio raiz

Garantir que as permissões definidas no objeto de domínio raiz sejam razoáveis

BloodHound

Elevação de privilégios, persistência

Confirmar os objetos GPO confidenciais e permissões de arquivos

Assegurar que as permissões definidas nos objetos GPO e arquivos vinculados a contêineres confidenciais (como a UO de controladores de domínio) sejam razoáveis

BloodHound

Execução, elevação de privilégios, persistência

Direitos de acesso perigosos na conta KDC de RODC

A conta KDC usada em alguns controladores de domínio somente leitura pode ser controlada por conta de usuário ilegítimo, levando a vazamentos de credenciais

Mimikatz (DCSync)

Elevação de privilégios, persistência

Certificados confidenciais mapeados para contas de usuário

Alguns certificados X509 são armazenados no atributo da conta do usuário altSecurityIdentities, permitindo que o proprietário da chave privada do certificado se autentique como este usuário

Comando e controle, acesso de credencial, elevação de privilégios, persistência

SPN de Krbtgt falso definido em conta regular

O Nome da Entidade de Serviço (SPN) do KDC está presente em alguma conta de usuário regular, levando à falsificação de tíquetes Kerberos

Mimikatz (Golden Ticket)

Elevação de privilégios, persistência

Última alteração de senha KDC

A senha da conta KDC deve ser alterada regularmente

Mimikatz (Golden Ticket)

Acesso de credencial, elevação de privilégios, persistência

Contas com um atributo de histórico SID perigoso

Confirmar as contas de usuário ou computador usando um SID privilegiado no atributo de histórico do SID

DeathStar

Elevação de privilégios, persistência

Controladores de domínio falsos

Confirma se apenas os servidores controladores de domínio legítimos estão registrados na infraestrutura do Active Directory

Mimikatz (DCShadow)

Execução, evasão de defesa, elevação de privilégios, persistência

Controle de acesso ilegítimo de chave do Bitlocker

Algumas chaves de recuperação do Bitlocker armazenadas no Active Directory podem ser acessadas por outras pessoas que não são administradores e computadores vinculados

ANSSI-ADCP

Acesso de credencial, elevação de privilégios, persistência

Entradas anormais no descritor de segurança do esquema

O esquema do Active Directory foi modificado levando a novos direitos de acesso padrão ou objetos que podem colocar em perigo a infraestrutura monitorada

BloodHound

Elevação de privilégios, persistência

Conta DSRM ativada

A conta de recuperação do Active Directory foi ativada, expondo-a a roubo de credencial

Mimikatz (LSADump)

Acesso de credenciais, execução, evasão de defesa, elevação de privilégios, persistência

Hash de autenticação não renovado ao usar cartão inteligente

Algumas contas de usuário que usam autenticação de cartão inteligente não renovam suas credenciais hash com a frequência necessária

Mimikatz (LSADump)

Persistência

Senhas reversíveis para contas de usuário

Confirmar se nenhum parâmetro torna as senhas armazenadas em um formato reversível

Mimikatz (DC Sync)

Acesso de credencial

Uso de acesso negado explícito em contêineres

Alguns contêineres ou UOs do Active Directory definem acesso negado explícito, levando a possível ocultação de backdoor

BloodHound

Evasão de defesa, persistência

- Como o Tenable Identity Exposure audita o Active Directory?

-

O Tenable Identity Exposure é a única solução do mercado que não precisa de implementação em controladores de domínio ou em endpoints. Além disso, o Tenable Identity Exposure só precisa de privilégios de nível de usuário para operar. Essa arquitetura exclusiva permite que as equipes de segurança auditem rapidamente a configuração do Active Directory sem problemas complexos na implantação.

- O Tenable Identity Exposure é uma ferramenta de auditoria de segurança pontual para o Active Directory?

-

As configurações incorretas do AD acontecem o tempo todo, de modo que as auditorias pontuais tornam-se obsoletas apenas alguns minutos após o início e se concentram nas configurações incorretas, em vez de incluir indicadores de comprometimento.

Por outro lado, o Tenable Identity Exposure é uma plataforma de segurança que verifica continuamente o AD em busca de novos pontos fracos e ataques, alertando os problemas aos usuários em tempo real.

- O Tenable Identity Exposure consegue detectar ataques Golden Ticket?

-

Sim, o Golden Ticket é uma das várias técnicas de ataque que o Tenable Identity Exposure consegue detectar e ajudar você a prevenir. Com centenas de verificações de segurança e correlações executadas em paralelo, o Tenable Identity Exposure tem o escopo de segurança mais amplo que existe para o AD.

- O Tenable Identity Exposure integra-se com o meu SIEM/SOAR/sistema de emissão de tiquetes etc.?

-

A segurança do AD é uma peça importante do seu quebra-cabeça de segurança, e o Tenable Identity Exposure integra-se muito bem ao seu ecossistema de segurança.

Nossa integração ao Syslog garante que todos os tipos de SIEM e a maioria dos sistemas de tíquetes possam se integrar com o Tenable Identity Exposure imediatamente. Também temos aplicações nativas disponíveis para QRadar, Splunk e Phantom.

- O Tenable Identity Exposure é uma solução baseada na nuvem?

-

Nossa solução é compatível tanto com implementações na nuvem como no local. Não há diferença funcional entre essas duas abordagens de implantação.

- O Tenable Identity Exposure pode expandir-se para implementações do Active Directory em várias organizações e várias florestas?

-

Alguns dos maiores e mais sensíveis ADs já são protegidos pelo Tenable Identity Exposure. Nossa plataforma foi criada como uma solução de nível empresarial. A arquitetura dela nativa do AD, sem agentes, permite o suporte a implantações complexas, de várias organizações e florestas, do Active Directory.

- Como o Tenable Identity Exposure é licenciado?

-

O Tenable Identity Exposure é licenciado por conta de usuário habilitada.

- O Tenable Identity Exposure exige acesso privilegiado ao Active Directory para encontrar pontos fracos e responder a ataques?

-

O Tenable Identity Exposure exige apenas uma conta de usuário padrão para auditoria de configurações e identificação de ataques contra o Active Directory.

- Como posso adquirir o Tenable Identity Exposure?

-

Você pode adquirir o Tenable Identity Exposure com um parceiro certificado local da Tenable ou entrando em contato com um representante da Tenable.

- O Tenable Identity Exposure tem alguma avaliação disponível?

-

Sim, o Tenable Identity Exposure tem avaliações disponíveis. Preencha o formulário de solicitação para iniciar sua avaliação hoje mesmo.

Recursos relacionados

Conheça O Tenable Identity Exposure

Ao implementar o Tenable Identity Exposure no nosso perímetro global, pudemos oferecer aos interessados a tão cobiçada visibilidade dos riscos de segurança cibernética corporativa.

- Tenable Identity Exposure