Perguntas frequentes sobre o Tenable Vulnerability Management

Experimente o Tenable Vulnerability Management

Execute a sua primeira verificação em menos de 60 segundos.

Perguntas gerais

O que é o Tenable Vulnerability Management?

O Vulnerability Management é uma solução de gerenciamento de vulnerabilidades baseado em riscos que oferece visibilidade total da rede para prever ataques e responder rapidamente a vulnerabilidades críticas. A descoberta e a avaliação contínuas e sempre ativas proporcionam a visibilidade de que você precisa para encontrar todos os ativos da sua rede e vulnerabilidades ocultas nesses ativos. Priorização integrada, threat intel e relatórios em tempo real ajudam você a entender seu risco e interromper as vias de ataque de forma proativa. Com base na tecnologia líder do Tenable Nessus e no gerenciamento na nuvem, você obtém visibilidade completa dos ativos e das vulnerabilidades da sua rede para poder entender seu risco com rapidez e precisão e saber as vulnerabilidades que devem ser corrigidas primeiro.

O Tenable Vulnerability Management é um componente integral do Tenable One, a plataforma de gerenciamento de exposição da Tenable. O Tenable One baseia-se no Tenable Vulnerability Management e fornece informações práticas sobre os riscos de segurança de toda a sua infraestrutura, incluindo instâncias de nuvem, aplicações Web, Active Directory (AD) e muito mais, até mesmo ativos altamente dinâmicos, como dispositivos móveis, máquinas virtuais e contêineres. Para elevar ainda mais o gerenciamento de risco cibernético, você obtém métricas e recursos adicionais de priorização, como visualizações de superfície de ataque, classificações de criticidade de ativos, pontuação de exposição baseada em riscos e análises comparativas com empresas semelhantes, bem como a capacidade de monitorar a redução de risco ao longo do tempo.

Como posso saber mais sobre o Tenable Vulnerability Management?

Para saber mais sobre o Tenable Vulnerability Management, acesse a página do produto Tenable Vulnerability Management, participe de um webinar ou entre em contato com parceiro certificado da Tenable ou um representante da Tenable para obter mais informações.

Como posso avaliar as aplicações do Tenable Vulnerability Management?

Para obter uma avaliação gratuita do Tenable Vulnerability Management, registre-se em https://pt-br.tenable.com/try.

Como posso comprar aplicações do Tenable Vulnerability Management?

É possível adquirir aplicações do Tenable Vulnerability Management entrando em contato com o parceiro certificado da Tenable, um representante de Tenable ou acessando o site tenable.com.

Posso licenciar as aplicações da Tenable individualmente?

Sim. Você pode licenciar aplicações da Tenable individualmente. Por exemplo, o Tenable Web App Scanning pode ser licenciado sozinho, sem os recursos de gerenciamento de vulnerabilidades do Tenable Vulnerability Management.

Como o Tenable Vulnerability Management é precificado e licenciado?

O Tenable Vulnerability Management é licenciado por assinatura anual e tem preço por ativo, e não por endereço IP. Isso permite que os clientes adotem novas tecnologias, como a nuvem, sem receio de que a contagem de licenças seja duplicada.

Para obter mais informações sobre precificação e licenciamento, veja a seção abaixo.

O que é um ativo?

Um ativo é:

- Um dispositivo físico ou virtual com um sistema operacional conectado a uma rede;

- Uma aplicação Web com FQDN;

- Um recurso de nuvem ativo (não encerrado).

Os exemplos incluem: desktops, laptops, servidores, dispositivos de armazenamento ou rede, telefones, tablets, máquinas virtuais, instâncias em nuvem e contêineres etc.

Como são cobradas e licenciadas outras aplicações do Tenable Vulnerability Management?

O Tenable Web App Scanning é licenciado por assinatura anual e tem preço definido por quantidade de ativos. O preço do Tenable Web App Scanning é calculado de acordo com o número total de nomes de domínio totalmente qualificados (FQDN) que o produto avalia.

Para obter mais informações sobre precificação e licenciamento, veja a seção abaixo.

A Tenable oferece um acordo de nível de serviço (SLA) para o Tenable Vulnerability Management?

Sim. A Tenable fornece a primeira garantia de tempo de atividade do setor de gerenciamento de vulnerabilidades por meio de um acordo de nível de serviço (SLA) robusto para o Tenable Vulnerability Management. Créditos de serviço são oferecidos se o SLA não for cumprido, assim como os principais fornecedores na nuvem, como a Amazon Web Services (AWS).

Onde posso encontrar a documentação sobre o Tenable Vulnerability Management?

A documentação técnica de todos os produtos da Tenable, inclusive do Tenable Vulnerability Management, está em https://docs.tenable.com.

Que IPs a Tenable usa para fazer a verificação a partir da nuvem?

Posso usar o Tenable Security Center e o Tenable Vulnerability Management?

Sim. Você pode usar as duas soluções. Os clientes podem escolher uma implementação híbrida de gerenciamento de vulnerabilidades utilizando o Tenable Security Center e o Tenable Vulnerability Management. Os clientes interessados no Tenable Vulnerability Management PCI/ASV ou em outras aplicações do Tenable Vulnerability Management também podem escolher uma implantação híbrida junto com sua instância do Tenable Security Center.

Posso migrar do Tenable Security Center para o Tenable Vulnerability Management?

Sim. Para os clientes interessados, há uma variedade de opções para migrar facilmente do Tenable Security Center para o Tenable Vulnerability Management, com suporte total da Tenable ou de seu parceiro certificado. Para obter mais informações, entre em contato com o parceiro certificado da Tenable ou um representante da Tenable.

O que é gerenciamento da superfície de ataque externa (EASM)?

Gerenciamento da superfície de ataque externa (EASM) é um recurso da Tenable que fornece visibilidade de pontos cegos fora do perímetro da rede. Ele permite que você verifique seu domínio para encontrar ativos conectados à Internet anteriormente desconhecidos que podem representar alto risco para sua organização.

O gerenciamento de superfície de ataque externa (EASM) está incluído no Tenable Vulnerability Management?

Sim, o Tenable Vulnerability Management oferece recursos de gerenciamento de superfície de ataque externa (EASM). Se você precisar de domínios, frequência e/ou metadados adicionais em seus resultados, poderá adquirir nossos complementos do Tenable Attack Surface Management.

O que é o Tenable Web App Scanning?

O Tenable Web App Scanning é uma aplicação de teste dinâmico de segurança de aplicações (DAST). Um DAST rastreia uma aplicação Web em execução através do front-end para criar um mapa do site com todas as páginas, links e formulários para teste. Depois que o DAST cria um mapa do site, ele interroga o site por meio do front-end para identificar quaisquer vulnerabilidades no código personalizado da aplicação ou vulnerabilidades conhecidas nos componentes de terceiros que compõem a maior parte da aplicação.

Onde posso avaliar ou aprender mais a respeito do Tenable Web App Scanning?

Para obter mais informações sobre o Tenable Web App Scanning, acesse a página do produto Tenable Web App Scanning. Inscreva-se para uma avaliação gratuita acessando tenable.com/try-was ou entre em contato com um parceiro certificado da Tenable ou com um representante da Tenable para obter mais informações.

O produto verifica o código-fonte ou executa análises estáticas?

Não. O Tenable Web App Scanning é uma solução de teste dinâmico de segurança de aplicações (DAST) que testa uma aplicação Web “de fora” quando ela está sendo executada em um ambiente de teste ou produção.

Perguntas sobre o licenciamento elástico de ativos

O licenciamento elástico de ativos, incorporado ao Tenable Vulnerability Management, é uma inovação que alinha o licenciamento de gerenciamento de vulnerabilidades e os atuais ambientes elásticos de TI. O licenciamento elástico de ativos evita a contagem dupla de ativos que têm vários endereços IP ou endereços IP que mudam. Além disso, ele recupera automaticamente as licenças de ativos que não foram verificados recentemente, incluindo ativos e ativos desativados que podem ter sido verificados inadvertidamente.

O que é o licenciamento flexível de ativos do Tenable Vulnerability Management?

Os principais benefícios do licenciamento flexível de ativos são:

- Os clientes compram a quantidade certa de licenças com base na quantidade de ativos, e não na contagem inflada de IPs.

- Os clientes evitam os projetos demorados e muitas vezes imprecisos que são necessários para recuperar licenças de ativos descomissionados e/ou inadvertidamente verificados.

- As métricas de gerenciamento de vulnerabilidades não são corrompidas por contagens duplas ou triplas de vulnerabilidades de ativos que têm vários endereços IP.

Quais são os benefícios do licenciamento elástico de ativos?

Os principais benefícios do licenciamento flexível de ativos são:

- Os clientes compram a quantidade certa de licenças com base na quantidade de ativos, e não na contagem inflada de IPs.

- Os clientes evitam os projetos demorados e muitas vezes imprecisos que são necessários para recuperar licenças de ativos descomissionados e/ou inadvertidamente verificados.

- As métricas de gerenciamento de vulnerabilidades não são corrompidas por contagens duplas ou triplas de vulnerabilidades de ativos que têm vários endereços IP.

Os clientes do Tenable Vulnerability Management podem verificar mais ativos do que o licenciado?

Sim, os clientes podem exceder temporariamente o número licenciado de ativos. Claro, os clientes podem fazer uma adequação quando a contagem das licenças continua sendo excedida.

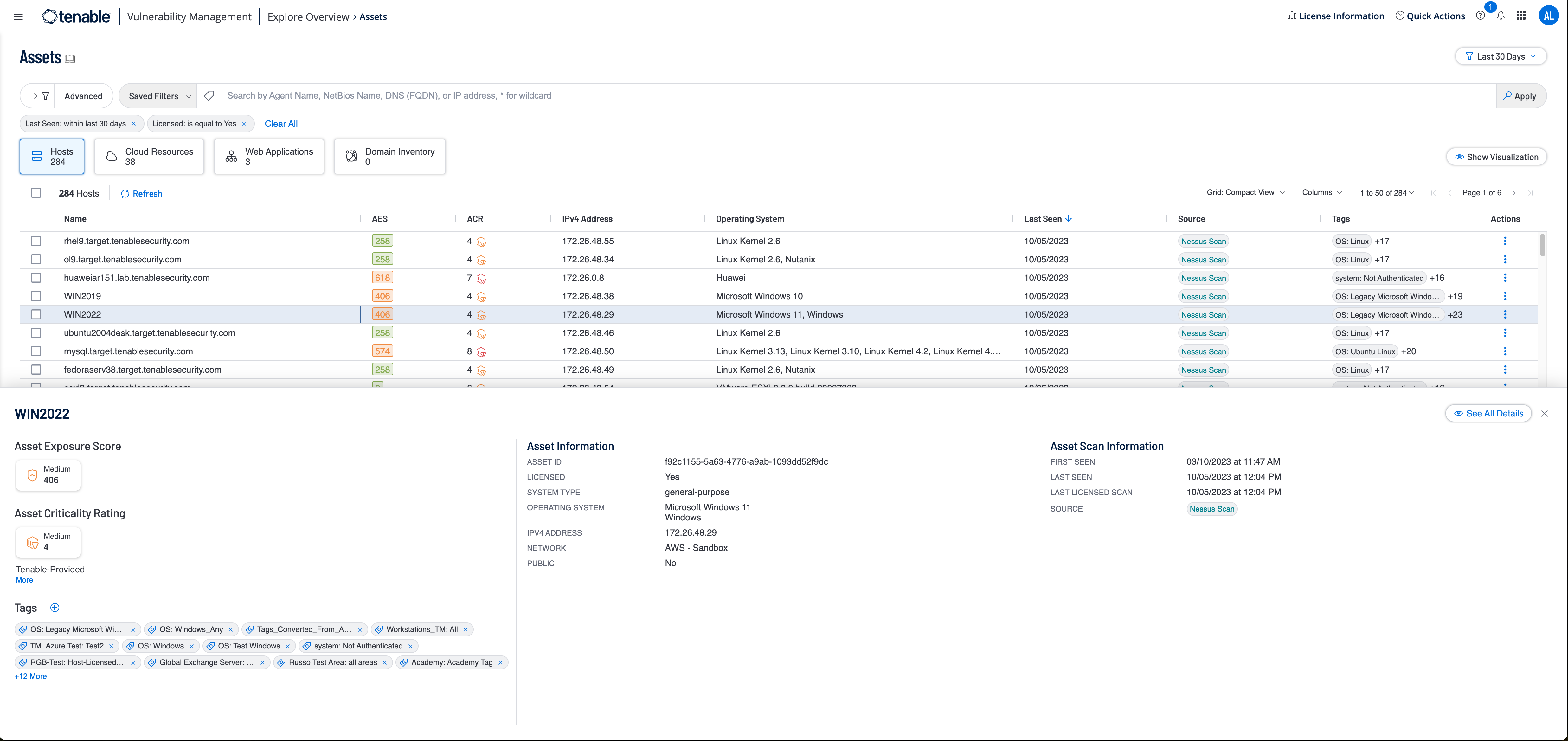

Como os clientes do Tenable Vulnerability Management determinam o status da licença?

A interface de usuário do Tenable Vulnerability Management exibe o número licenciado de ativos e o uso real da licença.

O que é um ativo?

Um ativo é uma entidade que pode ser analisada. Exemplos incluem desktops, laptops, servidores, dispositivos de armazenamento, dispositivos de rede, telefones, tablets, máquinas virtuais, hipervisores e contêineres.

Como o Tenable Vulnerability Management identifica um ativo?

Quando descobre um ativo pela primeira vez, o Tenable Vulnerability Management reúne vários atributos de identificação, que podem incluir um UUID do BIOS, o endereço MAC do sistema, o nome NetBIOS, o FQDN e/ou outros atributos que podem ser usados para identificar um ativo de forma confiável. Além disso, a verificação autenticada e os agentes do Nessus atribuem um UUID da Tenable ao dispositivo. Quando o Tenable Vulnerability Management verifica um ativo posteriormente, ele o compara com os ativos que foram descobertos antes. Se o ativo recém-descoberto não corresponder a um ativo descoberto anteriormente, ele será adicionado ao inventário de ativos do Tenable Vulnerability Management.

Como os ativos são diferentes dos IPs?

IPs costumam ser uma propriedade de um ativo, e muitos ativos têm vários IPs atribuídos (como dispositivos DHCP, sistemas com interfaces com e sem fio, etc.).

Por que a contagem de ativos é provavelmente inferior à contagem de IPs?

Com frequência, os ativos têm várias placas de interface de rede, permitindo que sejam acessadas por diversas redes. Como exemplo, um servidor da web pode estar simultaneamente em uma rede de produção e em uma rede administrativa; ou ainda, um laptop costuma ter uma interface de rede com fio e outra sem fio. Além disso, os laptops costumam obter novos IPs conforme mudam de um lugar para o outro. Se forem verificados com um IP e depois com outro, eles serão contados duas vezes.

Como os possíveis clientes podem estimar sua contagem de ativos?

O Tenable Vulnerability Management oferece suporte para verificações de descoberta ilimitadas usando sensores ativos e passivos. Os clientes podem usar essas verificações para fazer um inventário abrangente de todos os seus ativos e determinar o tamanho apropriado da licença.

Como é possível evitar contar o mesmo ativo várias vezes?

O Tenable Vulnerability Management tem suporte a diversas metodologias para evitar contagens duplas ou triplas do mesmo ativo ao calcular o tamanho apropriado da licença. Com ativos tradicionais, o Tenable Vulnerability Management usa um algoritmo proprietário que combina ativos recém-descobertos com ativos já descobertos para eliminar duplicatas e garantir relatórios de vulnerabilidade mais precisos.

Perguntas sobre segurança e privacidade de dados

Segurança e privacidade de dados têm alta prioridade para a Tenable. Milhares de clientes, incluindo provedores de serviços financeiros, provedores de saúde, varejistas, instituições de ensino e órgãos governamentais confiam à Tenable seus dados de vulnerabilidade na nossa plataforma em nuvem.

Segurança e privacidade de dados incluem não permitir que os clientes acessem dados que não sejam os seus próprios e garantir que hackers, agentes mal-intencionados, representantes não autorizados pela Tenable ou pessoas que não sejam clientes não consigam acessar, divulgar, copiar ou violar a privacidade e a proteção dos dados de clientes armazenados no serviço do Tenable Vulnerability Management.

A Tenable também foca na disponibilidade e na confiabilidade do serviço Tenable Vulnerability Management, pois controles de segurança deficientes podem criar problemas que, embora não sejam um risco para os dados dos clientes, podem afetar a disponibilidade do serviço. A Tenable implementa e aplica medidas para deixar o Tenable Vulnerability Management altamente disponível, protegido contra ataques falhas simples e interrupções e sempre em boas condições de uso para os nossos clientes.

Que dados do cliente o Tenable Vulnerability Management gerencia?

Em última análise, os dados do cliente que o Tenable Vulnerability Management gerencia têm um único objetivo: oferecer uma experiência excepcional à medida que os clientes gerenciam ativos e vulnerabilidades para proteger seus ambientes. Para isso, o Tenable Vulnerability Management gerencia três categorias de dados do cliente:

- Dados de ativos e vulnerabilidades

- Dados de desempenho ambiental

- Dados de uso do cliente

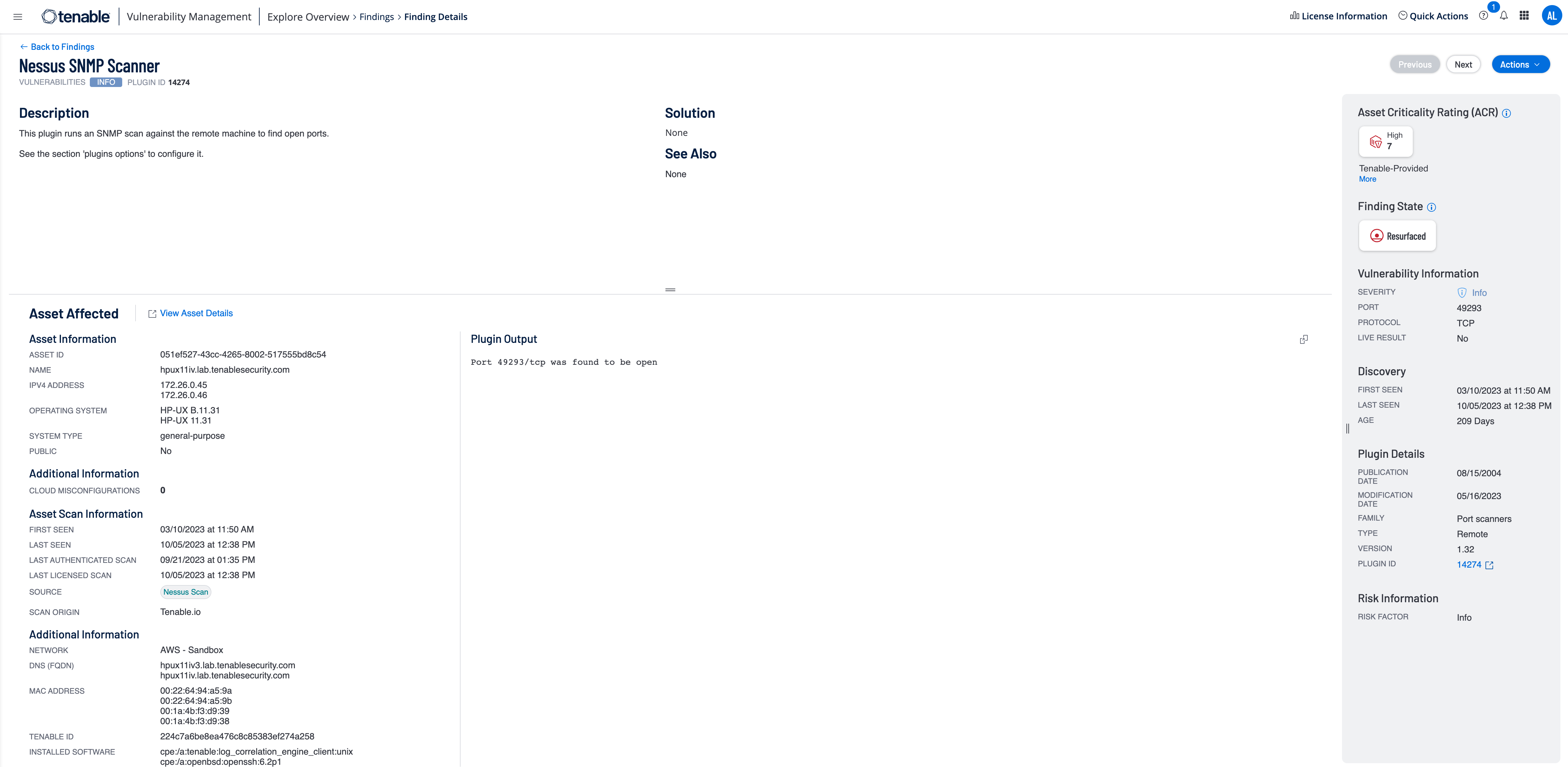

Que dados de ativos e vulnerabilidades do cliente o Tenable Vulnerability Management gerencia?

O Tenable Vulnerability Management faz inventários de ativos nas redes dos clientes e gerencia atributos de ativos que podem incluir endereço IP, endereço MAC, nome NetBIOS, sistema operacional e versão, portas ativas e muito mais.

O Tenable Vulnerability Management coleta dados detalhados de vulnerabilidade e configuração atuais e históricos, que podem incluir criticidade, capacidade de exploração e status de correção e atividade de rede. Além disso, se os clientes aprimorarem os dados do Tenable Vulnerability Management com integrações a produtos de terceiros, como sistemas de gerenciamento de ativos e sistemas de gerenciamento de patches, o Tenable Vulnerability Management poderá gerenciar os dados desses produtos.

A Tenable analisa ou usa os dados dos clientes?

A Tenable anonimiza e analisa os dados dos clientes com o objetivo de determinar tendências no setor, tendências no crescimento e na mitigação de vulnerabilidades e tendências em eventos de segurança. Por exemplo, a correlação de presença de uma vulnerabilidade com a sua exploração traz grandes benefícios para os clientes da Tenable. Outros benefícios incluem análise de dados avançada e correlação aprimorada dos dados dos clientes com eventos e tendências do setor e de segurança. A coleta e a análise desses dados também permitem que os clientes se comparem a outros clientes em geral ou do setor. A Tenable disponibiliza um método para que os clientes recusem, se desejado.

Que dados de status e integridade do Tenable Vulnerability Management são coletados?

Para manter o desempenho e a disponibilidade do Tenable Vulnerability Management e oferecer a melhor experiência possível ao usuário, o Tenable Vulnerability Management coleta informações de status e integridade de aplicações específicas do cliente. Isso inclui a frequência com que o verificador se comunica com a plataforma, o número de ativos verificados e as versões do software implantadas, bem como outras telemetrias gerais para identificar e abordar possíveis problemas o mais rápido possível.

Os clientes podem recusar a coleta de dados de status e integridade?

A Tenable usa dados de status e integridade para detectar e abordar possíveis problemas em tempo hábil, mantendo, assim, os compromissos do SLA. Portanto, os clientes não podem recusar a coleta desses dados.

Que dados de uso do Tenable Vulnerability Management são coletados?

Para avaliar e melhorar a experiência do cliente, a Tenable coleta dados de uso dos usuários anonimizados. Esses dados incluem acesso a páginas, cliques e outras atividades que dão ao usuário a chance de simplificar e melhorar sua experiência.

Os usuários podem recusar a coleta de dados de uso?

Sim. Um cliente pode solicitar que o seu contêiner não faça mais parte do processo de coleta.

Onde os dados do cliente ficam localizados?

A Tenable usa datacenters e serviços da Amazon Web Services (AWS) para fornecer e entregar o Tenable Vulnerability Management aos clientes. Por padrão, a Tenable escolhe criar um contêiner de cliente na região mais adequada para garantir a melhor experiência possível para esse cliente. As localidades atuais são:

- Leste dos EUA

- Oeste dos EUA

- Centro dos EUA

- Londres

- Frankfurt

- Sydney

- Singapura

- Canadá

- Japão

- Brasil

- Índia

Como exceção, se um cliente solicitar uma região específica da AWS antes da implantação, a Tenable ativará o cliente nessa região.

Como todos os dados do cliente são armazenados em serviços regionais e seguros da AWS, as certificações de proteção de dados da UE que a AWS mantém se aplicam à nuvem da Tenable. Há mais informações disponíveis aqui.

O Tenable Vulnerability Management terá suporte para outros países no futuro? Em caso positivo, qual é o cronograma?

Sim. No entanto, o prazo de localidades adicionais ainda não está determinado.

Os dados podem ser armazenados em regiões da AWS diferentes da região atual?

Existem situações em que os dados podem ser armazenados em regiões diferentes da região inicial da AWS.

- Os clientes do Tenable Vulnerability Management podem executar verificações externas usando os conjuntos públicos e compartilhados disponíveis em várias regiões da AWS. A escolha de um verificador próximo ao alvo costuma resultar em verificações mais rápidas. Observe que, quando um cliente usar um verificador em nuvem em uma localidade diferente da que hospeda a sua conta, os dados de verificação existirão temporariamente fora da localidade de hospedagem da conta, mas não serão armazenados. Por exemplo, se um cliente com uma conta hospedada na UE/Alemanha usar um verificador dos EUA/North Virginia, os dados de verificação passarão temporariamente pelos EUA antes de serem armazenados em Frankfurt. Se a localidade dos dados for um problema, os clientes só deverão executar verificações externas com verificadores em nuvem da sua própria região. Isso pode ser selecionado facilmente a cada verificação.

- Se um cliente estiver usando o Tenable Security Center, seus dados de verificação não serão armazenados na nuvem, mesmo que ele esteja usando o Tenable Vulnerability Management para verificar parte de toda a infraestrutura.

- Os dados de verificação do Tenable Nessus Agent são armazenados no Tenable Vulnerability Management quando os clientes executam verificações no Tenable Vulnerability Management. Se os clientes executarem verificações com o Tenable Nessus Manager, os dados não serão armazenados no Tenable Vulnerability Management, independentemente de onde os agentes estiverem implantados.

Um cliente pode forçar que os dados permaneçam em um local/país específico?

Sim. Os dados ficam armazenados no país escolhido no momento da criação da conta.

Como os dados do cliente são protegidos no Tenable Vulnerability Management?

A Tenable aplica várias medidas de segurança para fornecer privacidade e segurança de dados do Tenable Vulnerability Management.

Como a Tenable executa um desenvolvimento seguro?

A Tenable segue diversas práticas para garantir a segurança do software da aplicação do Tenable Vulnerability Management.

Os testes são realizados por três grupos diferentes da Tenable:

- Os testes de segurança são realizados pela equipe de desenvolvimento;

- A equipe de segurança de TI da Tenable realiza testes de vulnerabilidade no Tenable Vulnerability Management antes e depois da implementação (os testes pós-implementação não são programados e não há aviso prévio para as outras equipes); e

- A Tenable oferece uma análise adicional de segurança do código-fonte e das alterações antes da implantação.

Todas as implantações de software são automatizadas e executadas somente através do sistema de criação, que é autenticado por meio de credenciais LDAP corporativas ou pelo Ansible, que é autenticado com o uso de chaves SSH privadas. Todas as implantações são registradas e rastreadas, sendo a notificação da ação de implantação (planejada ou não planejada) enviada automaticamente para a equipe de desenvolvimento da Tenable.

Todas as alterações no código-fonte são rastreadas e vinculadas à versão na qual a alteração é instalada. Esse rastreamento garante um histórico completo de cada alteração: quem fez, quando foi feita e, por fim, quando foi implantada na produção.

Cada implantação é aprovada por, no mínimo, dois membros da equipe da Tenable. Todas as alterações e implantações são transmitidas a todos os membros da equipe. O software é implantado primeiro em ambientes de teste e, em seguida, implantado de forma sequencial em instâncias de produção ao longo de um período de tempo.

Que tipo de segurança de aplicações do cliente está disponível?

- Garantir o acesso ao Tenable Vulnerability Management de forma segura e autorizada é uma alta prioridade para as nossas equipes de desenvolvimento e operações. O Tenable Vulnerability Management oferece vários mecanismos para manter os dados do cliente seguros e controlar o acesso. Oferecemos proteção contra ataques de força bruta bloqueando as contas após 5 (cinco) tentativas de login malsucedidas.

- Para proteger contra interceptações de dados, toda a comunicação com a plataforma é criptografada via SSL (TLS-1.2). Além disso, as negociações de SSL mais antigas e inseguras são recusadas para garantir o nível mais elevado de proteção.

- Para proteger o acesso à plataforma, os clientes podem configurar a autenticação de dois fatores por meio dos serviços prestados pela Twillo.

- Os clientes podem integrar o Tenable Vulnerability Management com sua implantação de SAML. O Tenable Vulnerability Management oferece suporte a solicitações iniciadas por IdP e SP. Por fim, os usuários podem redefinir a senha diretamente na aplicação usando o seu endereço de email.

- Os clientes costumam criar conexões de clientes com o Tenable Vulnerability Management usando nossas APIs ou SDKs documentados. O acesso pode ser concedido e controlado através da criação de chaves de API específicas. É possível usar diferentes chaves para diferentes integrações, sem a necessidade de compartilhar as credenciais do usuário.

Como os dados do cliente são protegidos?

A Tenable aplica várias medidas de segurança para fornecer privacidade e segurança de dados do Tenable Vulnerability Management.

Como os dados são criptografados?

Todos os dados em todos os estados na plataforma do Tenable Vulnerability Management são criptografados com pelo menos um nível de criptografia, usando AES-256 ou superior

Em repouso: os dados são armazenados em mídia criptografada usando pelo menos um nível de criptografia AES-256.

Algumas classes de dados incluem um segundo nível de criptografia por arquivo.

Em transporte: os dados são criptografados no transporte usando o TLS v1.2 com uma chave de 4096 bits (inclui transportes internos).

Comunicação do sensor do Tenable Vulnerability Management: O tráfego dos sensores para a plataforma é sempre iniciado pelo sensor e é somente de saída, pela porta 443.O tráfego é criptografado por comunicação SSL, usando o TLS 1.2 com uma chave de 4096 bits. Isso elimina a necessidade de alterações de firewall e permite que o cliente controle as conexões por meio de regras de firewall.

- Autenticação do verificador para a plataforma

- A plataforma gera uma chave aleatória de 256 bits para cada verificador conectado ao contêiner e a transmite para o verificador durante o processo de vinculação;

- Os verificadores usam essa chave para autenticar de volta ao controlador ao solicitar trabalhos, atualizações de plug-in e atualizações do binário do verificador.

- Comunicação de trabalho do verificador para a plataforma

- Os verificadores contatam a plataforma a cada 30 segundos;

- Se há um trabalho, a plataforma gera uma chave aleatória de 128 bits;

- O verificador solicita a política a partir da plataforma;

- O controlador usa a chave para criptografar a política, que inclui as credenciais a serem usadas durante a verificação.

Em backups/replicação: snapshots de volume e réplicas de dados são armazenados com o mesmo nível de criptografia da respectiva fonte, usando AES-256 ou superior. Todas as replicações são feitas pelo provedor. A Tenable não faz backup de dados em mídias físicas externas ou sistemas físicos.

Em índices: os dados de índices são armazenados em mídia criptografada usando pelo menos um nível de criptografia AES-256.

Credenciais de verificação: São armazenadas dentro de uma política que é criptografada na chave global AES-256 dos contêineres. Quando as verificações são iniciadas, a política é criptografada com uma chave aleatória de uso único de 128 bits e transportada usando o TLS v1.2 com uma chave de 4096 bits.

Gerenciamento de chaves: as chaves são armazenadas centralmente, criptografadas com uma chave baseada em função e o acesso é limitado. Todos os dados criptografados armazenados podem ser rotacionados para uma nova chave. As chaves de criptografia de arquivos de dados são diferentes em cada região, pois são as chaves em nível de disco. O compartilhamento de chaves é proibido e os procedimentos de gerenciamento de chaves são revisados anualmente.

Os clientes podem fazer upload de suas próprias chaves?

O gerenciamento de chaves não pode ser configurado pelo cliente. A Tenable gerencia as chaves e o rodízio das chaves.

A Tenable obteve certificações de privacidade ou segurança, como do Escudo de Proteção de Privacidade ou do CSA STAR?

O Tenable Network Security age de acordo com o Escudo de Proteção da Privacidade UE-EUA e o Escudo de Proteção da Privacidade Suíça-EUA, conforme estabelecido pelo Departamento de Comércio dos EUA, que trata da coleta, do uso e da retenção de informações pessoais transferidas da União Europeia e da Suíça para os Estados Unidos, respectivamente. O Tenable Network Security certificou junto ao Departamento de Comércio que segue os Princípios do Escudo de Proteção da Privacidade. Se houver algum conflito entre os termos desta Política de Privacidade e os Princípios do Escudo de Proteção da Privacidade, os últimos prevalecerão. Para saber mais sobre o programa do Escudo de Proteção de Privacidade e visualizar nossa certificação, acesse https://www.privacyshield.gov/.

A Tenable concluiu a autoavaliação da Cloud Security Alliance (CSA) STAR. As respostas da Tenable ao Consensus Assessment Initiative Questionnaire (CAIQ) respondem a um conjunto de mais de 140 perguntas relacionadas à segurança que um possível cliente, cliente atual ou parceiro do Tenable Vulnerability Management possa solicitar. O CSA STAR é o programa de avaliação de segurança em nuvem mais potente do setor. O STAR (Security Trust & Assurance Registry) abrange os principais princípios de transparência, auditoria rigorosa e harmonização de padrões, incluindo indicações de práticas recomendadas e validação da postura de segurança das ofertas em nuvem.

Como as informações pessoais identificáveis (PII) são protegidas?

A plataforma do Tenable Vulnerability Management faz todos os esforços para não coletar tipos de dados de informações pessoais identificáveis (PII) em um formato que exija outras certificações ou medidas de segurança. Isso inclui número de cartões de crédito, número de Previdência Social e outras verificações personalizadas. Sempre que os plug-ins da Tenable capturam sequências de caracteres que podem conter informações confidenciais ou pessoais, a plataforma oculta automaticamente pelo menos 50% dos caracteres para proteger dados que possam ser confidenciais.

Os dados dos clientes são separados?

Os dados de cada um dos clientes são marcados com um "ID de contêiner" que corresponde à assinatura específica de um cliente. Esse ID de contêiner garante que o acesso aos dados de um cliente seja limitado a apenas esse cliente.

Quais controles de segurança protegem o Tenable Vulnerability Management?

- A Tenable realiza verificações diárias de vulnerabilidades.

- Os firewalls e a segmentação de rede controlam o acesso. Ferramentas e processos automatizados monitoram a plataforma Tenable Vulnerability Management quanto ao tempo de atividade, desempenho e detecção de comportamento anômalo.

- Os logs são monitorados de forma automatizada e ininterrupta 24 horas por dia, estando a equipe da Tenable disponível continuamente para responder a eventos.

Como os sensores do Tenable Vulnerability Management são protegidos?

Os sensores que se conectam à plataforma desempenham um papel importante na segurança de um cliente ao coletar informações de vulnerabilidades e ativos. Proteger esses dados e garantir a segurança das vias de comunicação é uma função central do Tenable Vulnerability Management. Atualmente, o Tenable Vulnerability Management oferece suporte a vários sensores: Verificadores de vulnerabilidades do Tenable Nessus, verificadores passivos e Tenable Nessus Agents.

Esses sensores se conectam à plataforma Tenable Vulnerability Management após autenticação criptográfica e vinculação ao Tenable Vulnerability Management. Uma vez vinculado, o Tenable Vulnerability Management gerencia todas as atualizações (plug-ins, código etc.) para garantir que os sensores estejam sempre atualizados.

O tráfego dos sensores para a plataforma é sempre iniciado pelo sensor e é de somente saída pela porta 443. O tráfego é criptografado por comunicação SSL, usando o TLS 1.2 com uma chave de 4096 bits. Isso elimina a necessidade de alterações de firewall e permite que o cliente controle as conexões por meio de regras de firewall.

- Autenticação do verificador para a plataforma

- A plataforma gera uma chave aleatória de 256 bits para cada verificador conectado ao contêiner e a transmite para o verificador durante o processo de vinculação;

- Os verificadores usam essa chave para autenticar de volta ao controlador ao solicitar trabalhos, atualizações de plug-in e atualizações do binário do verificador.

- Comunicação de trabalho do verificador para a plataforma

- Os verificadores contatam a plataforma a cada 30 segundos;

- Se há um trabalho, a plataforma gera uma chave aleatória de 128 bits;

- O verificador solicita a política a partir da plataforma;

- O controlador usa a chave para criptografar a política, que inclui as credenciais a serem usadas durante a verificação.

Como a disponibilidade do Tenable Vulnerability Management é gerenciada?

Os serviços de gerenciamento de vulnerabilidades da Tenable se esforçam para fornecer 99,95% ou mais de tempo de atividade e forneceram 100% de tempo de atividade na maioria dos serviços. A Tenable publicou um SLA que descreve o nosso compromisso em garantir que a plataforma esteja disponível para todos os usuários e como creditaremos os clientes em casos de inatividade não planejada.

O status "ativo" é determinado simplesmente por testes públicos de disponibilidade hospedados por terceiros que testam regularmente a disponibilidade de todos os serviços. O tempo de atividade dos serviços (atual e histórico) está disponível em https://status.tenable.com.

O Tenable Vulnerability Management faz uso extensivo da plataforma AWS e de outras tecnologias líderes para garantir que nossos clientes experimentem o melhor serviço possível e a melhor qualidade geral. A seguir, uma lista parcial das soluções implantadas que beneficiam os clientes:

- Clusters ElasticSearch: clusters ElasticSearch são altamente disponíveis e podem se recuperar da perda de nós mestres, nós de lb e pelo menos um nó de dados sem afetar a disponibilidade do serviço.

- Elastic Block Stores: usados para tirar snapshots e armazenar 8 (oito) cópias.

- Ecossistema Kafka: tanto o Kafka quanto o Zookeeper replicam dados no cluster para proporcionar tolerância a falhas, dada a falha catastrófica de qualquer nó.

- Instâncias Postgres: Gerenciam a estrutura de microsserviços de back-end para manter 30 dias de snapshots.

Onde os dados são replicados?

Os dados replicados são armazenados na mesma região.

Que recursos de recuperação de desastre estão definidos?

Desastres são eventos que resultam na perda irrecuperável de dados ou equipamentos em uma ou mais regiões.

Os procedimentos de recuperação de desastres do Tenable Vulnerability Management têm vários níveis e são projetados para reagir a situações que podem ocorrer de uma vez a cada cinco anos a uma vez a cada 50 anos. Dependendo do escopo do desastre, os procedimentos de recuperação variam de 60 minutos a 48 horas.

Quem pode acessar os dados dos clientes?

Os clientes controlam quem tem acesso aos seus dados, inclusive atribuindo funções e permissões aos seus funcionários e concedendo acesso temporário à equipe de suporte da Tenable.

Como as funções e permissões de usuário são gerenciadas?

Os administradores de clientes do Tenable Vulnerability Management podem atribuir funções de usuário (básico, padrão, administrador e desativado) para gerenciar o acesso a verificações, políticas, verificadores, agentes e listas de ativos.

A equipe da Tenable pode acessar dados dos clientes?

Sim. Com a permissão do cliente, membros do terceiro nível da equipe de suporte global da Tenable podem personificar a conta do usuário, permitindo que executem operações no Tenable Vulnerability Management como outro usuário sem a necessidade de obter a senha dele. A equipe de suporte da Tenable ou o cliente podem fazer a solicitação de ativação desse recurso. A equipe de suporte da Tenable solicita que o cliente "aprove" a personificação por meio de uma nota em um caso de suporte ativo. A permissão deve ser concedida para cada problema registrado com o suporte. Em momento algum a Tenable considera um "OK" genérico para personificação. A personificação do usuário pode resultar na saída dos dados da localidade primária.

A equipe completa de operações do Tenable Vulnerability Management é obrigada a passar por uma verificação de antecedentes feita por terceiros. Além disso, todos os membros seniores da equipe têm, ao menos, cinco anos de experiência em empresas de software de segurança baseadas em SaaS e muitos têm certificações de segurança, como ser um CISSP.

A Tenable definiu um processo de contratação e rescisão. É necessário que todos os funcionários assinem contratos de confidencialidade como parte da contratação, e todas as contas e chaves de acesso são imediatamente revogadas após a rescisão.

Como posso usar a função de personificação?

Somente os membros da equipe de suporte de nível três podem utilizar a função de personificação.

A atividade de personificação é registrada?

Sim.

Os dados saem do país quando a Tenable está solucionando um problema técnico?

A Tenable emprega todos os esforços para garantir que os dados dos clientes sejam protegidos, e garantimos que suas políticas sejam seguidas ao trabalhar em conjunto com eles para assegurar que os dados permaneçam na devida região. No entanto, existem instâncias em que os clientes podem enviar um relatório por email para a Tenable ou, ainda, violar sua própria política enviando emails para além da sua região.

A equipe de suporte da Tenable terá acesso à rede interna do cliente?

Não. Todo o tráfego é iniciado pelo verificador e é somente de saída. Os verificadores são instalados por trás do firewall do cliente e podem controlar o acesso dos verificadores por meio do seu firewall.

Por quanto tempo os dados do cliente são mantidos no Tenable Vulnerability Management?

Os períodos de retenção de dados são designados para atender aos diversos requisitos regulamentares e dos clientes.

Por quanto tempo os dados de verificação ativa são mantidos?

A possibilidade de medir o progresso ao longo do tempo é uma função essencial da plataforma Tenable Vulnerability Management. O Tenable Vulnerability Management armazenará automaticamente os dados dos clientes por 15 meses para permitir que gerem relatórios relativos ao período de um (1) ano.

Se os clientes precisarem de mais de 15 meses de armazenamento, o Tenable Vulnerability Management disponibilizará vários métodos para download dos dados, e os clientes poderão armazená-los como acharem melhor.

Se um cliente interromper o serviço Tenable Vulnerability Management, por quanto tempo os dados serão retidos?

Se a conta de um cliente expirar ou for encerrada, a Tenable reterá os dados por até 180 dias, na forma como eram no momento da expiração. Depois desse período, esses dados poderão ser excluídos e não poderão ser recuperados.

Por quanto tempo os dados relacionados ao PCI são mantidos?

Os dados envolvidos em um processo de validação de conformidade com o PCI não serão excluídos até pelo menos três anos após a data do atestado do PCI, conforme exigido pelos regulamentos do PCI. A Tenable retém os dados desse período mesmo que o cliente opte por excluir suas verificações ou sua conta ou encerre o serviço do Tenable Vulnerability Management.

Por quanto tempo os dados de uso do Tenable Vulnerability Management são retidos?

Para garantir a melhor experiência possível, coletaremos essas informações enquanto o contêiner do cliente permanecer ativo. Quando o cliente descontinuar o serviço, os dados serão mantidos por até 180 dias.

O Tenable Vulnerability Management tem certificação Common Criteria?

A certificação de critérios comuns não costuma ser aplicada a uma solução SaaS, pois a frequência de atualizações não vale um processo de certificação que leva de seis a nove meses para ser concluído.

O cliente pode escolher o país onde esses dados serão armazenados?

Como exceção, se um cliente solicitar uma região geográfica específica antes da implantação, a Tenable ativará o cliente nessa região. As localidades atuais são:

- EUA

- Londres

- Frankfurt

- Sydney

- Singapura

- Canadá

- Japão

- Brasil

- Índia

Os dados existem em vários locais dentro de um mesmo país?

Não. No momento, a Tenable não replica dados de uma localidade para outra.

PCI ASV

O que é PCI ASV?

PCI ASV refere-se ao requisito 11.2.2 dos procedimentos de avaliação de segurança e requisitos do Padrão de Segurança de Dados (DSS) do Setor de Cartões de Pagamento (PCI), que exige verificações de vulnerabilidade externas trimestrais, que devem ser realizadas (ou atestadas) por um Fornecedor de Verificação Aprovado (ASV). Um ASV é uma organização com serviços e ferramentas ("Solução de verificação do ASV") para validar a adesão à exigência de verificação externa do requisito 11.2.2 do PCI DSS.

Quais sistemas estão no escopo da verificação do ASV?

O PCI DSS exige a verificação de vulnerabilidades de todos os componentes do sistema que podem ser acessados externamente (voltado à internet) pertencentes ou utilizados pelo cliente de verificação que fazem parte do ambiente de dados do titular do cartão, bem como qualquer componente do sistema voltado externamente que ofereça um caminho para o ambiente de dados do titular do cartão.

O que é o processo do ASV?

As principais fases da verificação do ASV consistem em:

- Escopo: realizado pelo cliente para incluir todos os componentes do sistema voltados para a Internet que fazem parte do ambiente de dados do titular do cartão.

- Verificação: usando o modelo de verificação externa trimestral PCI do Tenable Vulnerability Management

- Relatórios/correção: os resultados dos relatórios intermediários são corrigidos.

- Resolução de disputas: o cliente e o ASV trabalham juntos para documentar e resolver resultados de verificação controversos.

- Nova verificação (conforme a necessidade): até que seja gerada uma verificação aprovada que resolva disputas e exceções.

- Relatório final: enviado e entregue de forma segura.

Com que frequência as verificações do ASV são necessárias?

As verificações de vulnerabilidade do ASV são necessárias, no mínimo, trimestralmente e após qualquer alteração significativa na rede, como instalação de novos componentes do sistema, alterações na topologia da rede, modificações nas regras do firewall ou atualizações do produto.

De que forma um fornecedor de verificação aprovado (ASV) difere de um avaliador de segurança qualificado (QSA)?

Um fornecedor de verificação aprovado (ASV) executa especificamente apenas as verificações de vulnerabilidades externas descritas no PCI DSS 11.2. Um avaliador de segurança qualificado (QSA) encaminha a uma empresa avaliadora que o PCI Security Standards Council (SSC) foi qualificado e treinado para realizar avaliações gerais do PCI DSS no local.

Recursos da solução Tenable PCI ASV

A Tenable é um PCI ASV certificado?

Sim. A Tenable é qualificada como fornecedor de verificação aprovado (ASV) para validar verificações externas de vulnerabilidades de ambientes voltados à internet (usados para armazenar, processar ou transmitir dados do titular do cartão) de comerciantes e provedores de serviços. O processo de qualificação do ASV consiste em três partes: a primeira envolve a qualificação do Tenable Network Security como fornecedor. A segunda refere-se à qualificação dos funcionários da Tenable responsáveis pelos serviços remotos de verificação do PCI. A terceira consiste nos testes de segurança da solução de verificação remota da Tenable (Tenable Vulnerability Management e Tenable PCI ASV).

Como um fornecedor de verificação aprovado (ASV), a Tenable realmente executa as verificações?

Os ASVs podem executar as verificações. No entanto, a Tenable depende dos clientes para conduzirem suas próprias verificações usando o modelo de verificação externa trimestral do PCI. Esse modelo impede que os clientes mudem as definições de configuração, como a desativação de verificações de vulnerabilidades, a atribuição de níveis de gravidade, a alteração de parâmetros de verificação etc. Os clientes usam os verificadores baseados em nuvem do Tenable Vulnerability Management para verificar seus ambientes voltados para a Internet e enviar relatórios de verificação em conformidade à Tenable para atestado. A Tenable atesta os relatórios de verificação e, em seguida, o cliente os envia para seus compradores ou marcas de pagamento, conforme indicação das marcas de pagamento.

Soberania de dados

O Tenable PCI ASV está em conformidade com os requisitos de soberania de dados da UE?

Os dados de vulnerabilidades não são dados da DPD 95/46/EC da UE, assim, todos os requisitos de residência de dados devem ser regidos pelo cliente, e não de forma regulamentar. As organizações governamentais estaduais da UE podem ter seus próprios requisitos de residência de dados, mas elas precisariam ser avaliadas caso a caso e, provavelmente, não constituem um problema para as verificações do PCI-ASV.

Preço/licenciamento/pedido do Tenable Vulnerability Management ASV

O Tenable Vulnerability Management inclui alguma licença PCI ASV?

Sim, o Tenable Vulnerability Management inclui uma licença PCI ASV para um único ativo PCI exclusivo. Algumas organizações têm tido grandes dificuldades em limitar os ativos no escopo do PCI, geralmente terceirizando as funções de processamento de pagamentos.Como é possível afirmar que esses clientes "não estão na área do PCI", a Tenable simplificou suas aquisições e seu licenciamento. O cliente pode mudar seu ativo a cada 90 dias.

Como o Tenable PCI ASV é licenciado?

Para clientes com mais de um único ativo PCI exclusivo, a solução Tenable PCI ASV é licenciada como um complemento para as assinaturas do Tenable Vulnerability Management.

Por que o Tenable PCI ASV não é licenciado de acordo com o número de ativos PCI voltados para a Internet de um cliente?

O número de hosts voltados para a internet que estão em um caminho ou que oferecem um caminho para o ambiente de dados do titular do cartão (CDE) de uma entidade pode mudar com frequência, gerando, assim, a complexidade do licenciamento. A Tenable optou por usar uma abordagem de licenciamento mais simples.

Quantos atestados um cliente pode enviar por trimestre?

Os clientes podem enviar um número ilimitado de atestados trimestrais.

Os clientes de teste/avaliação qualificam-se para avaliar o Tenable PCI ASV?

Sim. Um cliente de avaliação pode usar o modelo PCI Quarterly External Scan para verificar ativos e revisar os resultados. Contudo, ele não pode enviar relatórios de verificação para confirmação.