Como proteger seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição: visibilidade completa com inventário e descoberta de ativos

Explore como o Tenable One para OT/IoT ajuda as organizações a permanecerem à frente no atual cenário de ameaças em constante evolução, com visibilidade completa e priorização de riscos cibernéticos em TI, OT e IoT.

A visibilidade serve como base da segurança, oferecendo às organizações os meios para monitorar, analisar e proteger de forma eficaz a sua infraestrutura digital. Ao manter um inventário abrangente de dispositivos de TI, OT e IoT, as organizações podem obter informações sobre sua topologia de rede, identificar possíveis pontos fracos e garantir a adesão às políticas de segurança. Além disso, a visibilidade em tempo real permite que as equipes de segurança mitiguem as ameaças proativamente antes que elas se transformem em uma crise.

No entanto, alcançar visibilidade dos domínios de TI e OT representa um desafio, agravado pela natureza diversificada destes dispositivos e dos seus sistemas discrepantes. As medidas de segurança tradicionais projetadas para ambientes de TI são insuficientes quando aplicadas às características exclusivas dos ecossistemas de OT e IoT. Isso cria a necessidade de soluções especializadas adaptadas aos requisitos empresariais específicos. Na primeira e na segunda postagens desta série em três partes, destacamos os principais desafios que limitam a capacidade das empresas modernas de proteger seus ativos de OT e IoT. Nesta postagem, nos aprofundamos em quatro estratégias para obter visibilidade completa dos ativos de TI, OT e IoT e como a plataforma de gerenciamento de exposição da Tenable pode melhorar sua postura de segurança.

1. Descobrir ativos e monitorar os riscos

Os ambientes de OT e IoT compreendem uma ampla gama de dispositivos com diversos métodos de gerenciamento e protocolos de comunicação. Para responder a estes requisitos únicos, deve ser aplicada uma combinação de abordagens passivas e ativas de descoberta e monitoramento para obter um inventário preciso e atualizado e para identificar riscos relacionados a ativos, tais como configurações incorretas e vulnerabilidades.

No entanto, os dispositivos de OT e IoT têm características únicas. Se você tentar descobri-los usando ferramentas de detecção projetadas para ativos de TI, poderá acabar com erros, sobrecarga de memória e tempo de inatividade inesperado. Por esse motivo, você deve usar ferramentas projetadas para descobrir ativos de OT e IoT para manter o tempo de atividade e a confiabilidade.

Por exemplo, técnicas de descoberta passiva que escutam o tráfego de rede podem ser usadas para identificar com segurança ativos de OT e IoT. Esse método escuta as comunicações da rede e analisa padrões para determinar a presença de dispositivos. A descoberta passiva tem o benefício adicional de detectar novos dispositivos à medida que são adicionados à rede, bem como ativos que podem entrar e sair dela periodicamente e que também representam um risco. A escuta passiva também pode identificar algumas das características únicas dos ativos, que podem ser usadas para identificá-los e preencher um subconjunto de detalhes dos ativos.

Com uma compreensão básica dos ativos de IoT e OT na rede e de suas características de identificação, podemos aplicar comunicações nativas, projetadas especificamente para interagir com um ativo específico, para descobrir ativamente mais detalhes de ativos, como versão e configuração de firmware, bem como riscos de ativos, incluindo vulnerabilidades, configurações incorretas e alterações na configuração.

Ao monitorar continuamente a rede por meio de escuta passiva e realizar consultas ativas periodicamente, as organizações podem adaptar suas medidas de segurança ao cenário de ameaças em evolução e às mudanças no ambiente de rede.

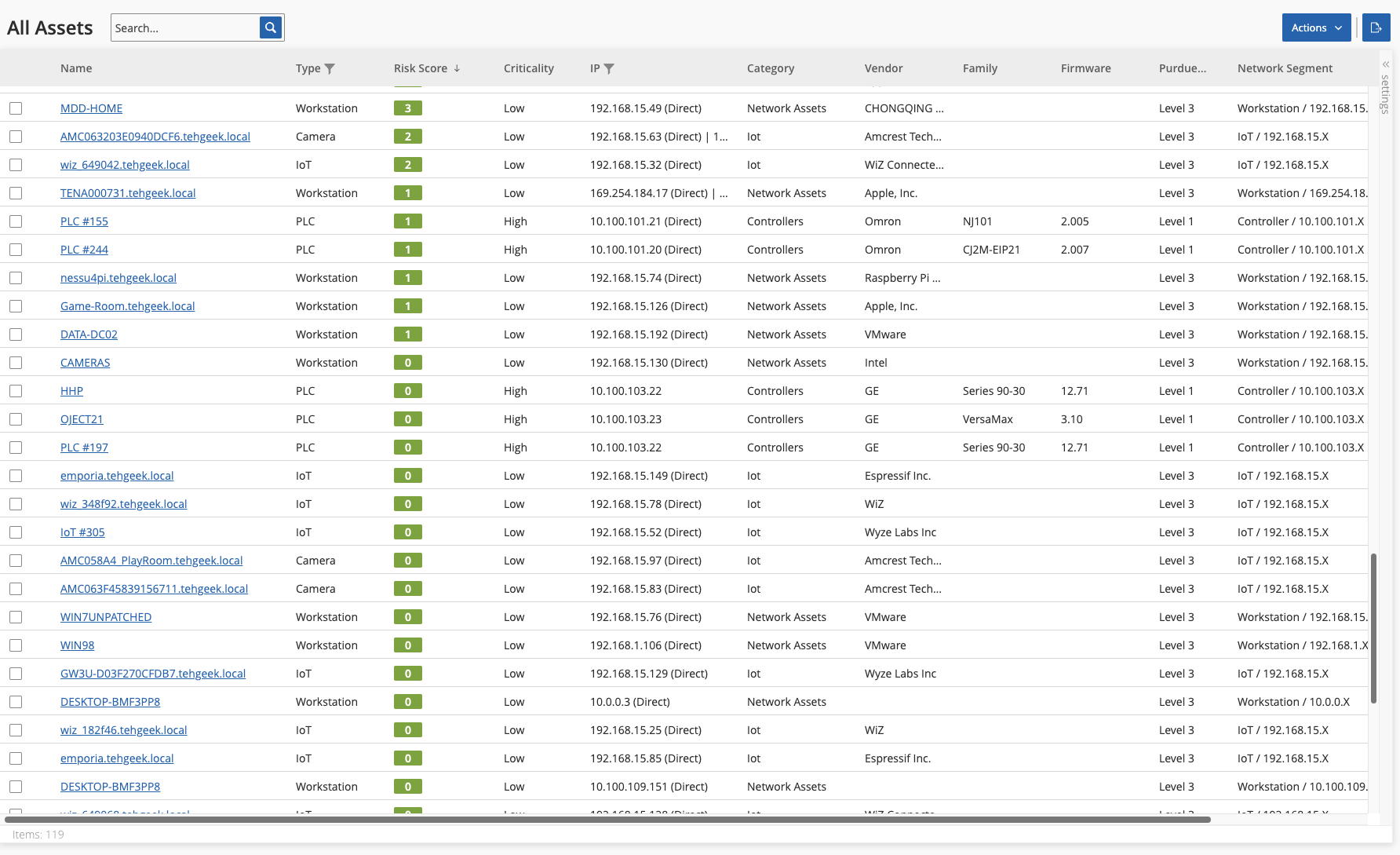

2. Manter um inventário de ativos e detalhes de riscos

Os detalhes de ativos desempenham um papel fundamental dando suporte a diversas funções em toda a organização, mas são vitais para dimensionar de forma eficaz a priorização e a correção dos riscos de segurança. Exploramos alguns dos principais atributos abaixo e sua relevância para a segurança.

Informações de dispositivos

- Tipo de dispositivo: a identificação do tipo de dispositivo (por exemplo, PLC, sistema SCADA, sensor, dispositivo de IoT) fornece informações sobre sua funcionalidade e finalidade na rede.

- Marca e modelo: conhecer a marca e o modelo do dispositivo ajuda a compreender suas especificações, capacidades e vulnerabilidades potenciais.

- Versões de firmware/software: o rastreamento de versões de firmware ou software é essencial para identificar vulnerabilidades conhecidas e garantir que os dispositivos estejam atualizados com patches de segurança.

- Número de série: a atribuição de identificadores exclusivos aos dispositivos facilita o rastreamento de ativos, a identificação do proprietário e o gerenciamento dos ativos.

Conectividade da rede

- Endereço IP: a gravação de endereços IP permite o mapeamento da rede e facilita o monitoramento e o gerenciamento da conectividade do dispositivo.

- Endereço MAC: os endereços MAC auxiliam na identificação exclusiva de dispositivos na rede e podem ser usados para controle de acesso e fins de segurança.

- Configuração de portas: compreender quais portas seus dispositivos estão utilizando ajuda a avaliar possíveis vetores de ataque e proteger pontos de acesso à rede.

- Segmentação de rede: identificar a quais segmentos de rede seus dispositivos pertencem ajuda na implementação de controles de segurança e medidas de isolamento apropriados.

Configurações e definições

- Credenciais padrão: identificar dispositivos com credenciais padrão ou fracas ajuda a mitigar o risco de acesso não autorizado e ataques baseados em credenciais.

- Parâmetros de configuração: documentar configurações de dispositivos, como protocolos de comunicação, configurações de criptografia e controles de acesso, garante uniformidade e facilita a auditoria de segurança.

- Controles de acesso: compreender quem tem acesso para configurar ou interagir com dispositivos e o nível de permissões que possuem é crucial para aplicar políticas de segurança e evitar alterações não autorizadas.

Dados operacionais

- Status operacional: o monitoramento do status operacional dos dispositivos fornece informações sobre sua integridade, desempenho e disponibilidade.

- Dados do sensor: para dispositivos IoT, a captura de dados de sensores, como leituras de temperatura, umidade ou pressão, pode ser crítica para o monitoramento operacional e a tomada de decisões.

- Fluxo de dados: compreender como os dados são coletados, processados e transmitidos pelos dispositivos ajuda a avaliar os riscos de segurança dos dados e os requisitos de conformidade.

Localização física

- Localização geográfica: conhecer a localização física dos dispositivos auxilia no rastreamento de ativos, no planejamento de manutenção e na resposta a incidentes de segurança física.

- Condições ambientais: documentar fatores ambientais como temperatura, umidade e exposição a condições perigosas ajuda a avaliar a confiabilidade e a vida útil do dispositivo.

Informações sobre o ciclo de vida

- Data de instalação: o rastreamento de quando os dispositivos foram instalados fornece informações sobre seu ciclo de vida e ajuda no planejamento de manutenção e cronogramas de substituição.

- Data de término da vida útil/suporte: a identificação de dispositivos que se aproximam do fim da vida útil ou do fim do suporte permite medidas proativas para mitigar os riscos associados à tecnologia desatualizada.

Monitoramento de risco e atividade:

- Vulnerabilidades: identificar vulnerabilidades conhecidas em ativos é útil para determinar a Vulnerability Priority Rating (VPR).

- Atividade de rede: identificar a origem, o tipo, o destino e o volume do tráfego é útil na identificação de comunicações anômalas, como aquelas com destinos externos.

- Conversas: identificar conversas detectadas na rede, com detalhes sobre a hora em que ocorreram e os ativos envolvidos, é útil no mapeamento de ativos.

3. Visualizar vias de ataque para priorizar os riscos

Detalhes de ativos, informações sobre riscos e comunicações também são vitais para o mapeamento da rede e a priorização de riscos. Com muita frequência, as violações em ambientes de OT e IoT têm origem em ativos de TI vulneráveis que, quando comprometidos, dão aos hackers privilégios elevados e permitem que eles realizem ataques, como ransomware. Uma compreensão das relações de ativos é vital para mapear e visualizar vetores ou vias de ataque que apresentam alto risco de exploração. Para identificar o vetor de ataque mais crítico, é necessário levar em consideração vários parâmetros e usar uma abordagem baseada em riscos. Quando mapeados, fatores como nível de risco de ativos, comprimento da via de ataque, métodos de comunicação e conectividade externa x interna permitem melhor priorização e correção. Dessa forma você pode, por exemplo, minimizar ou reduzir o acesso a redes externas ou fechar portas e remover serviços que não são vitais, o que contribui para uma maior exposição ao risco.

Embora tecnicamente todas as identidades sejam ativos que devem ser gerenciados, é importante ressaltar que a maioria das ferramentas de segurança específicas de domínio carecem de descoberta e visibilidade das identidades e dos riscos associados. Por exemplo, essas ferramentas normalmente não identificam configurações incorretas que possam levar a permissões excessivas ou que possam deixar identidades vulneráveis à exploração, como senhas fracas.

No mundo da OT, em especial, as implicações das lacunas de visibilidade para as identidades e os riscos podem ser grandes, porque o tempo de inatividade dos ativos pode ter um custo elevado e, por vezes, levar a condições de trabalho inseguras ou mesmo à perda de vidas. As ferramentas de segurança de OT/IoT e as ferramentas de segurança de identidade que podem ser integradas a uma plataforma holística de gerenciamento de exposição podem ser de grande valor, porque podem alimentar todas as informações relevantes de ativos necessários para fazer a análise da via de ataque entre domínios. Para obter mais informações sobre isso, leia a segunda postagem desta série Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição: a importância da priorização contextual.

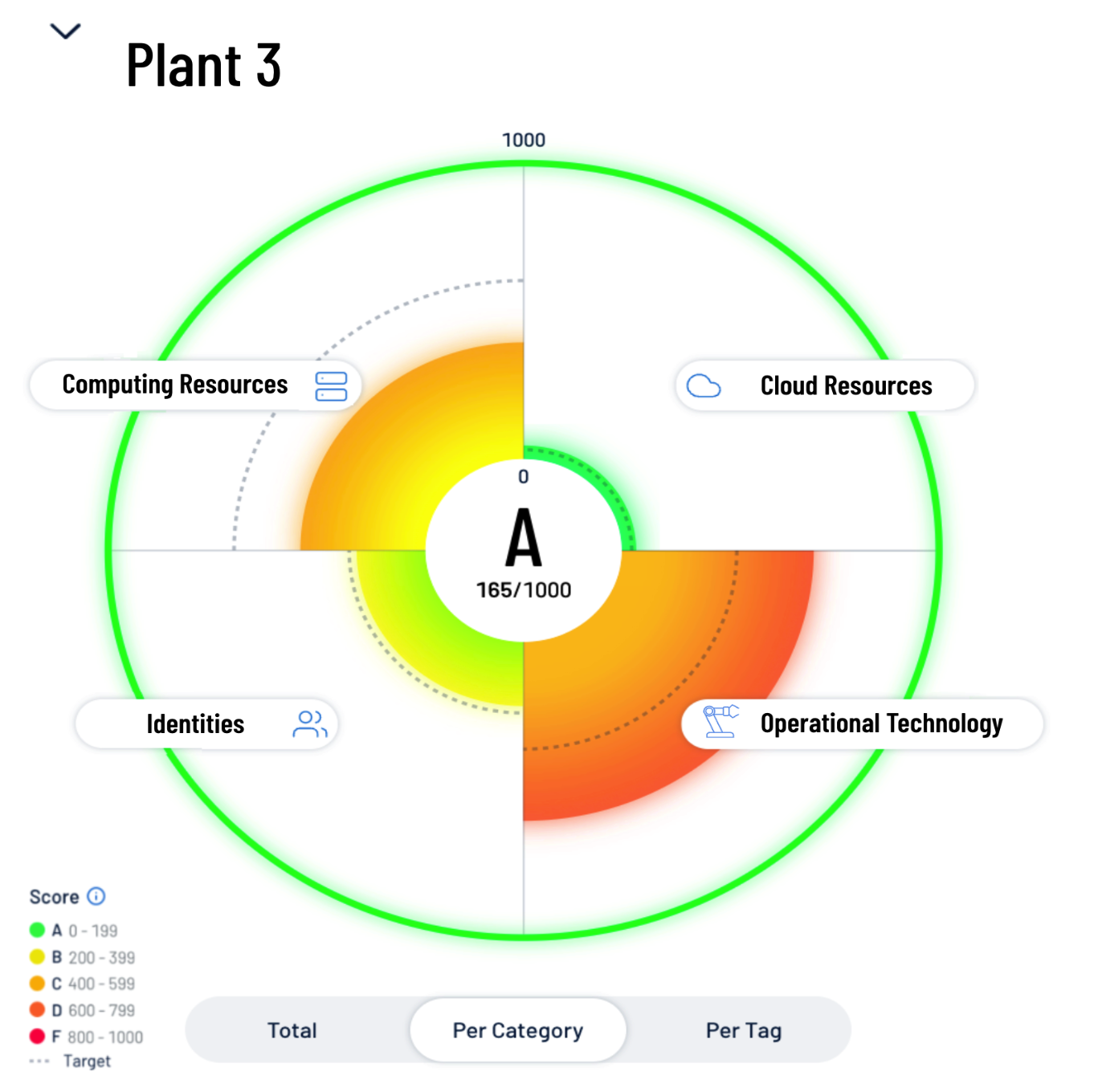

4. Quantificar a exposição do negócio com a marcação de ativos

Conforme explicamos na segunda postagem, a capacidade de agrupar e marcar logicamente ativos no Tenable One para OT/IoT é um elemento importante para definir uma classificação de criticidade de ativos (ACR). Tipo de dispositivo, marca e modelo, localização física e segmento de rede podem ser usados para agrupar e marcar ativos associados a ambientes de OT e IoT de missão crítica. Por exemplo, a segmentação de rede que indica que um sistema de refrigeração faz parte de uma fábrica, em vez de parte de uma cafeteria, pode ser usada para elevar o ACR. Da mesma forma, uma estação de trabalho na planta de produção pode causar mais danos do que um laptop pessoal em uma rede de convidado.

As tags de ativos no Tenable One para OT/IoT também podem ser usadas para agregar vários grupos de ativos para criar cartões de exposição alinhados a funções de negócios críticas e para determinar uma pontuação geral de exposição cibernética (CES) para uma função de negócios. Da mesma forma, identidades de humanos e de máquinas com acesso aos mesmos segmentos de rede que os ativos de OT e IoT podem ser alinhadas ao mesmo cartão de exposição. Assim, o risco total pode ser considerado e utilizado para priorização de recursos e investimentos.

Obtenha visibilidade completa de toda a superfície de ataque

O Tenable One para OT/IoT ajuda as organizações a obter visibilidade em toda a superfície de ataque moderna (ativos de TI, OT e IoT); concentrar esforços para prevenir prováveis ataques; e comunicar com precisão o risco cibernético para dar suporte ao desempenho ideal dos negócios. A plataforma combina a mais ampla cobertura de vulnerabilidades, abrangendo ativos de TI, recursos em nuvem, contêineres, aplicações Web, sistemas de identidade e ativos de OT e IoT, aproveita a velocidade e a amplitude da cobertura de vulnerabilidades da Tenable Research e adiciona análises abrangentes para priorizar ações e comunicar risco cibernético.

O Tenable One para OT/IoT permite que as organizações:

- Obtenham visibilidade abrangente de todos os ativos e suas vulnerabilidades, seja no local ou na nuvem, e entendam onde os ativos estão expostos a riscos.

- Antecipem ameaças e priorizem esforços para prevenir ataques usando IA generativa e o maior conjunto de dados de vulnerabilidades e contexto de exposição do setor.

- Comuniquem o risco de exposição aos líderes de negócios e às partes interessadas com KPIs, benchmarks e perspectivas práticas.

- Aproveitem a mais ampla cobertura de vulnerabilidades, incluindo ativos de TI, recursos em nuvem, contêineres, aplicações Web e sistemas de identidade.

- Integrem-se a fontes de dados e ferramentas de terceiros para análise e correção aprimoradas de exposição.

O Tenable One para OT/IoT permite que as organizações irem além das soluções pontuais e silos organizacionais para obter visibilidade completa e um inventário preciso de ativos de TI em toda a superfície de ataque moderna, incluindo dispositivos de OT e IoT.

Agende uma consulta e demonstração gratuita

Deseja ver o que o Tenable One para OT/IoT pode fazer pela sua organização?Agende uma consulta grátis para ver uma rápida demonstração técnica e discutir como podemos ajudar a melhorar seu programa e resultados de segurança.

Para obter mais informações sobre o Tenable One para OT/IoT, acesse pt-br/tenable.com/products/tenable-one e inscreva-se em nosso webinar A ponte invisível: como reconhecer o risco representado por ambientes interconectados de TI, OT e IoT (em inglês) para uma visão mais detalhada dos tópicos abordados nesta postagem.

Saiba mais

- Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição (postagem)

- Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição: a importância da priorização contextual (blog)

- A Tenable apresenta uma tecnologia inovadora de visibilidade em domínios de TI, OT e IoT para iluminar totalmente vetores e riscos de ataque (comunicado à imprensa);

- A ponte invisível: como reconhecer o risco representado por ambientes interconectados de TI, OT e IoT (webinar em inglês)

Artigos relacionados

- Exposure Management

- Industrial Control Systems Monitoring

- IT/OT

- Exposure Management

- OT Security

- SCADA