Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição: a importância da priorização contextual

Descubra como a priorização contextual de exposição está revolucionando a segurança de OT/IoT, permitindo que as organizações migrem da prevenção de violações reativa para a proativa.

A conectividade de ativos físicos, como sistemas de aquecimento, ventilação e ar condicionado (AVAC) em data centers e edifícios de escritórios e câmaras em fábricas, criou uma superfície de ataque cibernético em expansão. À medida que os ativos de TI, tecnologia operacional (OT) e Internet das Coisas (IoT) se tornam cada vez mais interconectados, são criados caminhos para que os agentes de ameaças atravessem os ambientes de TI e OT, com resultados devastadores. Consequentemente, os CISOs de hoje são cada vez mais responsáveis por proteger não apenas os ambientes de TI, mas também os ambientes de OT e IoT.

Para combater essas ameaças, as organizações de segurança empresarial devem compreender os riscos para os ativos em um contexto empresarial. Este foi o foco da primeira parte desta série de blogs de três partes, “Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição.” Nesta segunda parte, expandiremos os principais desafios que impedem a prevenção eficaz de violações. Também explicaremos como as empresas podem operacionalizar o gerenciamento de exposição (EM) usando a perspectiva de um invasor para priorizar e, dessa forma, maximizar a equipe e os recursos limitados de sua equipe de segurança.

Como levar o gerenciamento de vulnerabilidades para o próximo nível com o gerenciamento de exposição

O gerenciamento de vulnerabilidades (VM) é um componente crítico de qualquer programa de segurança bem-sucedido. Procura identificar proativamente os pontos fracos que podem permitir que os invasores violem o perímetro, movam-se lateralmente e alcancem um objetivo desejado. Os programas de VM frequentemente aproveitam o Sistema de Pontuação de Vulnerabilidades Comuns (CVSS) para avaliar a gravidade das Common Vulnerabilities and Exposures (CVEs) divulgadas publicamente e priorizar o que deve ser corrigido primeiro. Este é um ótimo ponto de partida. No entanto, uma pontuação de CVSS padrão não leva em consideração outras variáveis importantes, como a criticidade dos ativos e os relacionamentos. Eles poderiam ser usados para refinar a avaliação de riscos e identificar com mais precisão a verdadeira exposição do negócio. Como resultado, as equipes de segurança podem ficar sobrecarregadas, perseguindo uma montanha interminável de descobertas críticas e de alta gravidade.

Para enfrentar esse desafio, o EM introduz camadas adicionais de visibilidade que são vitais para uma priorização eficaz. Por exemplo, o EM procura identificar toda a superfície de ataque, que inclui não apenas ativos de TI tradicionais, como laptops e servidores, mas também ativos de OT e IoT, incluindo aqueles que são invisíveis e não gerenciados, bem como identidades de humanos e de máquinas, todos possíveis alvos de invasores. O EM também analisa todas as três formas evitáveis de risco — vulnerabilidades, configurações incorretas e privilégios excessivos — que permitem aos invasores não apenas obterem acesso inicial, mas também se moverem lateralmente. Com essa base de visibilidade ampla e profunda dos ativos e riscos em toda a superfície de ataque, o EM pode aplicar camadas adicionais de contexto, além do CVSS, para avaliar e priorizar de forma mais eficaz a verdadeira exposição ao risco.

Como operacionalizar o EM para otimizar a priorização e a correção

Nossa Plataforma de gerenciamento de exposição Tenable One fornece uma visão completa e alinhada aos negócios da exposição cibernética. Ativos e identidades (independentemente do domínio ou silo) estão alinhados com o que é mais importante para a organização: o chão de fábrica, os processos de negócios ou as aplicações críticas que eles respaldam.

Nesta postagem, explicamos a importância de ter uma visão contextual da exposição do negócio e discutimos como você pode aproveitar esse contexto completo para priorizar a correção de maneira mais eficaz e precisa e, dessa forma, reduzir significativamente o risco para sua organização.

Exposição cibernética alinhada aos negócios

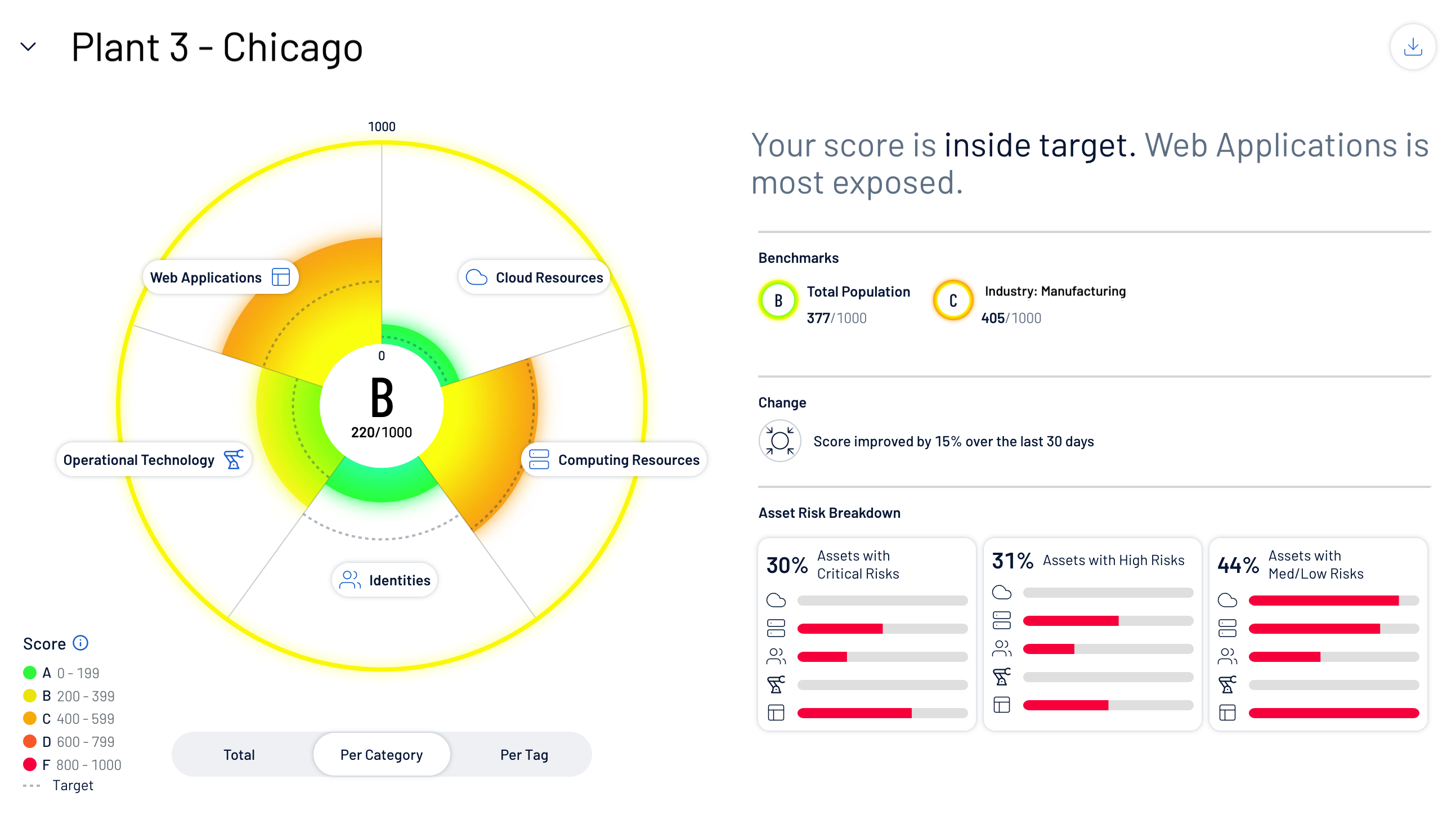

Com o Tenable One para OT/IoT, em vez de procurar manualmente riscos em toda a superfície de ataque de ativos internos e externos, as organizações podem ver instantaneamente cartões de exposição alinhados aos negócios, refletindo o Cyber Exposure Score (CES) geral para cada área crítica de negócios. No exemplo hipotético abaixo, podemos ver uma fábrica em Chicago que representa uma importante fonte de receita para a organização. A planta tem um CES geral de 220/1000 (B), o que nos diz que a exposição relativa da planta em geral é baixa. Podemos avaliar rapidamente qual categoria de ativos representa o maior risco para a planta.

Além disso, os CES da Planta 3 podem ser usados como referência ao avaliar o risco em vários locais, o que é útil para priorizar investimentos futuros no número de funcionários necessários para a correção.

Exposição de ativos alinhados aos negócios

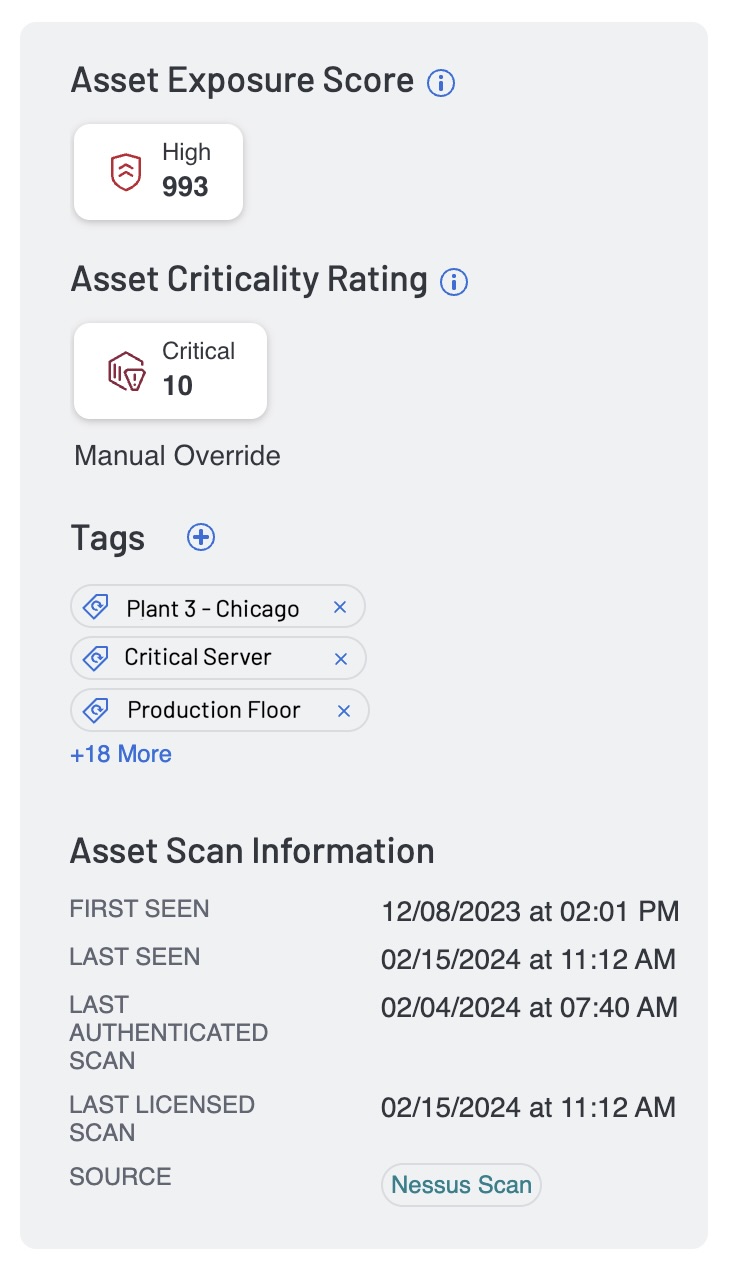

Como principal impulsionador de receitas, também precisamos compreender os ativos específicos que podem representar exposição contínua para a fábrica. No cartão de exposição "Plant 3 - Chicago", podemos acessar a visualização do inventário de ativos associados mostrada abaixo. O inventário de ativos reflete todos os ativos alinhados à planta, juntamente com uma Asset Exposure Score (AES) para cada ativo. O AES foi projetado para fornecer uma visão priorizada, simples e fácil de entender dos ativos que representam maior risco de exposição.

Vale ressaltar que o CES para o cartão de exposição acima é calculado automaticamente agregando e ponderando o AES de todos os ativos alinhados a esta planta específica por meio do uso de algoritmos de aprendizado de máquina.

Contexto profundo de ativos

Se quisermos aproveitar o AES como um meio fundamental de melhorar a priorização, é importante compreender e ter acesso direto à forma como o AES é calculado. A primeira parte crítica do contexto usada para derivar AES é o Asset Criticality Rating (ACR). O ACR mede a importância relativa e o impacto potencial de um ativo. O ACR é baseado em diversas métricas importantes, como finalidade comercial, tipo de ativo, localização, conectividade, capacidades e dados de terceiros. Por exemplo, um servidor deve ter uma criticidade de ativos mais alta do que um ativo de IoT, como uma impressora. Além disso, um ativo associado a uma planta de missão crítica deve receber uma classificação de criticidade mais elevada do que aquele que não está alinhado com a geração de receitas. O ACR pode ser ajustado manualmente para atender aos requisitos específicos de uma organização usando marcação de ativos, conforme mostrado no exemplo abaixo. O ACR é expresso como um número inteiro de 1 a 10, sendo que valores maiores correspondem ao ativo mais crítico para o negócio.

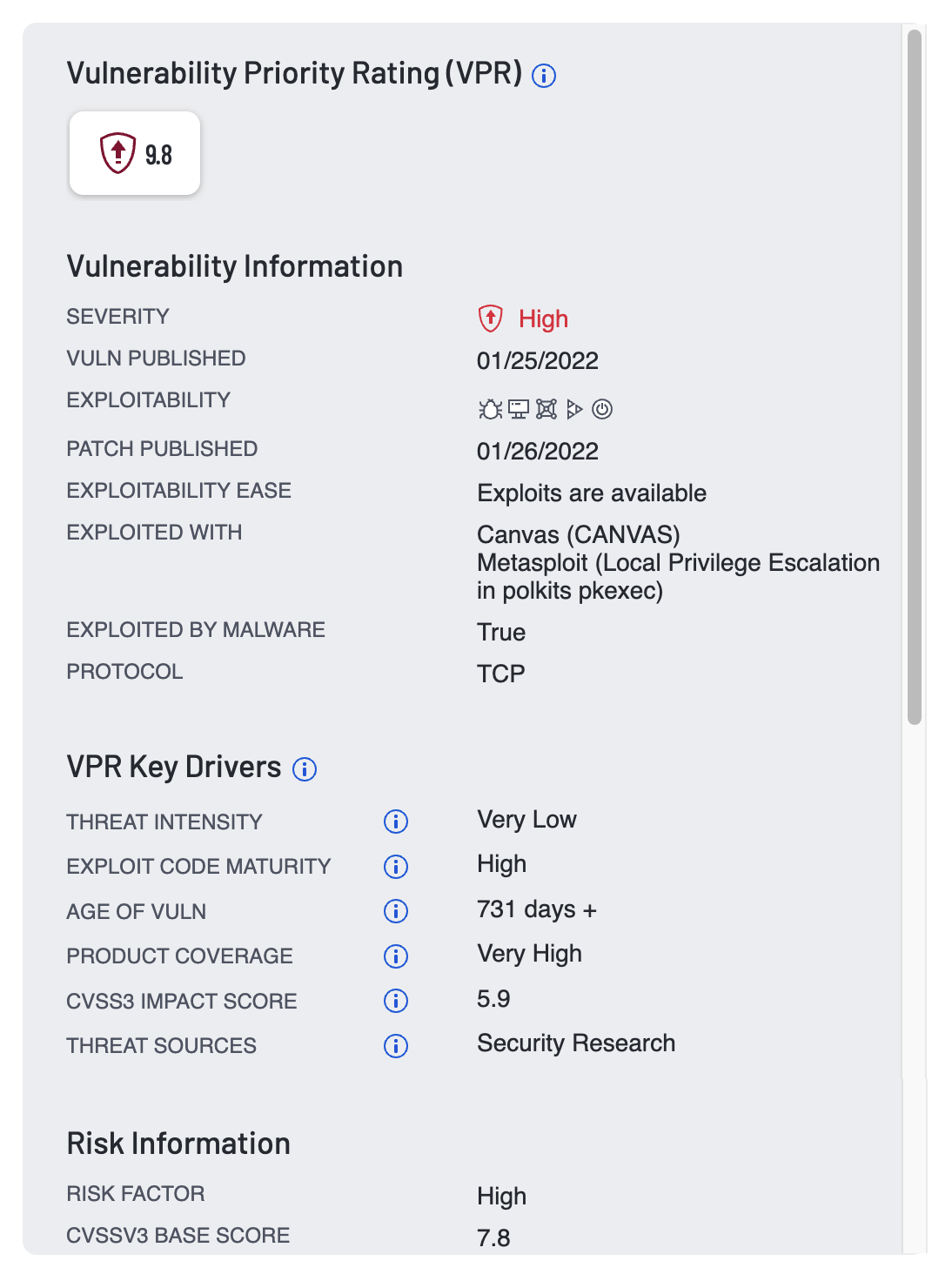

A segunda parte do contexto usada para derivar AES é o Vulnerability Priority Rating (VPR). O VPR representa a gravidade e a capacidade de exploração de uma determinada vulnerabilidade. O VPR leva em consideração uma série de variáveis estáticas (por exemplo, CVSS) e dinâmicas para calcular a probabilidade de exploração de um risco específico, como uma CVE ou uma configuração incorreta. As principais variáveis usadas para calcular o VPR para um determinado risco incluem a disponibilidade de código de exploração em kits e estruturas de exploração, referências à exploração na dark web e fóruns de hackers, relatórios de exploração nas redes sociais, pesquisas públicas de prova de conceito (PoC) e detecção de hashes de malware no mundo real. Essa intel sobre ameaças é fundamental para priorizar os pontos fracos que representam maior risco para uma organização. O VPR é expresso como um número de 0,1 a 10, com valores mais elevados correspondendo a uma maior probabilidade de comprometimento e maior impacto em um ativo específico.

Como não é incomum que um único ativo tenha vários pontos fracos, o Tenable One agrega o VPR para todos os pontos fracos associados a um determinado ativo, juntamente com o ACR para calcular um AES abrangente. Isso garante que o risco total seja refletido no AES geral. Com isso, o AES permite identificar rapidamente quais ativos apresentam maior risco de exposição ao negócio, sem a necessidade de pesquisar manualmente todas as variáveis potenciais que estão à solta. Por si só, o contexto empresarial e a priorização proporcionam uma melhoria significativa em relação às abordagens menos dinâmicas e holísticas.

Como aprimorar a priorização com análise de via de ataque

Agora que temos uma compreensão básica de como o AES é calculado, vamos ver como podemos operacionalizar o AES e melhorar ainda mais a priorização observando a exposição dos ativos do ponto de vista de um invasor.

Em ambientes com uso intensivo de OT, como nossa hipotética planta, não é incomum ver uma seção cruzada de ativos de TI, OT e até mesmo IoT. Teremos também identidades de humanos e de máquinas que terão acesso à rede. Como vimos em muitas violações, os ativos de OT geralmente não permitem o acesso inicial para um invasor. Mais frequentemente, são os ativos de TI vulneráveis, por vezes conhecidos e outras vezes invisíveis ou não geridos, que proporcionam uma porta aberta. Da mesma forma, as identidades de humanos e de máquinas podem ser comprometidas devido à falta de higiene ou à falta de políticas, incluindo senhas fracas, falta de autenticação multifatorial e até mesmo devido ao comprometimento de ativos vulneráveis usados por fornecedores terceiros para acessar à rede.

Embora o AES forneça uma base sólida para decidir quais ativos priorizar e por quê, a maneira ideal de minimizar a exposição ao negócio é ter visibilidade da via de ataque completa, para que você possa determinar qual risco deve ser corrigido primeiro.

Os recursos de visualização e priorização de vias de ataque no Tenable One para OT/IoT fornecem uma resposta proativa para remover as vias que os invasores possam seguir. Ele desempenha essa função mapeando riscos críticos para a estrutura MITRE ATT&CK, permitindo assim que as equipes de segurança visualizem continuamente todos as vias de ataque viáveis. Isso revela informações críticas sobre ativos externos e recém-adicionados, padrões de comunicação, relacionamentos e vetores de ataque anteriormente desconhecidos. Essa visibilidade permite que as equipes de segurança implementem controles para mitigar o risco de comprometimento.

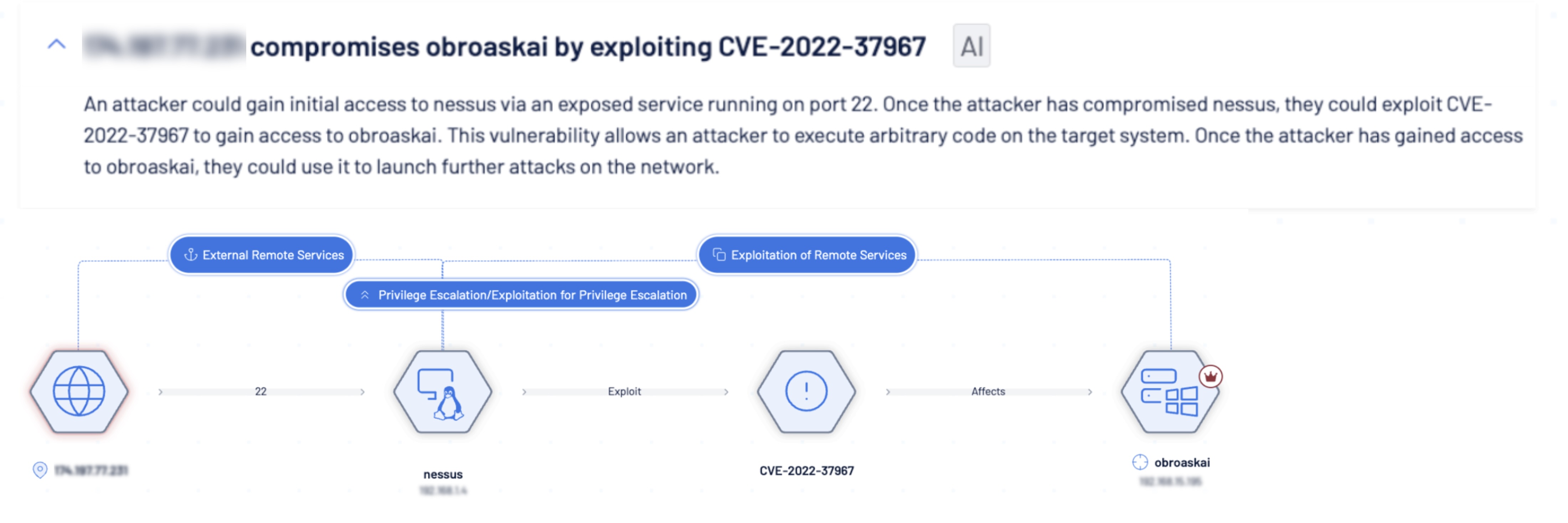

Exploração de vulnerabilidades em ativos

Comprometimento da identidade da máquina

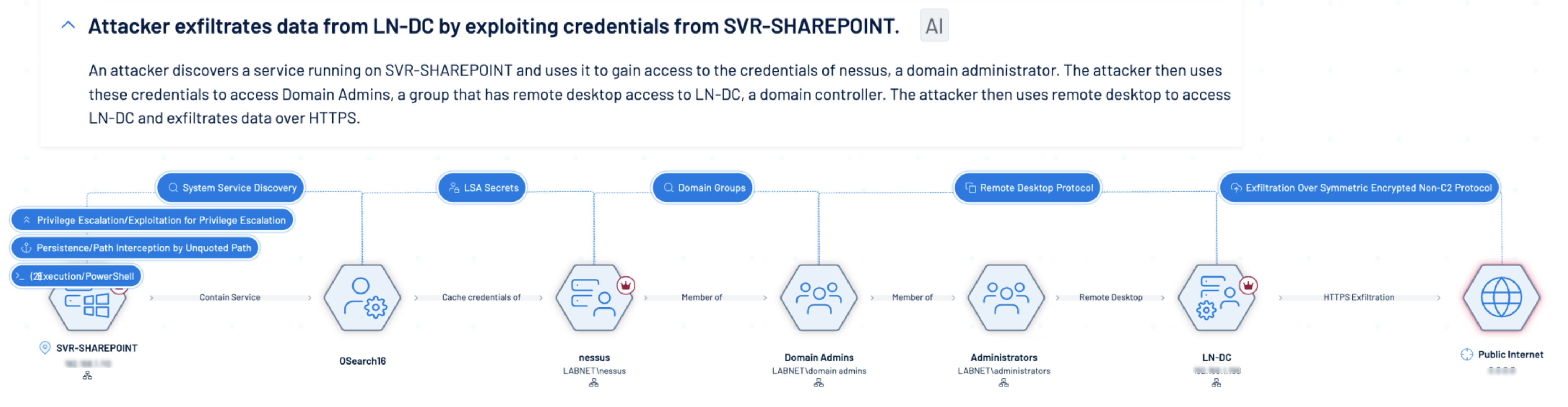

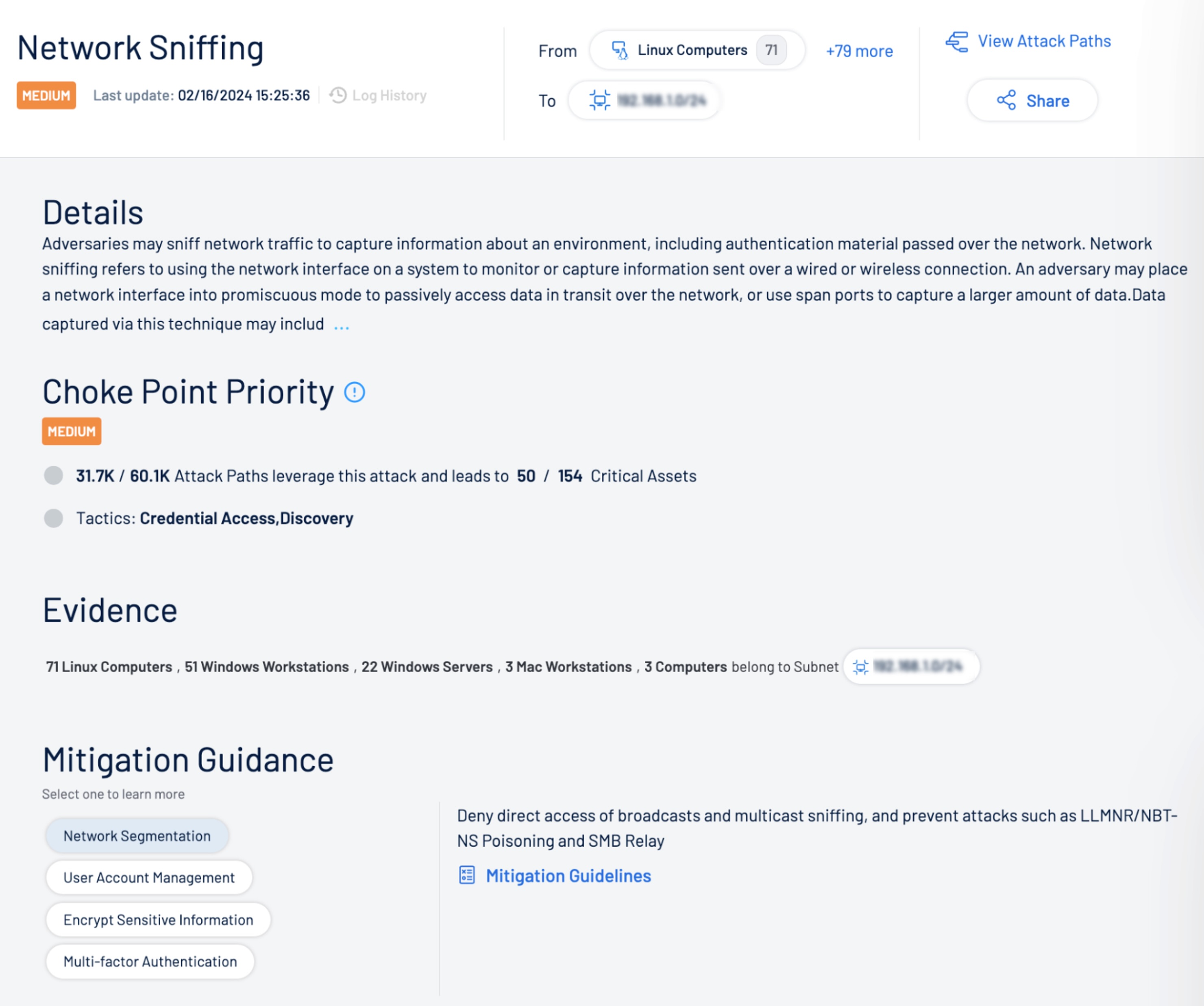

Por exemplo, as equipes de segurança podem ver identidades de humanos com privilégios elevados que, se comprometidas devido à baixa qualidade da senha, podem permitir que invasores violem uma identidade altamente privilegiada. Da mesma forma, elas podem identificar onde as redes protegidas por air-gap podem ter sido conectadas à Internet, com portas abertas e irrestritas, dando aos invasores um meio de atravessar a rede e comprometer ativos críticos de OT. Igualmente importante, o Tenable One permite que os profissionais identifiquem automaticamente pontos de estrangulamento, o que permite a correção priorizada dos riscos mais críticos que terão o maior impacto na redução da exposição geral.

Priorização de ponto de estrangulamento

Ao disponibilizar para a equipe de segurança uma visão priorizada da exposição de ativos com contexto de negócios, vias de ataque e pontos de estrangulamento associados, além de etapas de correção detalhadas e integrações de fluxo de trabalho, o Tenable One reduz as preocupações e, ao mesmo tempo, reduz de forma mensurável a exposição dos negócios.

Agende uma consulta e demonstração gratuita

Deseja ver o que o Tenable One para OT/IoT pode fazer pela sua organização? Agende uma consulta grátis para ver uma rápida demonstração técnica e discutir como podemos ajudar a melhorar seu programa e resultados de segurança.

Para obter mais informações sobre Tenable One para OT/IoT, acesse pt-br-tenable.com/products/tenable-one ou inscreva-se em nosso próximo webinar em inglês A ponte invisível: como reconhecer o risco representado por ambientes interconectados de TI, TO e IoT para uma visão detalhada especializada nos tópicos explorados nesta postagem.

Saiba mais

- A ponte invisível: como reconhecer o risco representado por ambientes interconectados de TI, OT e IoT (webinar em inglês)

- Como proteger todos os seus ativos de TI, OT e IoT com uma plataforma de gerenciamento de exposição (postagem)

- A Tenable apresenta uma tecnologia inovadora de visibilidade em domínios de TI, OT e IoT para iluminar totalmente vetores e riscos de ataque (comunicado à imprensa);

- O que é o VPR e como ele é diferente do CVSS? (publicação no blog)

Artigos relacionados

- Industrial Control Systems Monitoring

- IT/OT

- Exposure Management

- Internet of Things

- OT Security